Двухфакторная авторизация — это самый простой и эффективный способ защитить свои аккаунты в различных сервисах от взлома. Заключается он в том, что для успешного входа нужно не только верно ввести логин и пароль, но и взаимодействовать со смартфоном владельца аккаунта — ввести дополнительный код, нажать какую-либо кнопку, сканировать QR-кода и другое. Этот метод защиты используется в каждом современном сервисе и социальной сети и рекомендуется каждому пользователю его включить. Но есть у него один недостаток — даже владелец аккаунта будет испытывать трудности при входе в свой собственный профиль, если вдруг у него под рукой не окажется его телефона. Это может случить по разным причинам — потерял, сломал, уехал за границу, где нет связи и другое.

Каким же образом снять двухфакторную аутентификацию, если у вас по какой-то причине нет доступа к мобильному телефону? В большинстве случаев это невозможно, но можно заранее подготовиться к вероятному отсутствию смартфона под рукой. Рассмотрим в этой статье способы для разных популярных сервисов.

Про запрос персональных данных со стороны Aliexpress и новый промокод.

Каким образом обойти двухфакторную авторизацию в Instagram

Для того, чтобы войти в аккаунт Instsgram, необходимо иметь в своём распоряжении секретные коды . Эти секретные коды можно получить уже в авторизованном профиле. Поэтому, если есть вероятность, что вы окажетесь без доступа к смартфону для прохождения двухэтапной авторизации, следует заранее куда-либо в надёжное место сохранить эти коды.

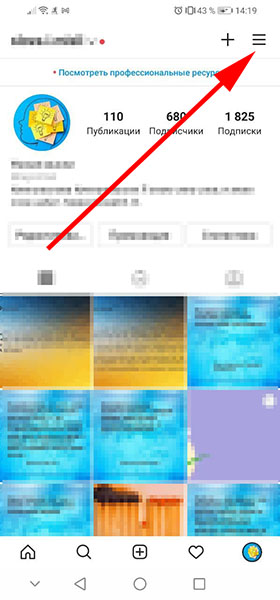

Чтобы получить секретные коды, следует сделать следующее:

- Войдите в свой профиль Инстаграм, и нажмите вверху справа на три линии, чтобы попасть в меню.

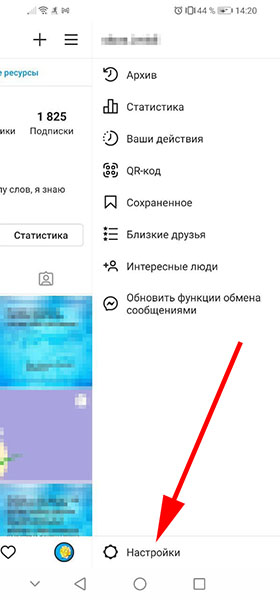

Нажмите внизу « Настройки «.

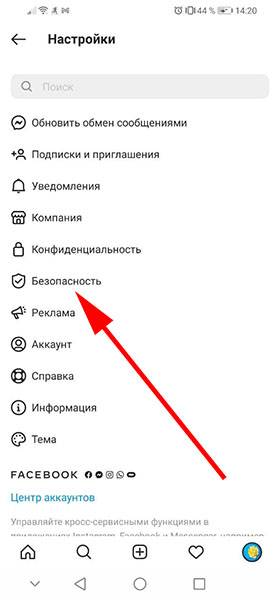

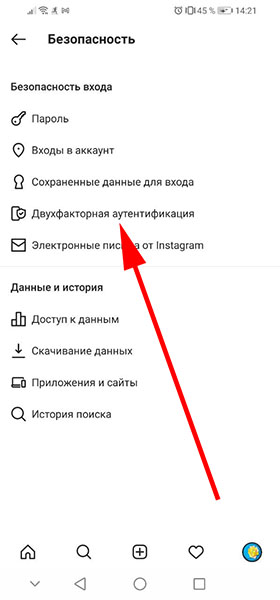

Зайдите в раздел « Безопасность «.

И откройте здесь раздел « Двухфакторная аутентификация «.

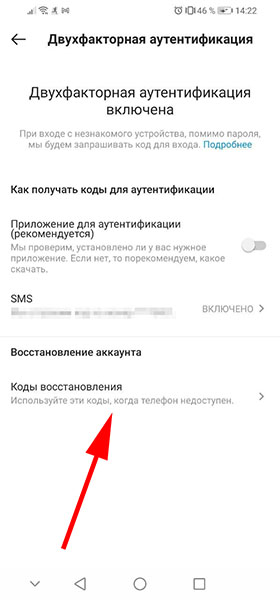

Нажмите « Коды восстановления «.

Как ограбить AliExpress?

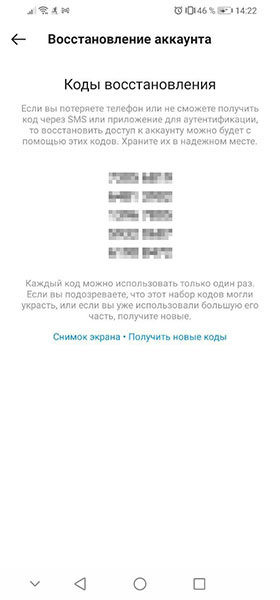

И вы увидите шесть кодов. Каждый код позволяет один раз авторизоваться в профиле Instagram без получения СМС на телефон при включённой двухэтапной аутентификации.

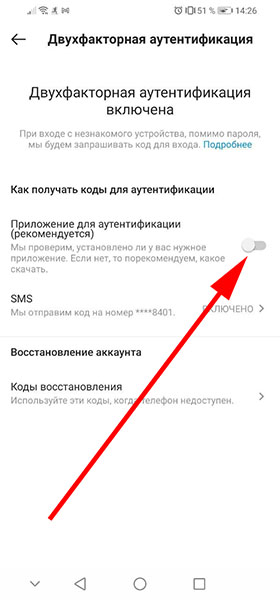

Бывают такие ситуации, что доступ к смартфону есть, но СМС получить на него нет возможности, например, если вы находитесь за границей, а роуминг не подключили или потеряли SIM-карту. В этом случае вы можете облегчить себе жизнь и включить дополнительную защиту с помощью приложения.

В этом случаем вам не нужно будет получать СМС. Достаточно будет иметь смартфон с доступом в интернет и с помощью приложения пройти двухфакторную аутентификацию в Instagram.

Если же вы не можете получить СМС, не можете воспользоваться приложением и не сохранили секретные коды, то доступ к профилю будет не возможен, к сожалению.

Способ снять защиту в ВК, если нет доступа к мобильному телефону

Аналогичная система действует и в социальной сети ВКонтакте. Есть возможность войти с помощью СМС на телефон, специального приложения и секретных кодов. Таким образом при включении двойной авторизации рекомендуется также использовать и ещё один дополнительный способ для снятия двойной защиты, который можно будет использовать на случай потери смартфона. И это нужно сделать заранее.

Давайте рассмотрим это, если у вас нет доступа к вашему телефону:

-

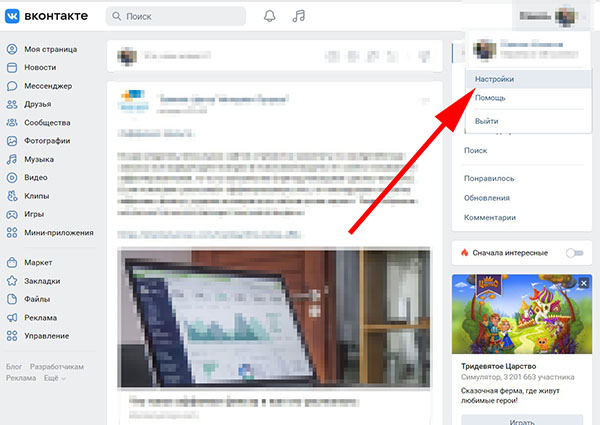

Войдите в свой аккаунт ВК, нажмите вверху справа на ваше фото, а затем на « Настройки «.

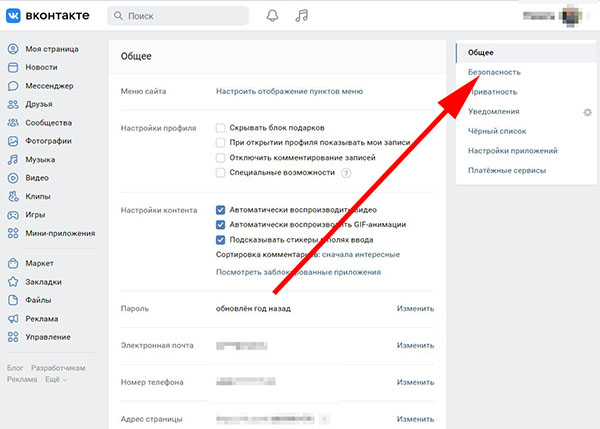

Зайдите в раздел « Безопасность «.

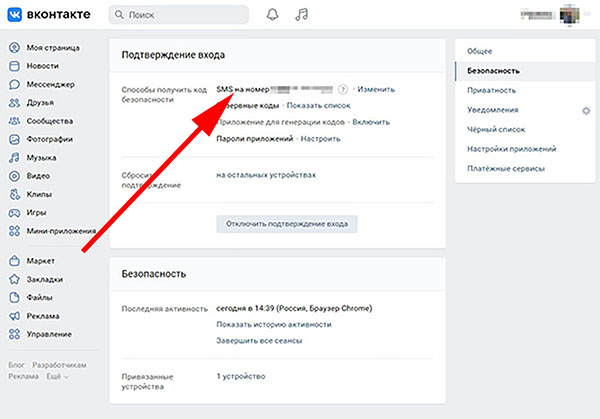

Здесь вы увидите способы входа с помощью двухфакторной аутентификации. В первой строке будет указан привязанный номер телефона.

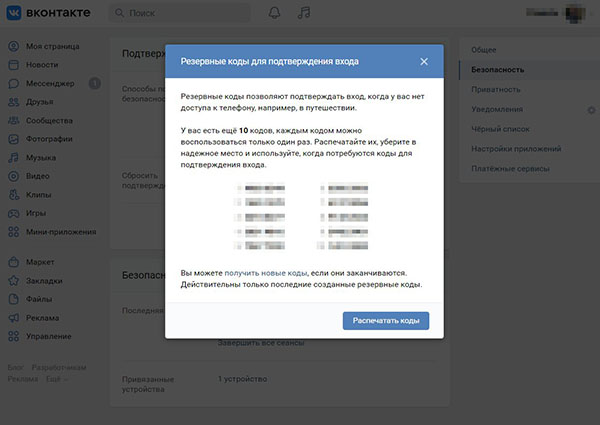

Во второй строке « Резервные коды » можно нажать на ссылку « Показать список » и увидеть коды. Вы увидите 10 кодов, каждый из которых действует только один раз (перед этим потребуется ввести пароль). С их помощью можно войти в свой профиль с двойной защитной аутентификацией, не имя смартфона под рукой.

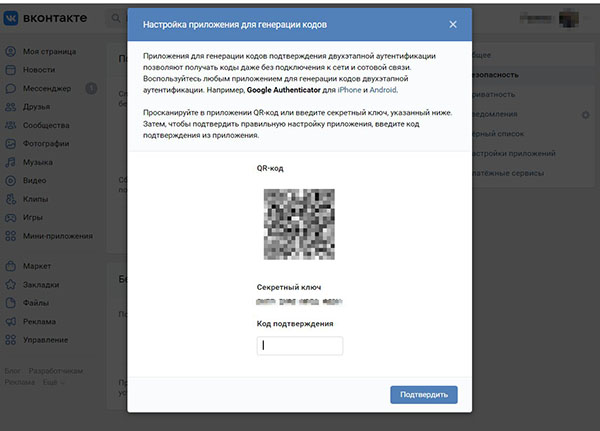

Третья строка — « Приложение для генерации кодов «. Здесь можно подключить любое приложение для защиты. С его помощью можно отсканировать QR код и войти. Это удобно в тех случаях, когда доступ к смартфону есть, но нет возможности получить на него СМС-сообщение, например, в случае нахождения вне зоны доступа сети.

Если вы не можете получить СМС на смартфон и войти с помощью приложения, то остаётся только написать сообщение с описанием этой проблемы в поддержку ВК по этой ссылке . Вероятность успеха в этом случае не большая и она повышается, если в профиле у вас указаны актуальные данные — имя и фамилия, дата рождения, фото и другие. Поэтому о возможности входа в случае внезапной потери доступа к смартфону лучше позаботиться заранее.

Обход двухфакторной аутентификации в Apple

В Apple ID двухфакторная авторизация включается по умолчанию сразу же после регистрации, и отключить её нельзя совсем. Более того, аутентификация в этом случае возможна исключительно по СМС на привязанный номер телефона и никаких секретных кодов и приложений здесь нет.

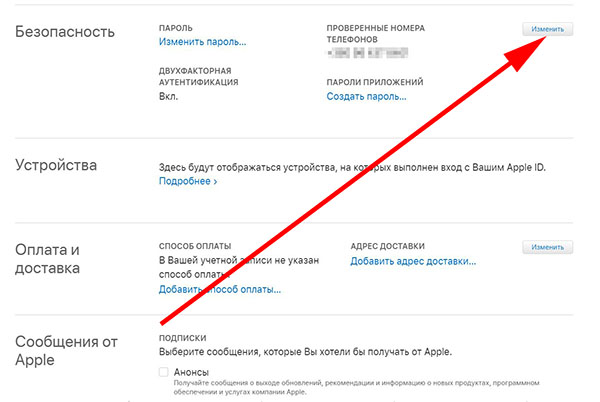

Если вы собираетесь переехать за границу, где ваш номер телефона будет недоступен, и вы уже знаете ваш номер телефона на новом месте, то вы можете привязать его к вашей учётной записи Apple ID заранее. Это можно сделать по данной ссылке . В разделе « Безопасность » нажмите кнопку « Изменить «.

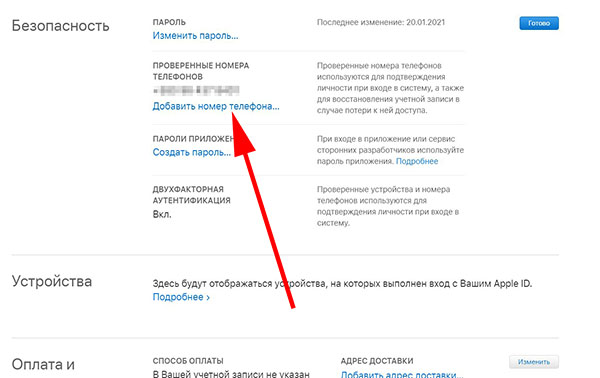

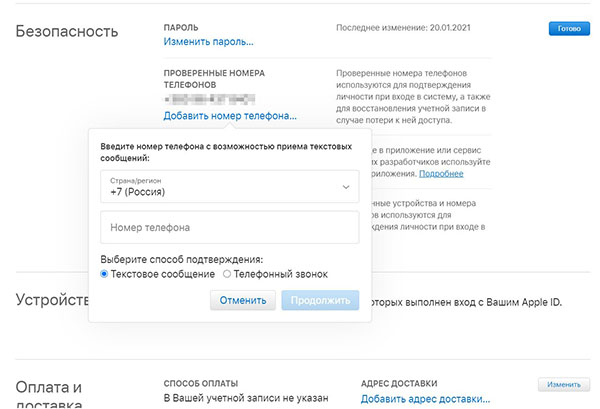

Нажмите « Добавить номер телефона «.

И укажите новый номер. Его необходимо будет подтвердить с помощью СМС или звонка.

Если, всё-таки, вы не можете войти в ваш аккаунт Apple ID из-за того, что нет возможности пройти двухфакторную авторизацию, то вам следует обратиться за помощью в поддержку Apple.

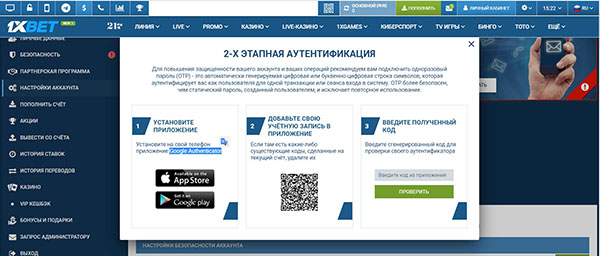

Сброс защиты при входе в аккаунт 1xbet, если нет доступа к смартфону

В 1xbet двойная аутентификация возможна только по приложению Google Authenticator . Не предусмотрен вход с помощью СМС или секретных одноразовых входов.

Даже если вы окажетесь заграницей вне зоны вашей сети, вы сможете войти в свой аккаунт при условии, что смартфон есть у вас и он подключен к интернету. Если же смартфон будет внезапно утерян вместе с приложением входа, то обойти защиту не получится, к сожалению. Здесь следует обратиться за помощью в поддержку сервиса.

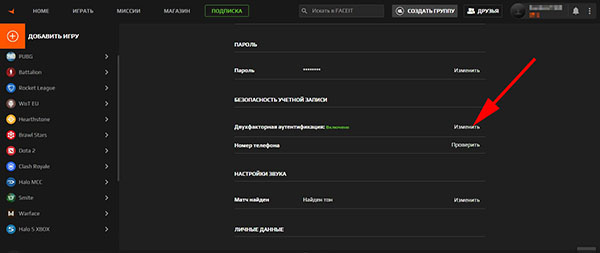

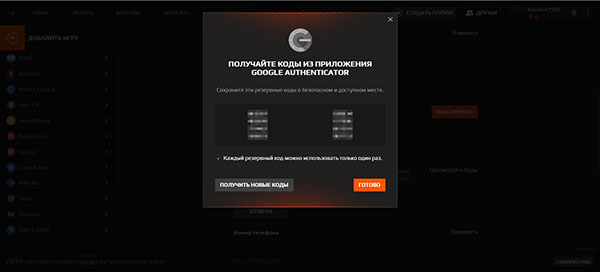

Деактивация двойной авторизацию в Faceit

В Faceit есть возможность войти с помощью приложения Google Authenticator либо по секретным кодам. Очевидно, если доступа к смартфону нет совсем, то использовать Google Authenticator не получится вообще. Он пригоден в случае наличия смартфона и доступа к интернету.

Поэтому, чтобы гарантированно не потерять доступ к своему аккаунту Faceit без доступа к телефону, нужно заранее сохранить себе секретные коды.

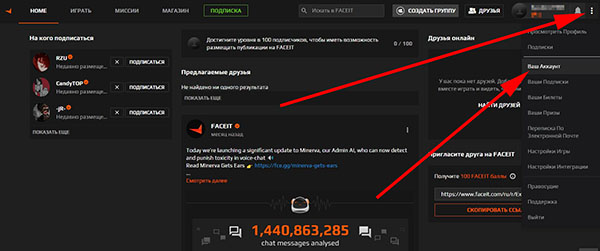

Чтобы их увидеть, нужно войти в свой профиль и сделать следующее:

-

Вверху справа нажмите на три точки, а затем « Ваш аккаунт «.

В настройках аккаунта перейдите в раздел « Безопасность учётной записи » и напротив включенной защиты нажмите « Изменить «.

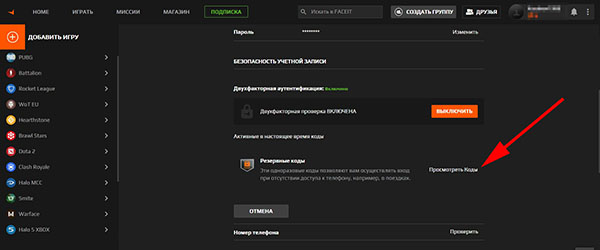

Нажмите « Просмотреть коды «.

И вы увидите коды. Предварительно потребуется ввести пароль от аккаунта либо код из Google Authenticator. Сохраните себе эти коды на случай потери доступа к телефону.

Если вы не позаботились заранее о сохранении кодов и доступа к привязанному телефону у вас нет, то, чтобы восстановить доступ, вам потребуется обратиться в поддержку Faceit по этой ссылке https://support.faceit.com/hc/en-us.

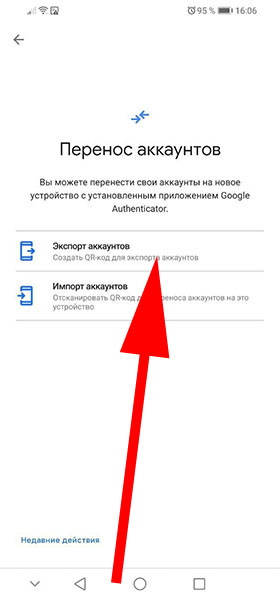

Импорт из Google Authenticator без доступа к мобильному устройству

Большинство сервисов, что были рассмотрены выше, и многие другие позволяют пройти двухэтапную аутентификацию с помощью приложения Google Authenticator. Это приложение позволяет импортировать данные. Поэтому, если вы меняете смартфон запланировано, вы можете переместить данные из Google Authenticator старого устройства на новое.

Для этого следует сделать следующее:

- Откройте Google Authenticator на старом телефоне и нажмите на три точки вверху справа, затем нажмите « Перенести аккаунты «.

- Нажмите « Экспорт аккаунтов «.

Видео-инструкция

В данном видео будет рассмотрено, каким образом снять двухфакторную аутентификацию на примере сайта mail.ru, если у вас нет доступа к мобильному телефону.

Источник: rusadmin.biz

Как хакеры взламывают двухфакторную аутентификацию в Google-аккаунтах

Доступ к учетной записи по одноразовому, короткоживущему паролю в SMS-сообщении до недавнего времени считался простой и надежной преградой для киберзлодеев. Однако хакеры научились обходить и двухфакторную аутентификацию интернет-аккаунтов.

Как это работает

Хакеры любыми удобными путями получают логин и пароль от аккаунта некоего пользователя в сервисе Google. В основном это производится при помощи «фишинга». Пользователю приходит поддельное письмо якобы от администрации Google, в тексте которого говорится о необходимости срочно перейти на сайт для осуществления каких-либо действий, связанных с обеспечением безопасности аккаунта. Ничего не подозревающий пользователь переходит по ссылке в письме и попадает на мошеннический сайт, который выглядит точь-в-точь, как официальный; вводит свои логин и пароль, которые мгновенно получают хакеры.

Узнать номер телефона, к которому привязан аккаунт, тоже труда не составляет. Но с дальнейшим взломом никто не торопится, вместо этого сначала формируется SMS-послание в стиле официальных сообщений сервиса с фальшивым уведомлением. Дескать, была предпринята попытка несанкционированного входа в вашу учетную запись, но мы поймали хулиганов за руку.

Чтобы избежать блокировки аккаунта и доказать, что вы – его истинный владелец, пришлите нам проверочный код из следующего SMS.

Сообщение содержит достоверные данные – IP-адрес и логин, его стиль копирует реальные послания техподдержки Google, так что жертва обеспокоена, но подвоха не ощущает, мысли скользят в ином направлении.

Далее все разыгрывается по минутам, так как срок жизни кода невелик:

- хакеры инициируют вход в аккаунт и получают требование ввода кода

- SMS с ним приходит на номер телефона жертвы в штатном порядке

- код доверчиво пересылается хакерам

- происходит верификация и вуаля

Фактически, вместо факта взлома системы безопасности имеет место обман, выманивание у доверчивого пользователя конфиденциального ключа. Претензии к Google? За что – двухфакторная аутентификация сработала так, как и описано в стандарте и пользовательском соглашении. Другое дело, что когда ее создавали, не подумали о «защите от дурака», как бы обидно это не звучало для миллионов людей.

Что можно сделать?

Ключевой информацией для взлома является связка логин-пароль – если хакерам есть, за что зацепиться, появляется смысл начать атаку. Эти данные они могут выудить тысячей и одним способов, но зачастую страдают самые беспечные пользователи. Например, Марк Цукерберг, оконфузившийся своим супер-паролем «dadada» в нескольких аккаунтах. Гигантские базы данных регулярно воруются и утекают в Сеть – возьмите за привычку использовать разные, красивые и сложные пароли, а также менять их хотя бы раз в квартал, а не когда станет поздно и обидно.

Специалисты по безопасности рекомендует вчитываться в тексты сообщений от роботов сервисов, пусть вы и получаете их десятками на дню. А вдруг вовремя обратите внимание, что адресатом указан Facebook, а вы пользуетесь аккаунтом на Яндексе или в Gmail? Злоумышленники постоянно меняют личины, но из-за мелких нестыковок в схеме работы их можно вывести на чистую воду.

Если просят перейти по ссылке – вглядитесь в символы, это может быть фишинговая страничка. А если есть сомнения хоть в чем-то, лучше лишний раз оповестить службу безопасности. Это проще, чем отвоевывать свой аккаунт назад.

- Как в Gmail отправлять самоудаляющиеся письма.

- Как проверить надежность пароля и узнать насколько быстро его можно взломать.

- ТОП-20 худших паролей на iPhone, при помощи которых взламывается 25% всех смартфонов Apple + Опрос.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка 4.2 / 5. Количество оценок: 22

Оценок пока нет. Поставьте оценку первым.

Источник: yablyk.com

Как взломать двухфакторную аутентификацию

Доброго времени суток, дорогой читатель. Сегодня мы поговорим о такой вещи, как двухфакторная аутентификация. На нашем сайте уже есть разбор, что это такое и зачем она нужна.

Большинство пользователей интернета знают о Даркнете. Многие даже пытались зайти и купить там, что-либо. Те, кто уже прошарен в этой теме знают, что в таких местах легко можно приобрести запрещенные товары или услуги, в том числе и взлом любого аккаунта. Конечно, его можно заказать и в Клирнете, но тут происходит недоверие к людям, предлагающим эти услуги.

Ведь, как так, мы находимся на светлой, незащищённой стороне паутины, они не боятся ответственности? Или это очередная уловка мошенников?

Ну, речь не об этом, мы немного отвлеклись. В большинстве таких случаев Взлом производят при помощи «фишинга».

Что такое фишинг?

-Это вид интернет-мошенничества, в результате которого можно получить доступ к личным данным, таким как пароль и логин. Совершается фишинг путём распространения электронных писем, личных сообщений, якобы от популярного бренда, банка и тд. Вы переходите по ссылке на страницу, обманутые её «чистотой» и вводите свой логин и пароль. После этого владелец вашей странички или электронной почты уже, увы, не вы, а человек немного поумнее и хитрее.

Но спустя время более опытные и закалённые горьким опытом жизни юзеры начали понимать, что бренды и банки такими делами особо и не занимаются, поэтому такой способ утерял свою надежность.

Как пробить двухфакторку

Самый нашумевший и трудоёмкий способ эксперементально выявлен австралийским исследователем Шубхамом Шахом (Shubham Shah). Парню было всего 18 лет, когда он многим открыл глаза на ненадежность 2FA.

В его статье «Как я обошел двухфакторную аутентификацию в Google, Facebook, Yahoo,LinkedIn и многих других» молодой человек подмечает, что при виде аутентификации он думал: «Можно ли произвести взлом такими способами, как»:

- Брутфорс(полный перебор) пина 2FA

- Нахождение в потоке различные векторы использования, которые позволили бы полностью ее обойти

- Попробовать обнаружить изъян в создании штифтов

- Украсть токены сеанса после того, как пройдет 2FA

Все они, по его словам, являются действительными вариантами атак, но навряд ли будут работать, ибо настолько простейшие и уже явно защищены.

После перебора всех этих способов Шубхам понял, что на всех сервисах с 2FA есть слабое место — голосовая почта.

Ибо для получения полного доступа к ящику нужно всего лишь узнать номер жертвы, а затем использовать сервис подделки контактного номера, типа Spoofcard.

Перейдем к последовательности действий(с твоего позволения, в роли хакмастера будешь ты):

- Ты авторизируешься в системе под маской жертвы, ну, как умеем, девочки, используя чужой пароль.

2.Звонишь жертве, как в очень страшном кино, но тут дожидаться пока она возьмёт трубку лучше не стоит. - Не медля ни секунды делаешь подмену отправки кода на звонок по телефону.

- Так как на линии висишь ты, а не робот для распространения кода 2FA, то его немедленно переправляют на голосовую почту.

- Просто прослушиваешь пришедшее сообщение используя номер через тот самый сервис.

Всё, поздравляю, ты, друг мой посвящён в хакеры. Кстати, большинство интернет-компаний до сих пор не закрыли и не поправили этот изъян, аргументируя это тем, что нам, юным гениям нужно изначально розумить пароль пользователя, так что его ЭВМ уже скомпрометирован.

На всякий случай оставляю вам ссылочку, можете почитать полную статью на эту тему https://shubs.io/how-i-bypassed-2-factor-authentication-on-google-yahoo-linkedin-and-many-others/

Вариант под номером два.

Modlishka от Душиньского(Петра)

В начале 2019 поляк Пётр Душиньский выложил в открытый доступ реверс-прокси «Modlishka». С его слов данный инструмент имеет возможность обойти 2FA.

Есть похожий инструмент для взлома, называется SEToolkit (встроен почти во все рейтинговые дистрибутивы для пентеста (программы для оценки безопасности).

Но различия их состоят в том, что SET копирует и помещает на определённом сервере страницу авторизации. Тут всё основано на работе скриптов, что перехватывают вводимые данные жертвы. Несомненно можно настроить перенаправление URL на оригинальный сайт, но так как трафик от твоего компьютера до человека, которого ты хочешь переиграть и уничтожить будет не конфеденциальным, то можешь легко прогореть. Ну, либо основывай свой личный фишинговый сайт.

Дам несколько советов, если всё-таки решишься на эту аферу

- Адрес твоего сайта не должен быть типа «Ykrady_tvoy_str.ru/:)0)», будь наиболее близок к оригиналу сайта учётные данные которого хочешь позаимствовать

- Соблюдай безопасное соединение HTTPS

- Ну и после ввода данных и нажатия кнопки «вход», жертва не должна видеть фото извини меня, кукиша, всё крайне официально и сдержанно.

Также можешь воспользоваться программой eviliginx2. Данная программа автоматизирует многие технические аспекты и выступает как прозрачный прокси для получения токена, с лёгкостью овладевает действительным SSL сертификатом для субдомена (упроститель навигации по различным разделам веб-сайта) ну и сохраняет для тебя введённые данные и перехваченные маркеры. Короче, весьма приветливая программка. Но, спешу тебя расстроить, воспользоваться ей можно только с разрешения стороны, данные которой хочешь получить, говорит сайт hackware.ru Поэтому обидка и печаль.

Так вот.

Modlishka же действует по другому признаку. Тут уже создается свой сертификат, которым шифруется путь от жертвы до твоего сервака, а потом эта махина выступает в роли обратного прокси.

Легче говоря, у тебя-учетные данные и авторизированная сессия жертвы, а у неё-седые волосы.

На сайте xaker.ru ты можешь посмотреть как проверяется вся информация о Modlishke на практике, ссылочку оставлю ниже

https://xakep.ru/2019/05/28/fuck-2fa/

А теперь интересные сведения о вредоносных приложениях с Google Play:

В плей маркете появились интересные приложения, способные передать ваши данные злоумышленникам. В основном, это фальшивки турецких криптобирж на подобии BTCTruk, BTCTruk Beta и BTCTrak Pro Beta (очень оригинально, согласна)

Заключается всё мошенничестно в том, что после установки, они предлагают тебе ввести учетные данные для входа на биржу. После этого действия, как и следовало ожидать, страница на которой ты сидел подменяется фишинговой и отправляет твоё бесценное сокровище суперхакерам из турции. Зачем им твой акк, не ясно, но теперь он их.

Даже после того, как Google запретил сторонним приложениям получать доступ к звонкам и смс, злодеи обучили своё дитя запрашивать доступ к системе уведомлений, откуда оно копировало уникальный код 2ФА и передавало его им.

К слову, если ваш телеграм-канал попытаются взломать, и им это удастся, то советую изначально все любимые диалоги запрятать в секретные, ибо при просочении в ваш акк хакер получает все диалоги и контакты незасекреченных чатов. Также, Паша Дуров рекомендует привязывать аккаунт к «SIM-карте адекватной юрисдикции». С камнем в огород МТС.

О, и советую почитать эту статью, чтобы быть полностью вооружённым и способным взломать почти что угодно, мой юный(или нет) пират

https://habr.com/ru/post/171037/

Ну, думаю, это всё, что я могла вам сообщить. Надеюсь, изложила все аспекты крайне понятно и просто. Спасибо за прочтение и до встречи!

Источник: freedmanclub.com