Другие идентичные названия опции: Security Chip, Execute TPM Command.

В число опций BIOS, предназначенных для защиты информации компьютера, входит опция Trusted Platform Module. Она позволяет включить поддержку одноименного аппаратно-программного комплекса защиты информации. Пользователь может выбрать всего два варианта значений опции – Enabled (Включено) и Disabled (Выключено).

Принцип работы

Вряд ли найдется такой пользователь, которого бы совершенно не волновала проблема защиты конфиденциальной информации, расположенной на его компьютере. В коммерческой и промышленной сфере на решение этой проблемы тратятся огромные средства, но до сих пор эффективного и при этом недорогого средства, позволяющего защитить компьютерные данные, так и не было найдено.

Система Trusted Platform Module является одной из попыток удовлетворить насущную потребность в подобной технологии. Хотя она и не является панацеей, тем не менее, она способна значительно повысить степень защиты информации как на уровне компьютерных сетей, так и на уровне отдельных компьютеров и прочих устройств, содержащих важные данные.

Как включить модуль TPM 2.0 для установки Windows 11 ?

Trusted Platform Module (TPM, доверенный платформенный модуль) – это программно-аппаратный комплекс для защиты информации. Комплекс может устанавливаться на любые компьютеры и даже на отдельные накопители и мобильные устройства, такие как смартфоны. Чаще всего комплексом TPM оснащаются ноутбуки. Что немаловажно, компьютерные системы, оснащенные аппаратными модулями TPM, стоят не намного дороже, чем аналогичные по характеристикам системы, не оснащенные TPM.

Основные свойства данных, которые призвана обеспечить технология TPM:

- Защита

- Целостность

- Безопасность

- Авторство

Стандарт TPM был разработан рядом известных производителей программного и аппаратного обеспечения, в число которых входят Microsoft, HP, Intel, IBM. Впоследствии к их числу присоединились такие компании, как Sun, AMD, Sony и Verisign.

Использование TPM позволяет предотвратить взлом компьютера и утечку важной информации, заражение его троянскими программами и вирусами, сохранить целостность лицензионного программного обеспечения, обеспечить защиту сетевого трафика. Система TPM может гарантировать защиту ПО от модификации, а также защиту данных от копирования.

Накопители, поддерживающие систему TPM, способны осуществлять аппаратное шифрование данных, что обеспечивает защиту конфиденциальной информации. При авторизации пользователя в системе TPM могут использоваться различные методы, в том числе и биометрические, такие, как сканирование отпечатков пальцев.

Спецификация TPM позволяет использовать как полностью программную, так и аппаратно-программную реализацию технологии. На практике в большинстве случае используется второй вариант, как дающий наибольшую степень защиты.

Как включить TPM модуль в Bios ?

Основой системы TPM является специальный чип, встроенный в материнскую плату. Этот чип, который часто называется криптографическим процессором или просто криптопроцессором, содержит необходимые для защиты информации программные и аппаратные средства. Его назначение – хранить и генерировать ключи, производить ассиметричное шифрование и хэширование данных. Микросхемы криптопроцессоров на сегодняшний день изготавливаются многими производителями и установлены на миллионах компьютеров.

При загрузке компьютера с установленной системой TPM при помощи криптопроцессора производится проверка на идентичность всех основных компонентов компьютера, как аппаратных, так и программных, таких, как BIOS и операционная система. В случае успеха подобной проверки компьютер считается работающим в так называемом проверенном состоянии. В этом состоянии могут исполняться любые приложения, в том числе, и те, которые требуют защиты и сохранения конфиденциальности данных, а также может осуществляться доступ к зашифрованным данным.

На программном уровне для работы TPM необходима поддержка технологии со стороны операционной системы, а также наличие специального программного обеспечения. Технология Trusted Platform Module поддерживается большинством современных операционных систем линейки Windows, начиная с Windows XP SP2, а также современными версиями Linux.

Опция Trusted Platform Module позволяет включить в BIOS поддержку данной технологии. Она доступна лишь в том случае, если материнская плата компьютера оснащена криптопроцессором-микросхемой TPM. Выбор значения Enabled позволяет пользователю включить эту микросхему, а значения Disabled – выключить.

Стоит ли включать?

Ответ на этот вопрос зависит от того, установлена ли у вас на компьютере система Trusted Platform Module. Если да, то систему стоит включить. Однако необходимо помнить, что использование системы не является панацеей и не всегда может заменить применение традиционных антивирусов, брандмауэров и прочих средств компьютерной безопасности.

Производители BIOS предлагают пользователю выбор, и вы всегда сможете выключить данную систему, если вы не нуждаетесь в ее помощи. Само собой, если ваш компьютер оснащен старой операционной системой, не поддерживающей TPM (Windows XP SP1 и более старые ОС), то включение ее также не имеет никакого смысла.

Источник: biosgid.ru

Как включить TPM в BIOS ASUS

В настоящее время, существует множество способов защиты данных пользователей, как на физическом, так и программном уровне. Часть таких функций реализуется в системе BIOS. Одна из таких функций — это TPM.

В данной статье разобрано, как включить TPM в BIOS ASUS. В данном случае взята модель ASUS B450 TUF Gaming Plus II.

Что такое TPM

TMP – Trusted Platform Module или доверенный платформенный модуль. Генерирует и управляет ключами шифрования для защиты данных пользователей. Применяется при работе сканеров, джойстиков и других устройств ввода, использующих методы считывания данных через тактильный отклик или активацию с помощью лица. Наличие версии TPM 2.0, стало обязательным условием для операционной системы Windows 11, с целью повышения ее защиты.

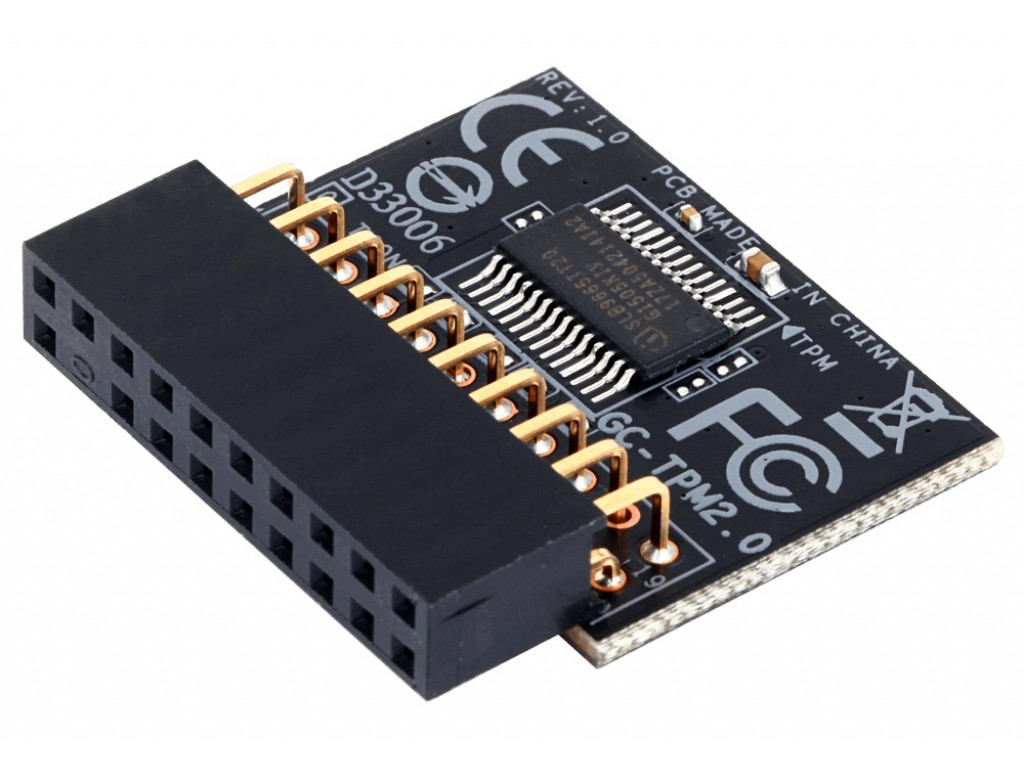

TPM в физической форме представляет собой чип. Он может быть реализован двумя путями – может быть встроенным в процессор, либо иметь вид отдельного модуля:

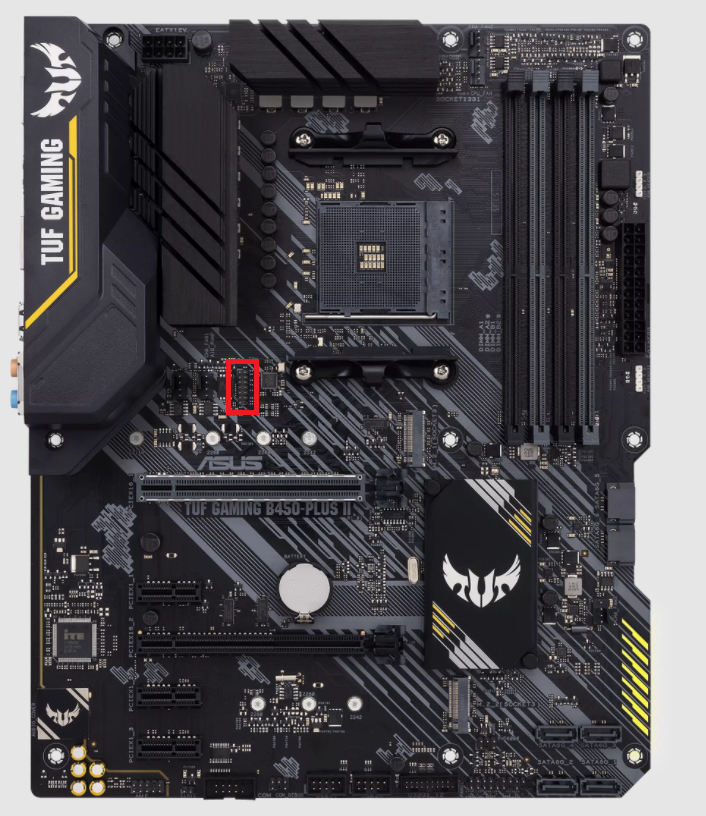

В первом случае вам нужно лишь провести манипуляции с BIOS-ом платы, во втором, сначала потребуется найти порт, куда устанавливается модуль. На нашей плате он находится под зоной VRM и представляет собой 20-pin коннектор с ключом на одной ножке.

После установки модуля в порт, можно приступать к настройке.

Как включить TPM в BIOS ASUS

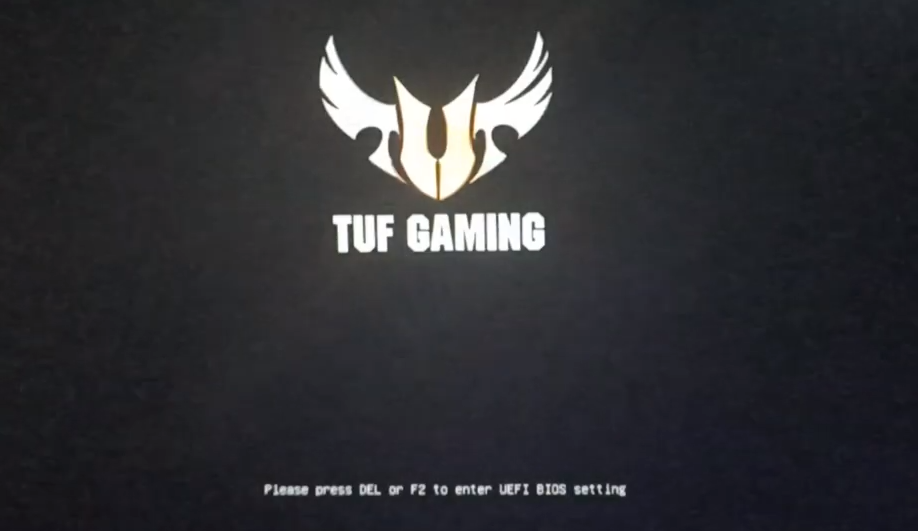

Шаг 1. Открыть BIOS

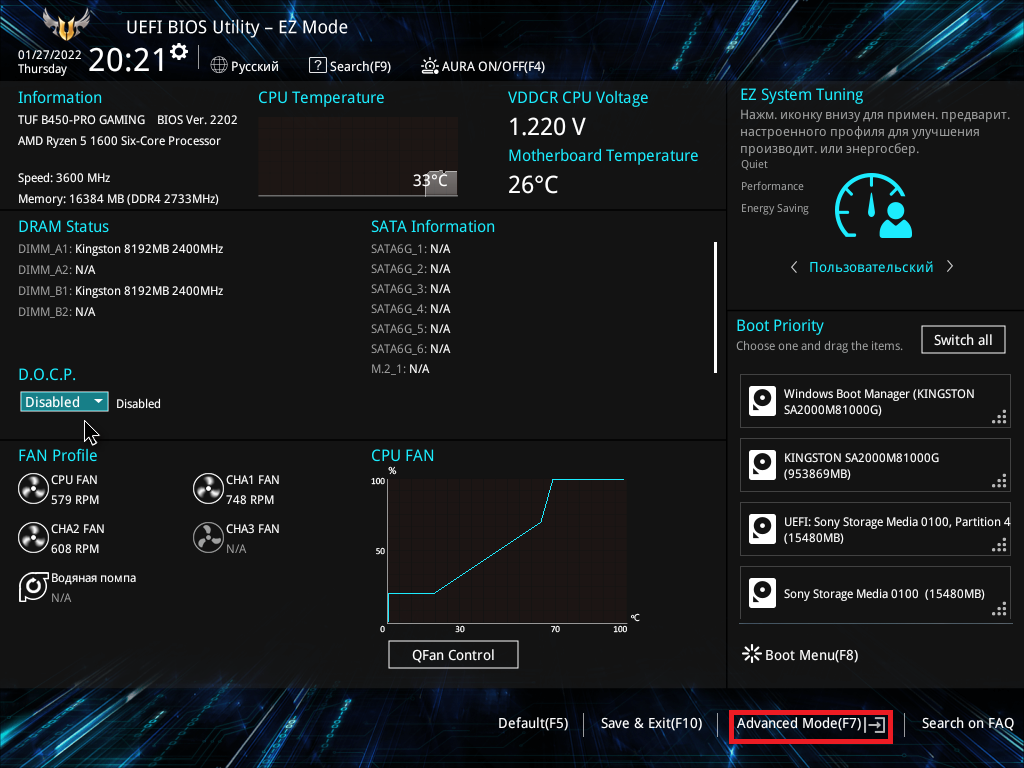

После старта системы и появления логотипа, необходимо нажать DEL или F2, чтобы войти в меню. На экране появится стартовое окно, в котором с помощью мышки или клавиши F7 необходимо открыть Advanced Mod (продвинутые настройки).

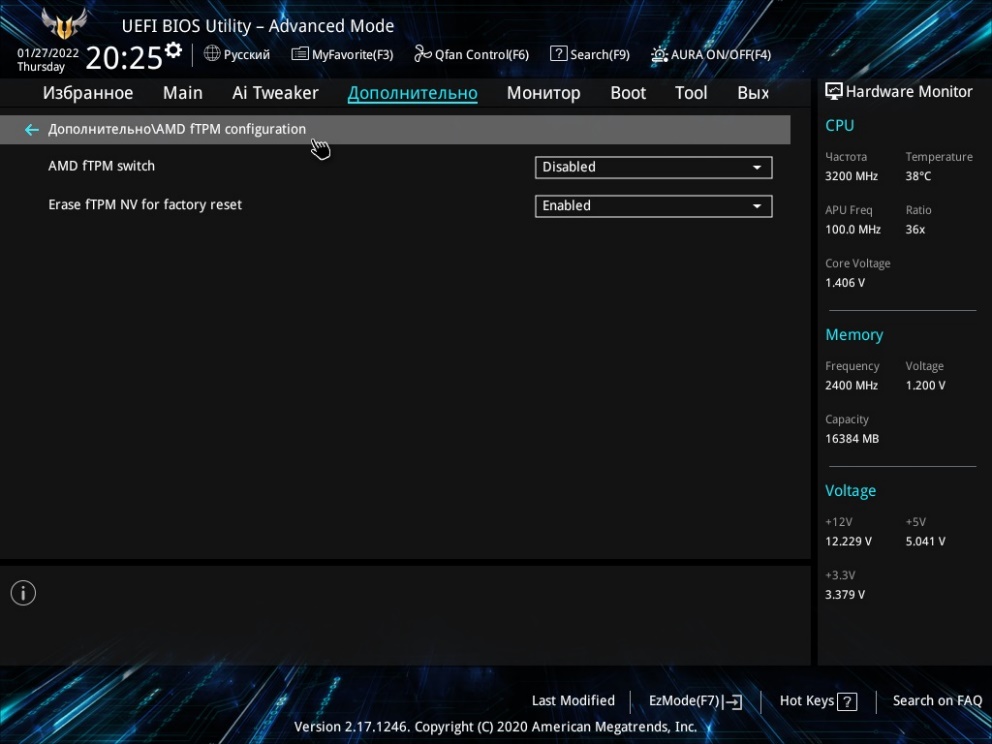

В появившемся окне следует перейти на вкладку Дополнительно, где размещена необходимая настройка.

Шаг 2. Включить TPM

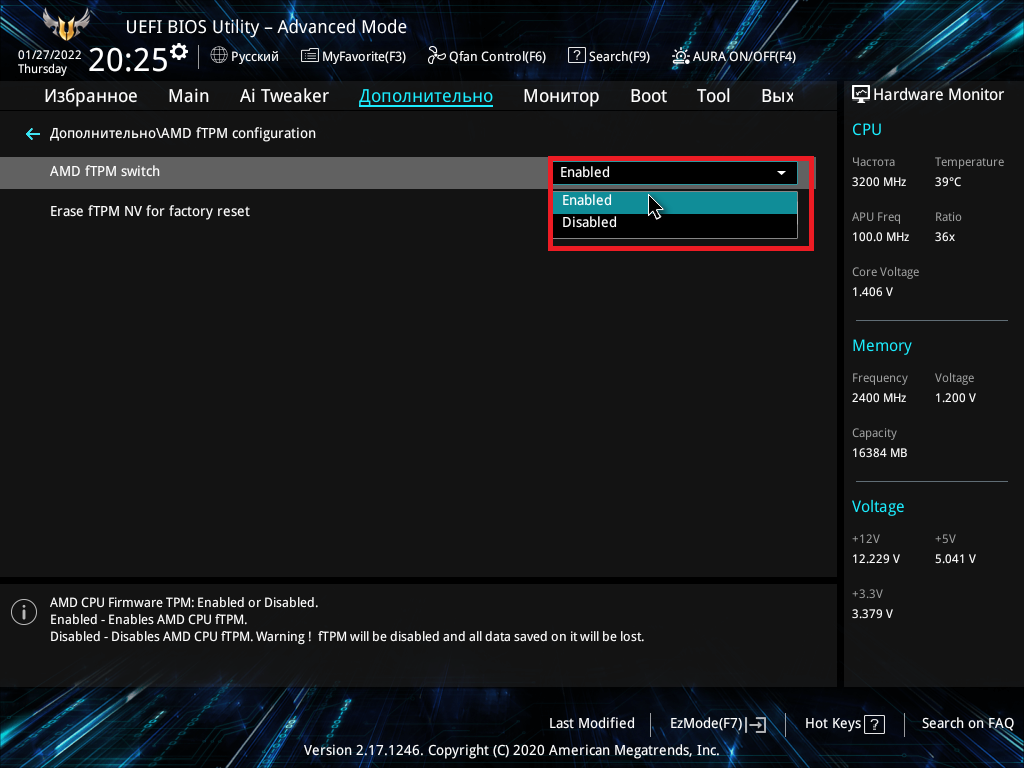

Рассказывая о том, как включить TPM 2.0 на плате ASUS, необходимо отметить, что название функции может отличаться в зависимости от ревизии и версии BIOS-платы. В нашем случае настройка называется AMD fTPM switch. Она имеет всего 2 значения: Enable (включение) и Disable (отключение). Выберите Enable для активации функции.

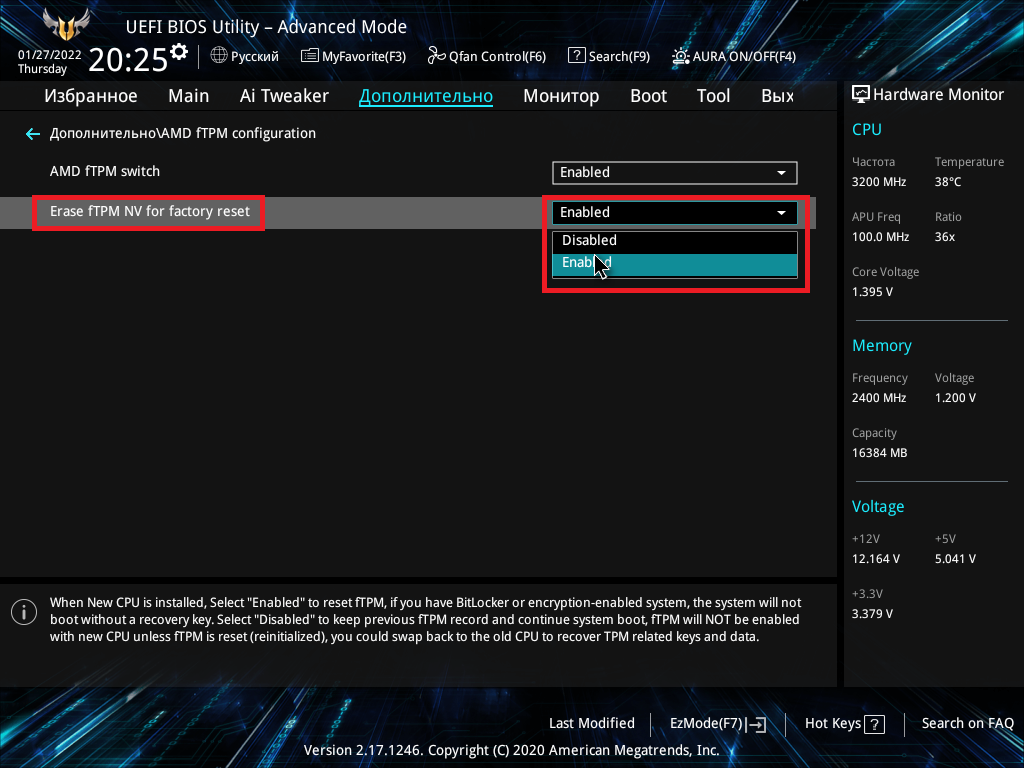

Пункт Erase fTPM NV for factory reset, включает или отключает данную функцию при установке новых процессоров. Если процессор, на котором вы работаете при настройке временный, функцию можно разрешить. При работе с одним процессором на данной плате, настройкой можно пренебречь. Сохраните данные, нажав на кнопку F10, сохранив изменения и выйдя в BIOS.

Теперь вы знаете как включить TPM на материнской плате ASUS.

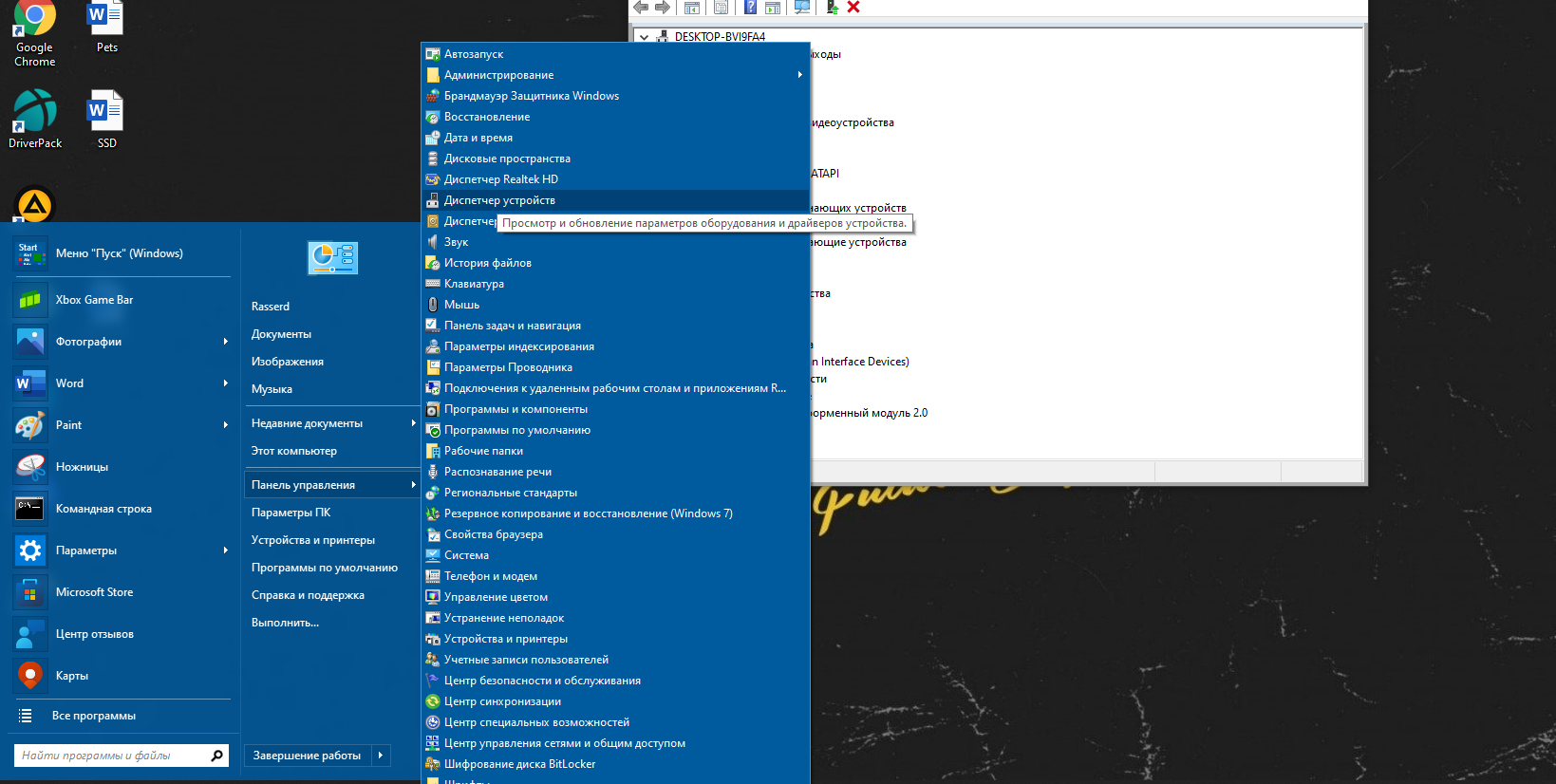

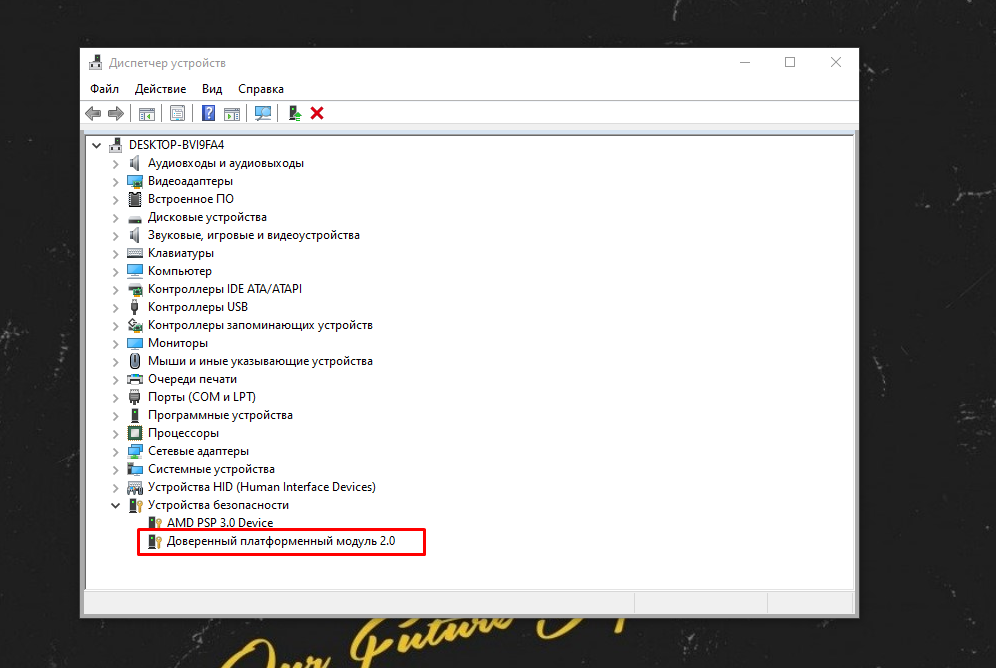

Шаг 3. Проверить что TPM включен

Войдите в операционную систему, в панели управления найдите Диспетчер устройств и откройте его.

Прокрутите до пункта Устройства безопасности. Если в нем виден Доверенный платформенный модуль 2.0, значит TPM подключен и успешно функционирует в системе.

Выводы

В данной статье рассмотрено включение TPM в BIOS материнской платы ASUS. Стоит отметить, что во всех платах функция по умолчанию отключена и ее необходимо включить при переходе на Windows 11 или подключении периферийных устройств с активацией по лицу отпечаткам пальцев и другим личным данным.

Источник: te4h.ru

О TPM подробно

Что это за загадочный маленький чип такой, который необходим для Windows 11? Дэриен Грэм-Смит разбирается.

Купи вы сегодня компьютер с Windows ОС, и в нём наверняка будет модуль TPM. Доверенный платформенный модуль – это, по сути, обычный чип, который отвечает за безопасность. Разработала его Trusted Computing Group. Это отраслевая организация с более чем 100 членами, в том числе AMD, Dell, Google, Intel, Lenovo и Microsoft. Вместе они работают над тем, чтобы сделать вычислительные устройства и приложения более защищёнными.

Организация так или иначе функционировала с 1999 года. Первый TPM-стандарт, где в полной мере изложена функциональность модуля, опубликовала в 2009 году (любопытно, что представлен он был в версии 1.2). Разработчики быстро взяли его на вооружение. Случилось это отчасти благодаря тому, что его стала поддерживать Windows Vista. В 2015-м в спецификацию TPM 2.0 добавили несколько функций, а модуль по-прежнему оставался передовой технологией для «доверенных вычислений».

Несмотря на широкое распространение, TPM всегда был необязательным компонентом. Включать ли его в дизайн устройства, решал производитель. Пользователь же в свою очередь решал, включать ли его в настройках BIOS. Однако с выходом Windows 11 расклад поменялся. Microsoft объявила, что будет поддерживать последнюю версию ОС только на тех компьютерах, где установлен и включён TPM 2.0.

Решение оказалось спорным. Для установки Windows 10 не требовался модуль, да и Windows 11 тоже без него обойтись может. Microsoft даже выпустила инструкцию, чтобы пользователи могли обновиться до Windows 11 без TPM (pcpro.link/331tpmhack). Однако в таком случае ваш ПК лишится поддержки и, возможно, не будет получать обновления в будущем.

Так почему же Microsoft решила сделать модуль TPM 2.0 обязательным? Чтобы узнать это, надо разобраться, что такое TPM и как он работает.

Где находится TPM?

Доверенный платформенный модуль изначально задуман как маленький недорогой чип, который был интегрирован в процессор на материнской плате. Когда использование TPM вошло в обиход, производители стали припаивать чип напрямую к плате.

Технический стандарт не требует, чтобы TPM был выполнен в виде физического чипа. На практике все функции TPM могут выполнять встроенные программы CPU. Собственно, это и происходит с процессорами на Windows 11: ОС поддерживает определённый перечень аппаратного обеспечения от Intel и AMD.

Как работает TPM?

TPM работает как мини-компьютер. Он принимает команды, отвечает на них, а также хранит и выдаёт информацию. Для этого у него имеется встроенная память: по техническому стандарту у модуля должно быть по крайней мере 7 Кб хранилища, однако у новых TPM имеется свыше 100 Кб. Память эта энергонезависима, т. е. сохраняет данные после отключения питания, как и SSD.

Понятно, что для того, чтобы хранить и извлекать данные, можно обойтись жёстким диском. ТPM же отличают условия, на которых предоставляется доступ к информации.

К примеру, если приложение вверяет пароль TPM, то модуль может сделать этот пароль доступным только для того процесса, где он изначально был сохранён. Если же информацию запрашивает другая программа — например, зловред какой-нибудь — TPM откажет в доступе. Поскольку модуль полностью независим от Windows, вредонос, по сути, загнан в угол.

Итак, TPM может как разрешить, так и запретить предоставлять данные. Происходит так потому, что модуль способен оценить состояние аппаратной конфигурации и войти в ПО, запущенное на ПК. Таким образом он определяет, является ли среда знакомой и безопасной, и реагирует соответственно.

Если установить пароль при включении ПК, TPM здесь тоже будет полезен: модуль сверит введённые учётные данные с теми, что хранятся в его памяти. Так злоумышленник не сможет отделаться от процедуры ввода пароля, просто очистив BIOS.

Защита от брут-форса тоже предусмотрена: если ввести неверный пароль несколько раз, придётся подождать некоторое время, прежде чем попытаться снова. Причём время ожидания увеличивается после каждой неудачной попытки. Большое число неудачных попыток приведёт к принудительной отсрочке на сутки. И не пытайтесь поменять дату в BIOS или вынуть батарейку CMOS — у TPM имеются собственные часы.

Это всё очень хорошо: TPM может перекрыть злоумышленникам доступ к системе и не дать зловреду заполучить учётные данные. Но мы пока не рассказали о главной функции TPM.

Криптографическая магия

TPM может хранить данные как в исходном виде, так и в зашифрованном. В последнем случае речь идёт о криптографии с открытым ключом. Такой метод подразумевает наличие пары ключей шифрования, один из которых можно держать в секрете, а другой – в открытом доступе. Зашифровать сообщение может любой, кто владеет общим ключом, а расшифровать тот, у кого имеется секретный ключ.

Кроме того, секретный ключ используется, чтобы автоматически генерировать криптографическую хэш-функцию сообщения или файла. Так вы подтвердите использование общего ключа, т. е. то, что он был «подписан» вами и не является подделкой.

Итак, после того, как вы сохраните секретный ключ в TPM, он (ключ) сможет шифровать и расшифровывать файлы, а также создавать подписи. Если же в системе что-то пошло не так или же запрос поступил от неизвестного процесса, TPM просто откажется сотрудничать. Отправлять ключ обратно ключ в ОС нет необходимости, поскольку там его можно отследить. Лучше всего его полностью изолировать, так, чтобы извлечь его было нельзя никаким образом.

Как работает TPM в Windows

Улучшить защиту любого приложения, где есть функция шифрования, можно с помощью TPM. Это надёжнее, чем хранить ключи в системной памяти или на диске. Windows упрощает процесс шифрования за счёт компонента ОС под названием Platform Crypto Provider (Поставщик платформы для шифрования). Компонент предоставляет средства шифрования на базе TPM, а разработчикам не нужно вникать в работу модуля.

Вероятно, самая известная программа для шифрования в Windows —BitLocker. Она шифрует диск целиком, за исключением диспетчера загрузки Windows. Когда вы включаете компьютер, диспетчер запускается в обычном режиме. Увидев, что системный диск зашифрован, программа запрашивает ключ расшифровки у TPM. Модуль, признав в диспетчере загрузки доверенный процесс, предоставляет ключ.

Ключ открывает доступ к файлам запуска Windows и другим данным, в результате чего компьютер загружается.

Сама по себе процедура может показаться бессмысленной, поскольку расшифровка и загрузка диска происходят автоматически. Это, однако, означает, что единственный способ получить доступ к ПК – это запустить Windows. Если пытаться получить доступ к диску с помощью другой ОС или другого железа, всё, что вы увидите – это нечитаемые зашифрованные данные. Если же TPM обнаружит изменения в коде диспетчера загрузки или в оборудовании, то откажется предоставить ключ и тем самым не даст зловреду внедриться в код запуска.

В целом, это хорошо, что BitLocker использует модуль, чтобы изолировать свой криптографический ключ. Отсюда возникает вопрос: что будет, если, к примеру, хост-компьютер сломается, и вам нужно перенести жёсткий диск на новую систему. Microsoft всё продумала: если диск зашифрован, BitLocker сгенерирует пароль восстановления из 48 символов. С помощью него можно расшифровать весь диск.

По понятным причинам, хранить пароль на самом диске небезопасно. Если речь идёт о корпоративных компьютерах, он будет записан в доменные службы Active Directory. Доступ к нему могут получить только администраторы сети. Пароли обычных пользователей хранятся в аккаунтах Microsoft и находятся через поиск по сайту.

BitLocker доступен только в версиях Pro и Enterprise на 10-й и 11-й Windows. Но это не значит, что пользователи Home версии не могут позволить себе те же функции защиты. Они могут включить функцию под названием Device Encryption. Шифрование здесь работает так же, как в BitLocker: главное отличие в том, что Device Encryption менее придирчив к изменениям в железе и программной среде.

Также TPM помогает улучшить работу других элементов защиты. В Windows Enterprise и Education есть технология под названием Device Guard. Она применяется для запуска приложений в защищённой виртуальной среде. Через неё нельзя получить доступ к системному ПО. Credential Guard, в отличие от Device Guard, хранит секретные данные вроде хэшей паролей и учётных данных в виртуальной машине, к которым процессы, протекающие в обычной ОС, не могут получить доступ.

Кроме того, TPM может понадобиться сетевым службам Windows. Так они удостоверятся, что компьютер, что пытается подключиться к серверу, тот же, что был изначально зарегистрирован. Они же проверяют, использует ли ПК BitLocker и другие средства защиты. Так обеспечивается гарантия безопасности на каждый день, а также удалённая поддержка и администрирование.

Что нового в TPM 2.0?

Windows 11 требуется не просто любой модуль TPM, ей нужна именно версия 2.0. Однако разница между спецификациями не велика. Всё описанное раннее может делать и оригинальный стандарт 1.2.

Ко времени выхода TPM 2.0 технологии значительно модернизировались. Изначально в спецификации модуля использовался популярный в то время метод шифрования RSA. Новая же версия также поддерживает более сильную криптографию на основе эллиптических кривых. Кроме того, он генерирует 256-битные хэши SHA-2. Взломать их сложнее, чем 160-битные SHA-1, которые стандарт TPM поддерживал изначально.

Понятно, что Microsoft хотела стандартизовать самую безопасную версию TPM.

Возможно, ещё одна причина, почему Microsoft настаивает именно на второй версии модуля, заключается в том, что модуль работает с BIOS UEFI. Именно этот интерфейс компания рекомендовала долгое время в качестве лучшего выбора для Windows. Помимо того, что UEFI позволяет интегрировать некоторые функции BIOS в Windows, интерфейс также поддерживает защищённую загрузку. Это означает, что ОС не загрузится, если хэши не совпадают. А это в свою очередь гарантирует, что, если какой-нибудь руткит вмешивается в процесс запуска Windows, ОС не загрузится, и вы поймёте, что что-то идёт не так.

Проблемы с TPM

Огромное число пользователей жалуется на то, что требования к железу для Windows 11 излишни: для повседневных задач старый компьютер вполне сгодится для новой ОС. Однако есть те, кто не согласен с самой идеей TPM. Они утверждают, что модуль создаёт ложное чувство безопасности.

Важно понимать, что модуль не защитит от всех типов атак. Они бессилен против кейлоггеров — ПО, следящим за тем, какие клавиши вы нажимаете, когда вводите пароль на клавиатуре. Или от фишинговых писем, адресат которых предлагает ввести учётные данные на мошенническом веб-сайте. Может быть, поэтому Apple не присоединилась к Trusted Computing Group.

Вместо этого компания разработала свой чип безопасности T2. Он следит не только за сохранностью ваших идентификационных данных, вроде отпечатка пальцев или пароля, но и контролирует микрофон, камеру и другое оборудование.

Беспокойство также вызывает вероятность того, что модуль может запретить пользователю делать то, что хочется на своём компьютере. К примеру, ОС с помощью TPM может удалённо проверить, действительно ли приложение разработал тот или иной издатель, и отказать в доступе, если оно не соответствует заявленной подписи. Хуже того, доступ к приложению может быть закрыт в любой момент– например, когда разработчик останавливает его поддержку или прекращает продажи.

Такие опасения высказывались в первые годы существования концепции доверенных вычислений. СМИ именовали модуль DRM-чипом, а Ричард Столлман, основатель движения свободного ПО, высмеивал TPM, однажды в шутку назвав его «вероломные вычисления». Сегодня о проблемах подобного рода почти не говорят. Теперь стало понятно, что, по всей вероятности, такие ограничения нужно реализовывать через облачные подписки на ПО, а не с помощью TPM.

Однако здесь не место вступать в эту дискуссию. Одно можно сказать наверняка: несмотря на то, что рост популярности TPM привёл к тому, что требования к безопасности ужесточились, мы не стали жить как при Большом Брате, как многие того боялись. Да, неприятно видеть, как Microsoft лишает огромное число компьютеров последней ОС. Но за стремление корпорации создать новый базовый уровень безопасности и за желание, чтобы грядущее поколение ПК было максимально защищённым, разносить в пух и прах компанию мы всё-таки не станем.

- Информационная безопасность

- Периферия

Источник: habr.com