Данная инструкция является подробным пошаговым руководством по настройке клиентов OpenVPN® и L2TP на маршрутизаторах с прошивкой Padavan. Больше информации о протоколе OpenVPN® вы можете найти в статье Что такое OpenVPN® протокол. Мы также рекомендуем вам ознакомиться со статьей Что такое L2TP VPN протокол и узнать больше о его функциях и технических характеристиках.

В качестве примера был взят роутер ASUS с прошивкой Padavan 3.4.3.9-099. Здесь вы найдете ответы на вопросы как настроить VPN Unlimited на роутерах с прошивкой Padavan, как настроить OpenVPN® на Padavan. Давайте приступим!

I. Как настроить OpenVPN® на роутере с прошивкой Padavan

- Перед настройкой VPN на вашем роутере с прошивкой Padavan необходимо сгенерировать файлы конфигурации. Для этого, следуйте всего нескольким простым шагам, описанных в данной инструкции.

- Затем, войдите в панель управления вашего маршрутизатора. Если вы не знаете, как получить доступ к панели управления роутера, ознакомьтесь с нашей инструкцией Как найти IP-адрес вашего роутера.

- Перейдите к разделу VPN клиент, а затем во вкладку Настройки.

Xiaomi router Padavan Generate VPN key

- Включите VPN-клиент, нажав на кнопку напротив Включить VPN-клиент?

- Заполните поля следующим образом:

- Протокол VPN-клиента: OpenVPN®

- Удаленный VPN-сервер (IP или DNS-хост): Укажите доменное имя выбранного VPN сервера. Вы можете найти его в сгенерированной вами конфигурации в строке Domain name.

- Порт: 1194

- Транспорт: UDP

- Уровень инкапсуляции: L3 – TUN (IP)

- Тип аутентификации: TLS: client.crt/client.key

- Алгоритм проверки подлинности: [SHA512] SHA-512, 512 bit

- Алгоритм шифрования данных: [AES-256-CBC] AES, 256 bit

- Сжатие данных методом LZO: Нет (и получать с сервера)

- Проверка HMAC сигнатуры (TLS-Auth)? — Нет

- Нажмите Расширенная конфигурация OpenVPN ® и введите данные ниже:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

- В разделе Настройки, зависящие от роли удаленного VPN-сервера установите следующие параметры:

- Блокировать доступ со стороны VPN-сервера: Нет (Site-to-Site), NAT трансляция

- Получать адреса DNS от VPN-сервера: Заменить весь список DNS

- Направлять весь трафик через VPN интерфейс? — Да

Как настроить VPN на роутере Xiaomi

- Перейдите во вкладку Сертификаты/ключи OpenVPN® и заполните поля следующим образом:

- ca.crt (Root CA Certificate): вставьте строки .ovpn файла, которые находятся между тегами и , включая ——BEGIN CERTIFICATE—— и ——BEGIN CERTIFICATE——

- client.crt (Client Certificate): вставьте строки между и , в том числе ——BEGIN CERTIFICATE—— и ——BEGIN CERTIFICATE——

- client.key (Client Private Key) — secret: вставьте строки между ; и , включая ——BEGIN CERTIFICATE—— и ——BEGIN CERTIFICATE——

- Нажмите Применить.

Когда VPN-соединение на роутере с прошивкой Padavan будет установлено, вы увидите статус Подключено на вкладке Настройки как показано ниже.

- После подключения к нашему сервису на роутере с прошивкой Padavan необходимо сделать внесенные изменения постоянными. Вы можете сделать это тремя способами:

- В разделе Администрирование > Консоль запустите команду mtd_storage.sh save.

- В меню слева перейдите в раздел Дополнительно > Администрирование > Настройки, затем найдите опцию Записать хранилище во флеш-память сейчас: внизу страницы и нажмите Записать.

- Перезагрузите маршрутизатор, нажав кнопку перезапуска справа от кнопки Выход.

II. Как настроить L2TP-клиент на роутере с прошивкой Padavan

- Создайте конфигурации для настройки L2TP-клиента в вашем Личном кабинете, следуя данной инструкции.

- Откройте веб-интерфейс вашего маршрутизатора в браузере и войдите в панель управления.

- В боковом меню выберите VPN клиент > Настройки.

- Включите VPN-клиент и начните настройку подключения через протокол L2TP, заполняя поля следующим образом:

- Протокол VPN-клиента: L2TP (w/o IPSec)

- Удаленный VPN-сервер (IP или DNS-хост): вставьте имя выбранного сервера из конфигурации, созданной вами в шаге 1 этой инструкции

- Логин: введите логин из настроек конфигурации

- Пароль: вставьте пароль из настроек конфигурации

- Блокировать доступ со стороны VPN-сервера: Нет (Site-to-Site), NAT трансляция

- Получать адреса DNS от VPN-сервера: Заменить весь список DNS

- Направлять весь трафик через VPN интерфейс? — Да

Будет установлено VPN-соединение, и вы увидите статус Подключено на этой же вкладке Настройки.

Готово! Вы успешно завершили настройку VPN-клиента на Padavan и установили VPN-соединение на вашем маршрутизаторе.

III. Факультативная настройка Kill Switch на маршрутизаторе с прошивкой Padavan (только для опытных пользователей)

Примечание: Убедитесь, что Kill Switch настроен правильно, иначе интернет-соединение на вашем роутере будет отключено.

Чтобы настроить Kill Switch и предотвратить утечку данных в случае внезапного сбоя VPN-подключения, перейдите к разделу Выполнить скрипт после подключения/отключения к VPN-серверу: в интерфейсе VPN-клиента и вставьте следующее:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 — action (up/down)

### $IFNAME — tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL — tunnel local IP address

### $IPREMOTE — tunnel remote IP address

### $DNS1 — peer DNS1

### $DNS2 — peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan=»192.168.10.0″

peer_msk=»255.255.255.0″

### example: add static route to private LAN subnet behind a remote server

func_ipup()

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

>

func_ipdown()

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

>

logger -t vpnc-script «$IFNAME $1»

case «$1» in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

Также необходимо заблокировать передачу трафика до включения VPN-соединения. Для этого, в левом боковом меню вашего роутера с прошивкой Padavan перейдите в раздел Дополнительно > Персонализация, откройте вкладку Скрипты и в поле Выполнить после перезапуска правил брандмауэра: вставьте данные ниже:

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z «$(ip a s tun0 | grep ‘state UP’)» ] (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

После заполнения этих данных нажмите Применить внизу страницы.

Нужно настроить другие устройства? Проверьте нашу страницу Инструкции, где вы можете найти нужное вам руководство. Также, вы можете обратиться в нашу круглосуточную службу поддержки по адресу [email protected] . Будем рады вам помочь!

«OpenVPN» является зарегистрированным товарным знаком OpenVPN Inc.

Готовы защитить вашу сеть?

Выберите наиболее подходящую подписку и получите дополнительные 7 дней пробного периода абсолютно бесплатно!

Источник: home.kpsl.co

НАСТРОЙКА ASUS PADAVAN, OPENVPN СОЕДИНЕНИЕ, VPN ТУННЕЛЬ

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в Интернет.

Перед началом настройки ОБЯЗАТЕЛЬНО ознакомьтесь с «Общими сведениями» о работе системы. Ссылка здесь https://vpnki.ru/settings/before-you-begin/main-tech-info .

Так как вы настраиваете маршрутизирующее оборудование, то не забудьте указать «сеть за маршрутизатором» в личном кабинете системы VPNKI.

(Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если изменили настройки в личном кабинете — переподключите туннели).

Для подключения OpenVPN c Asus вам потребуются.

— Имя пользователя и пароль туннеля, который вы создали на странице «Мои настройки» — «Настройки туннелей». Имя пользователя имеет формат userXXXXX.

— Файл профиля подключения формата ovpn с личной страницы нашего сайта. Пункт меню «Мои настройки» — «Настройки туннелей». Скачайте его на свой компьютер. (см. п.2 этой инструкции).

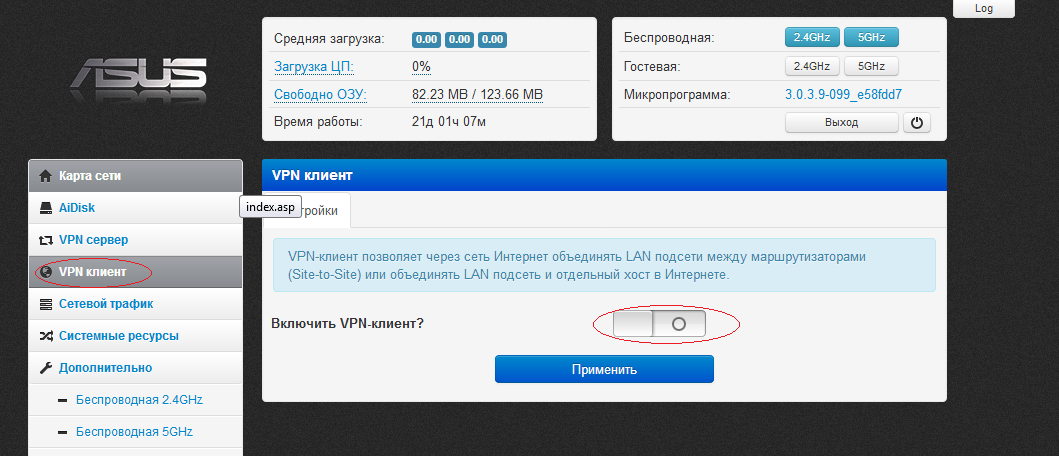

1. Для подключения беспроводного маршрутизатора с прошивкой от Padavan (Asus RT-N56U, Asus RT-65U и др.) к системе VPNKI подключитесь к маршрутизатору через Web интерфейс. Выберете в корневом меню – “VPN клиент” и передвиньте ползунок “Включить VPN клиент” в положение включено.

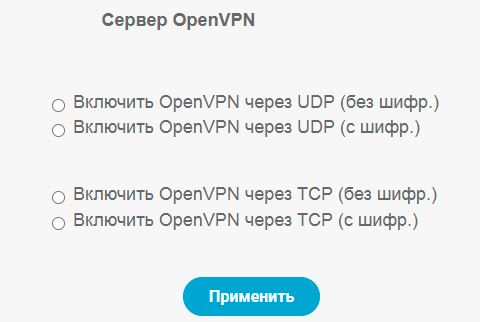

2. Запустите процесс OpenVPN на сервере VPNKI (пункт меню «Мои настройки» — «Настройки туннелей», доступен после регистрации) и скачайте профиль соединения,. Сохраните файл vpnki_XXXXXX.ovpn на свой компьютер, он нам понадобится. Допустим, что вы запустили на сервере VPNKI процесс OpenVPN поверх протокола UDP с шифрованием.

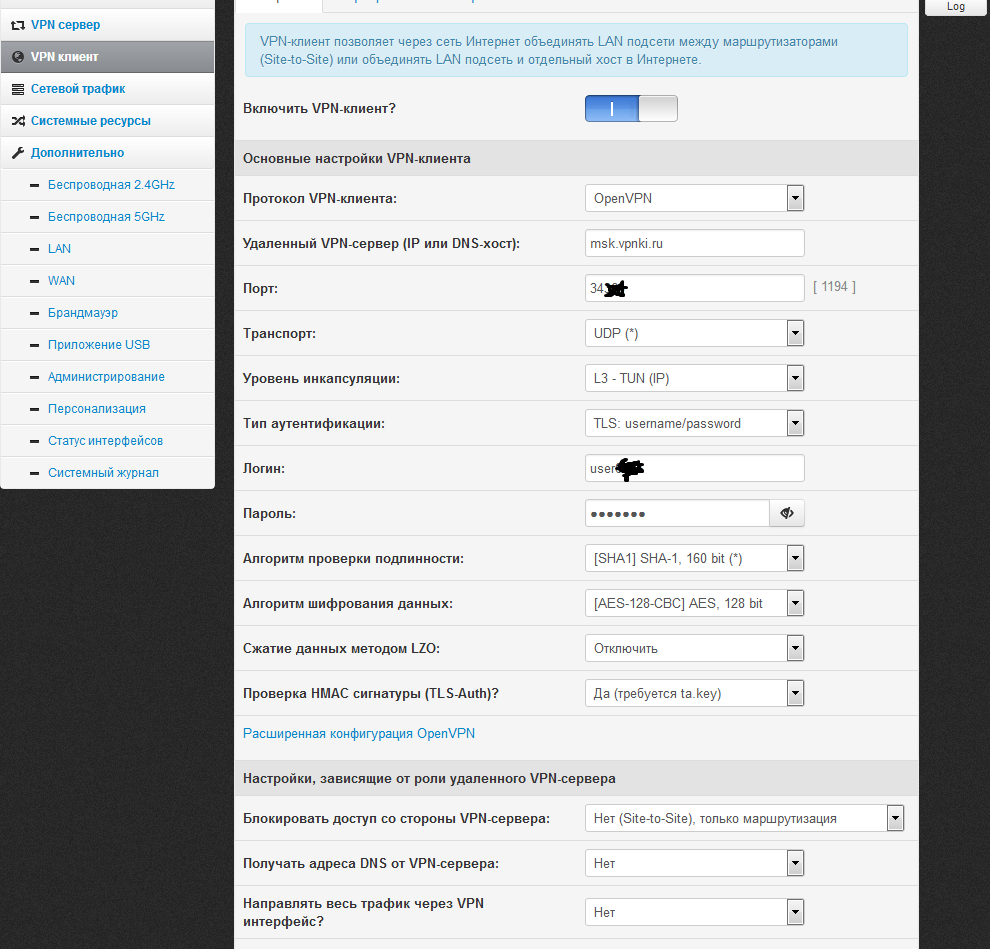

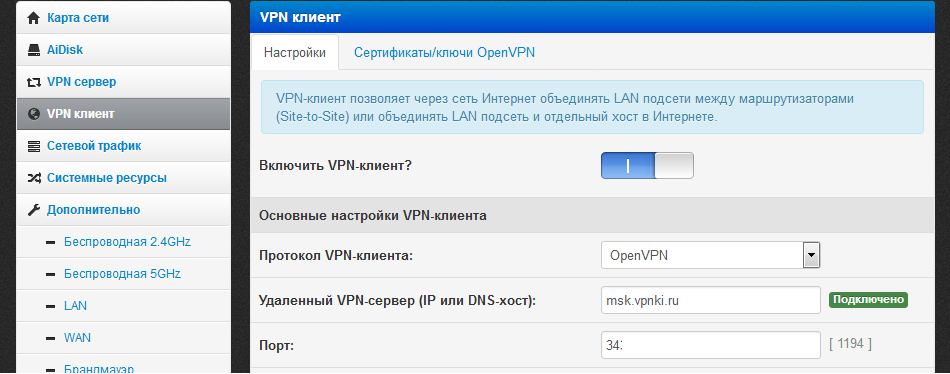

3. Далее в выпадающем пункте меню Padavan “Протокол VPN клиента” выбираем – “OpenVPN”.

В строке “Удаленный VPN-сервер (IP или DNS-хост)” вписываем — msk.vpnki.ru .

В строке “Порт” вписываем значение, выданное вам при старте процесса OpenVPN на сайте. Это же значение находится в скачанном на компьютер профиле подключения в строке remote msk.vpnki.ru xxxx.

В меню “Транспорт” выбирайте “UDP” (если на сервере вы запустили вариант с UDP), в меню “Уровень инкапсуляции” выбираем “L3-TUN(IP)”.

“Тип аутентификации” устанавливаем “TLS: username/password”.

После этого, в строку “Логин” вписываем логин вида: “userXXXXX”. Он был получен на сайте при создании туннеля. В строку “Пароль” – пароль, который вы вводили там же.

Меню “Алгоритм проверки подлинности” лучше оставить без изменения — “[SHA1]SHA-1, 160bit”.

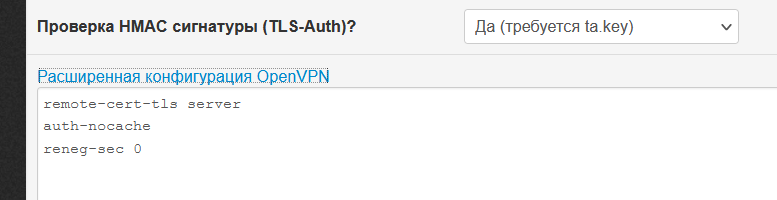

В меню “Алгоритм шифрования данных” выбираем “[AES-128-CBC]AES, 128bit”, сжатие данных методом LZO отключаем и включаем проверку HMAC сигнатуры.

В меню “Блокировать доступ со стороны VPN-сервера” если вы доверяете сервису – выбирайте “Нет (Site-to-Site), только маршрутизация”. В противном случае настраивайте согласно ваших требований.

Пункты меню “Получать адреса DNS от VPN-сервера” и “Направлять весь трафик через VPN интерфейс?” настраиваются под ваши требования.

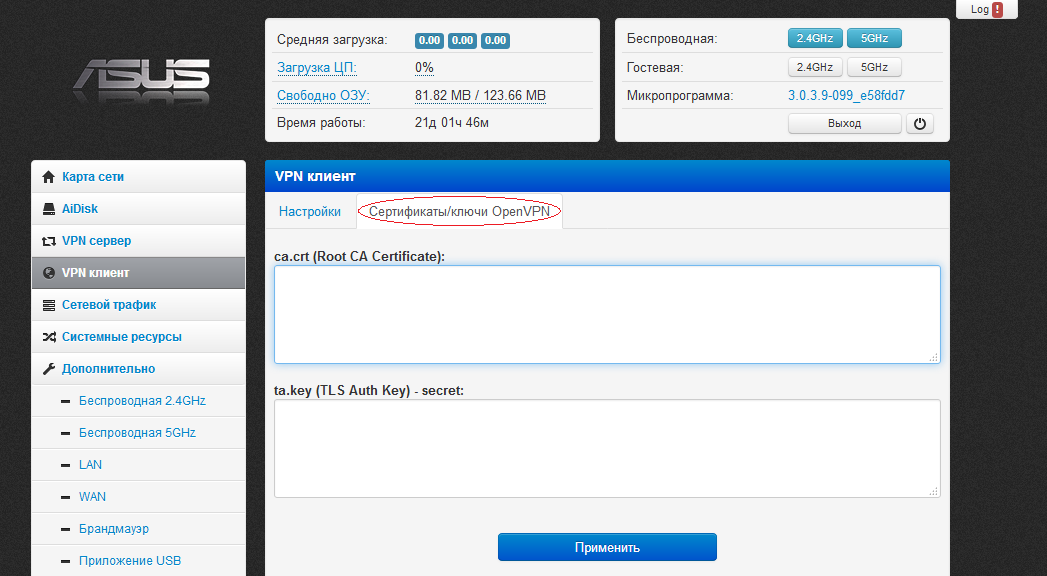

4. Для дальнейших настроек переходим на вкладку “Сертификаты/ключи OpenVPN”:

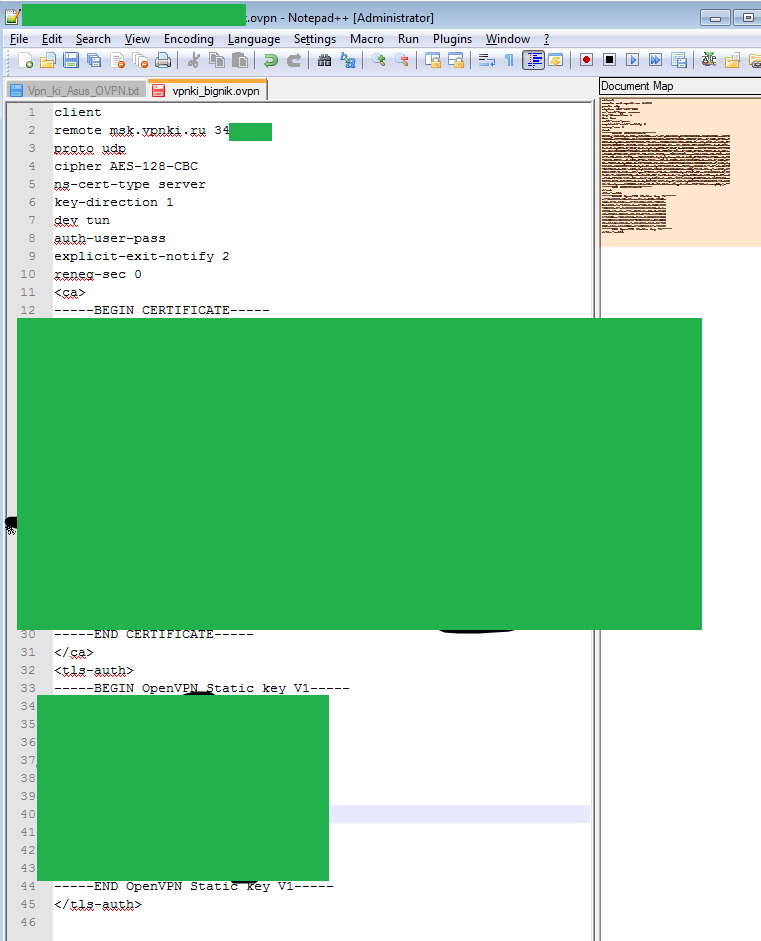

5. Любым текстовым редактором открываем файл “vpnki_XXXXXX.ovpn”, скачанный с сайта ранее.

6. Выделяем и копируем текст начиная со строки ——BEGIN CERTIFICATE—— и заканчивая строкой ——END CERTIFICATE—— (включая эти строки) и затем вставляем эти строки в поле “ca.crt (Root CA Certificate)” в Web интерфейсе маршрутизатора. Это сертификат.

Затем, также выделяем и копируем текст начиная со строки ——BEGIN OpenVPN Static key V1—— и заканчивая строкой ——END OpenVPN Static key V1—— (включая эти строки) и затем вставляем эти строки в поле “ta.key (TLS Auth Key) — secret” в Web интерфейсе маршрутизатора. Это ключ.

7. ВСЁ. Настройка закончена, осталось нажать кнопку “Применить”. Затем перейти на вкладку “Настройки” и, если все сделано правильно, в конце строки “ Удаленный VPN-сервер (IP или DNS-хост)” мы увидим надпись “Подключено”. Не торопитесь, это может занимать несколько секунд.

8. Дальнейшие проверки выполняются с сайта согласно инструкций. После успешного установления соединения между вашим маршрутизатором и сервером VPNKI вы можете проверить связь при помощи утилит на странице «Инструменты» в меню «Мои настройки» в вашем личном кабинете VPNKI.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколом OpenVPN в 00:00 по Московскому времени. При правильной настройке соединения должны автоматически переустановиться.

Если ваше устройство теряет соединение каждый час, то, вероятно, это означает, что клиент и сервер не могут согласовать свои параметры при реализации процедуры смены ключей шифрования. Профиль подключения, полученный вами из личного кабинета VPNKI, содержит параметр reneg-sec 0, однако настройка Padavan в своем интерфейсе не имеет поля для установки такой строки. Этот параметр означает, что клиент НЕ должен запускать процедуру смены ключей шифрования. В свою очередь, сервер VPNKI также не запускает процедуру смены ключей. Из-за того, что сессии и так отключаются в 00-00 ежедневно, то смена ключей шифрования каждый час не имеет практического смысла.

Маршрутизатор с Padavan без такой строки будет пытаться каждый час запустить процедуру смены ключей, что не будет поддержано со стороны сервера. Следствием этого и будет тот самый обрыв соединения. Возможно, в вашем интерфейсе есть поле «Дополнительные настройки» в которое можно вписать строку reneg-sec 0.

Важные советы после настройки удаленного подключения

После успешной настройки подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что соединение работоспособно в полном объеме.

- Проверьте статус подключения туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты». Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен и это результат работы межсетевого экрана устройства.

- Если вы имеетевторой подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Попробуйте запросить лог подключения по OpenVPN из личного кабинета системы. Выгрузка из журнала за сутки поступит на вашу почту. Так выглядит ваше подключение глазами сервера.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенности подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты этих советов! Теперь ваше соединение работает успешно. А вы познакомились с инструментами нашего сервера.

Если в дальнейшем возникнут сложноси с настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если вдруг что-то не получилось, обращайтесь на Форум.

Рекомендации по выбору тарифа для удаленного доступа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то начинайте с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что вопрос скорости передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения передачи каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

Кроме настройки по этой инструкции вам могут пригодиться другие примеры конфигурации и использования системы. Среди них:

- Рабочий стол через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ О БЛИЗКИХ ТЕМАХ

По ссылкам ниже вы можете ознакомиться с информацией, связанной с темой VPN соединений.

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

Источник: vpnki.ru

OpenVPN сервер на роутере ASUS RT-N56U B1 (прошивка от Padavan)

Если Вы являетесь счастливыми обладателями роутеров, на которые можно ставить сторонние прошивки, то этот гайд для Вас. Речь пойдёт об одной из этих самых прошивок, в частности от Padavan.

Чем же так хороши сторонние прошивки? Ответ на этот вопрос Вы и сами сможете найти на просторах интернета. И думаю, раз уж Вы сюда попали, значит на роутер себе запилили эту прошивку. Ну не суть, этот мини-гайд ориентирован в первую очередь на новичков, которые дел не имели с VPN и по большей части не знают что это такое.

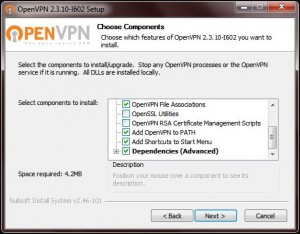

Для начала жмакаем сюда (сайт разработчиков свободного ПО) и качаем подходящую для Вас версию.

Далее устанавливаем, соглашаясь попутно со всеми требованиями ПО, оставляем всё как есть. Ещё появится окно с установкой виртуального сетевого интерфейса, там тоже нажимаем «Установить»

После успешной установки нажмите «Свойства» на «OpenVPN GUI», и во вкладке «Совместимость» поставьте галку на уровне доступа «От администратора»

Всё, на этом пока остановимся. И перейдём к роутеру, в данном случае к Asus N56U.

Заходим на интерфейс роутера, в стандартной ситуации это 192.168.1.1. В разделе «VPN сервер» на вкладке «Настройки» укажите данные:

Затем переходим на вкладку «Сертификаты/ключи OpenVPN». Выбираем имя сервера, длину ключа, количество дней, которое будет этот сервер существовать и нажимаем «Сгенерировать»:

Получится вот такая штука как на скриншоте ниже. Это и есть сертификаты и ключи

Всё, сервер Вы создали, теперь необходимо создать клиентов, чтобы подключаться к нему. На этой же вкладке выбираем имя клиента, длину ключа, количество дней, на которые Вы дадите клиенту доступ к серверу. И нажмите «Экспорт». Файлик скачается и Вы его должны переместить сюда C:Program FilesOpenVPNconfig

P.S. Тут две мысли должны Вас посетить, либо делайте малое количество дней для клиента, либо Вам придётся переустанавливать сервер, чтобы нежелательный клиент потерял доступ к серверу. И заново клиентам раздавать доступ.

Почти всё товарищи! Осталось самое простое — это нажать правой кнопкой по запущенной предварительно программе «OpenVPN GUI» и клацнуть на «Подключиться»:

В итоге должно получиться вот такое:

Источник: divaden.ru