Если ваша сеть имеет другое адресное пространство то во всём написанном ниже вам нужно подставлять свои адреса.

По умолчанию в Debian/Ubuntu используется морально устаревший (это исключительно мнение автора) syslogd. Если вы ещё не заменили его на syslog-ng то сделайте это. Для этого достаточно ввести одну единственную команду:

apt-get install syslog-ng

После того как syslog-ng установлен и запущен открываем в редакторе файл /etc/syslog-ng/syslog-ng.conf и добавляем туда следующие строки:

# настраиваем новый источник — сеть. # теперь syslog-ng будет слушать 514-й udp-порт. source s_udp < udp(); >; # определяем новое хранилище логов с именем df_wifi. # всё что будет направляться в это хранилище будет # складываться в файл /var/log/wifi.log. destination df_wifi < file(«/var/log/wifi.log»); >; # определяем новый фильтр. фильтровать будем по адресу клиента. # здесь нужно указать ip-адрес wi-fi точки filter f_wifi < host(«192.168.2.5»); >; # настраиваем логирование информации с источника s_udp, # попадающей под правила фильтра f_wifi, в хранилище df_wifi log < source(s_udp); filter(f_wifi); destination(df_wifi); >;

После этого нужно перезапустить syslog-ng:

Rsyslog — сервис управления логами

invoke-rc.d syslog-ng restart

Далее заходим в веб-интерфейс Wi-Fi-точки и идём в меню «Status» -> «Log» и нажимаем там кнопку «Log Server», затем вводим в поле «Log Server / IP address» адрес сервера логов (в данном случае 192.168.2.1). Всё. Остаётся нажать кнопку «Apply» и дождаться завершения перезагрузки точки доступа.

Теперь вся информация, которую раньше вы смотрели через веб-интерфейс точки доступа в меню «Status» -> «Log», вы можете увидеть на сервере в файле /var/log/wifi.log.

Этот лог занимает не так уж и много места, но всё-таки полезно их ротировать. Для того достаточно создать файл /etc/logrotate.d/wifi следующего содержания:

/var/log/wifi.log

Теперь раз в неделю лог будет ротироваться и будут сохраняться последние пять ротированых логов.

Источник: www.ylsoftware.com

Где посмотреть логи роутера

Как посмотреть логи соединений с Интернетом по WiFi через роутер?

У меня стоит роутер HUAWEI модель HG8245H.

Есть подключение по LAN — это основной компьютер. Также несколько человек пользуется подключением по WiFi. Было бы интересно посмотреть статистику соединений и логи (кто куда заходил и т.д.). Это в принципе возможно? Если да, то как? Там же на роутере смотрите логи для беспроводных клиентов. Это единственный способ отследить кто подключен и использует вай-фай.

Иных рабочих вариантов нет.

Такая проблема. Роутер на раздает Вай-Фай но интернет есть на компе? Как мне ее решить?!

Здравствуйте, попробуйте сначала перезагрузить роутер, если не поможет, то зайдите в настройки роутера по специальному ip адресу через ПК (IP указан внизу на роутере), авторизуйтесь, затем перейдите на вкладку wireless (или подобную) и найдите пункт enable wi-fiwireless (или подобный), после чего активируйте его. Можете ещё сбросить все настройки и заново провернуть данный метод. Сброс настроек выполняется так же в настройках. 3 7 · Хороший ответ

Установка и настройка Syslog сервера.

Как узнать, кто подключен к моему wifi?

- Для меню управления роутером следует вписать в адресную строку браузера адрес маршрутизатора. (192.168.1.1., но лучше посмотреть данные на корпусе роутера )

- Следует ввести данные учетной записи( admin/admin (пароль и логин соответственно) )

- Число подключенных устройств будет в панели управления в пункте Wireless.

- Перейти в «wireless statistics» (статистика ). Здесь имеются MAC-адресы всех гаджетов. Тут можно и заблокировать конктретного пользователя.

Можете посмотреть здесь более наглядную инструкцию и найти еще пару приложений для подоюной операции — https://besprovodnik.ru/kak-uznat-kto-podklyuchen-k-moemu-wifi/

6 8 · Хороший ответ

Как установить пароль на вай фай роутер D-link?

Для установки пароля wi-fi вам потребуется подключиться к роутеру, лучше по кабелю и зайти в его настройки. В браузере в адресной строке необходимо набрать 192.168.0.1. В появившемся окне в поле имя пользователя и пароль введите admin. Перед вами откроется окно, в котором необходимо выбрать вкладку “wi-fi настройки безопасности”. В поле сетевая аутентификация выберите WPA2 PSK, затем в поле” ключ шифрования” введите ваш пароль, по которому вы будете подключаться к wi fi сети

Как посмотреть логи роутера tp link tl-wr740n если забыл логин и пароль?

Всем привет. Сабж: TL-WR740N 192.168.0.2

Короч роутер не мой.

Но прошивку я ставил вроде последнюю на 2016 год (не помню какие там проблемы были)

Аппаратная версия 4.2

Схема сети такая: провайдер дает ethernet> Тот подключен к роутерубез wifi (dhcp сервер)> Кабелем подключен lantolan (dhcp off, играет роль wifi антенны или как его там) к нашему роутеру, к нему уже подключаются беспроводные устройства

Пожаловались на то, что он отваливается в день по несколько раз.

Надо зайти в посмотреть логи, но логин и пароль давно забыт.

Времени на то, чтобы делать сброс и заново настраивать нет, потом ждать пока начнет отваливаться тоже не вариант. Он может пол дня норм поработать. Может за 2 часа 3 раза отвалиться. Скорость инета in/out 3Mbit/sec (900руб, куда уж больше?)

В чем дело: 1 устройства подключаются, но инета нет, диагностика win 10 указывает отсутствие доступа к днс. Хотя он есть (гугл вечнодоступен). Инфа 100ка. По проводу все норм (ресиверы, твбоксы)

2точка пропадает из списка сетей нафиг, перезапуск спасает. По проводу опять же — все норм. С проводной сетью проблем вообще не возникает, на устройствах тоже гугл днс, как и в роутере 1

Файрвол, всякие алгоритмы защиты все отключено на нашем друге. Wifi 802.11n wpa2 . Ну может кому характеристики нужны, вот.

Одновременно подключенных в устройств маловато. Макс по воздуху 2 ноута 2 тел одновременно.

Теперь вопрос: как зайти? Бекдоры там, мастер пароли, брут (но там защита), мб как-то можно в режиме ридонли посмотреть логи

И еще тема для размышления: мб он греется? Блок питания вроде чуть теплый. Но я читал про то что они гребтся, пожтому отваливаются. Вот только почему должен, если его защита отключена (все включено в router 1), компы не спамят в канал (т.е вирусов нет), по локалке передавать нечего.

Или мб прошивка такая дурацкая? Давайте вместе думать

Простите за многабукаф, но просто чтоб вопросов меньше было (спрашивайте если что)

Сохранение журнала системных событий (логов) на Syslog-сервере

Как организовать сбор логов с интернет-центра на Syslog-сервер, установленный на один из компьютеров локальной сети?

Интернет-центры серии Keenetic могут отправлять системные журналы (логи), содержащие предупреждения, системные сообщения и т.п., на специальный сервер Syslog, предназначенный для сбора и хранения системных сообщений.

В данной статье приведем примеры отправки логов с интернет-центра Keenetic на Kiwi Syslog Server Free Edition и Tftpd32, находящиеся в локальной домашней сети. Но можно использовать и другие Syslog-серверы (например, Visual Syslog Сервер для Windows, PRTG, Syslog-ng для Unix-систем и др.).

Пример 1. Настройка Syslog-сервера Kiwi Syslog Server

1.1. Скачайте программу Kiwi Syslog Server Free Edition на компьютер.

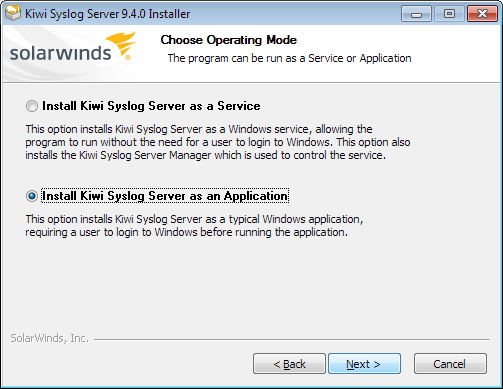

1.2. Запустите установщик программы. Выберите пункт Install Kiwi Syslog Server as an Application (Установить программу в качестве обычного приложения).

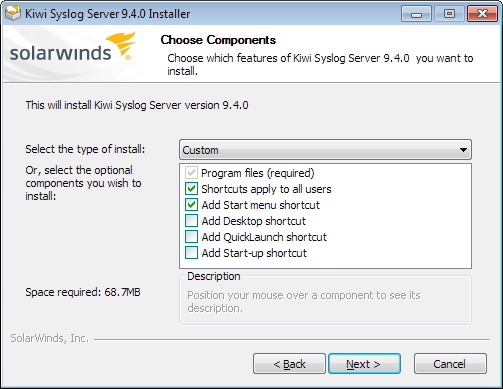

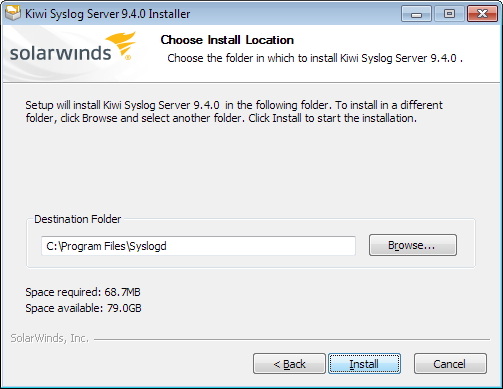

1.3. Далее выберите компоненты, которые вы хотите установить, и папку, в которой будет установлена программа.

Затем нажмите кнопку Install для инсталляции программы на компьютере и дождитесь окончания процесса установки.

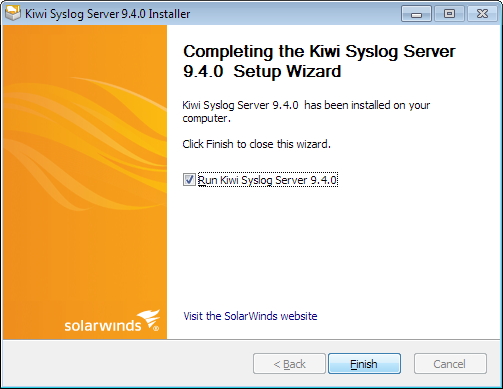

1.4. Далее установите галочку в Run Kiwi Syslog Server для запуска программы и нажмите кнопку Finish.

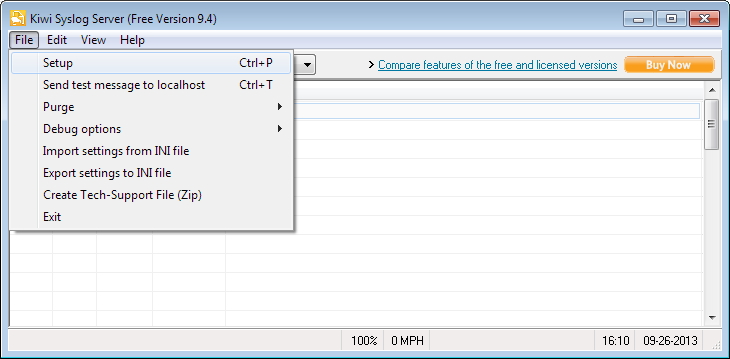

1.5. Откроется окно программы Kiwi Syslog Server. Зайдите в меню File > Setup для продолжения настройки программы.

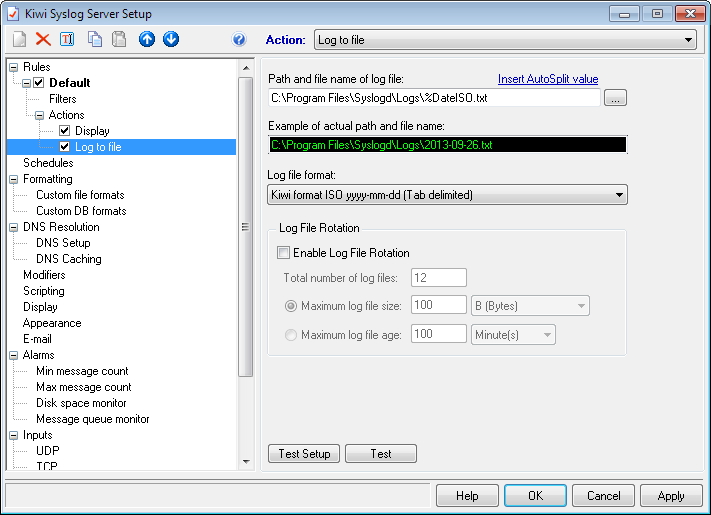

1.6. В меню Rules > Default > Actions нажмите на Log to file. Здесь вы можете указать путь к папке, где будут храниться лог-файлы и имя файла. Для удобства записи логов по дате укажите формат файла %DateISO.txt.

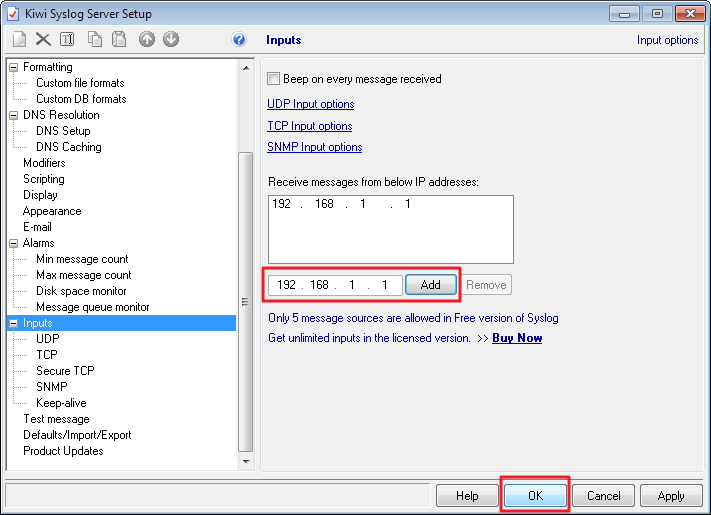

1.7. Далее перейдите к меню Inputs и добавьте здесь IP-адрес интернет-центра в домашней сети (в нашем примере интернет-центр имеет IP-адрес 192.168.1.1). Нажмите кнопку OK для сохранения настроек.

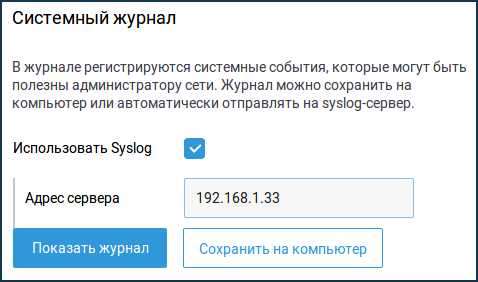

Затем выйдите из программы, нажав на меню File > Exit.

1.8. Теперь переходите к настройке интернет-центра. Подключитесь к веб-конфигуратору, перейдите на страницу «Диагностика». В разделе «Системный журнал» включите опцию «Использовать Syslog» и затем в поле «Адрес сервера» укажите IP-адрес компьютера, на котором установлена и запущена программа Kiwi Syslog Server (в нашем примере компьютер с Syslog-сервером имеет IP-адрес 192.168.1.33) и нажмите кнопку «Сохранить».

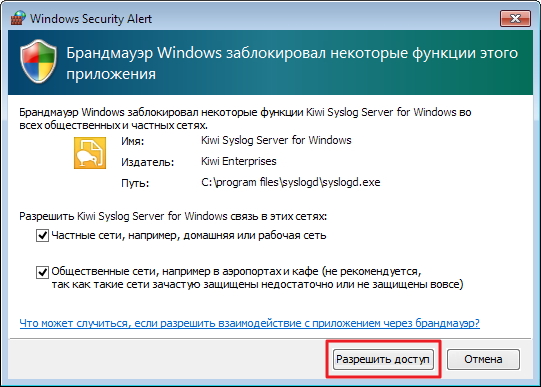

1.9. Вновь запустите программу Kiwi Syslog Server. Если на вашем компьютере включен Брандмауэр Windows (Firewall) или другая программа-файервол, вы можете увидеть сообщение о том, что брандмауэр заблокировал приложение:

Нажмите на кнопку Разрешить доступ (Allow) для корректной работы программы.

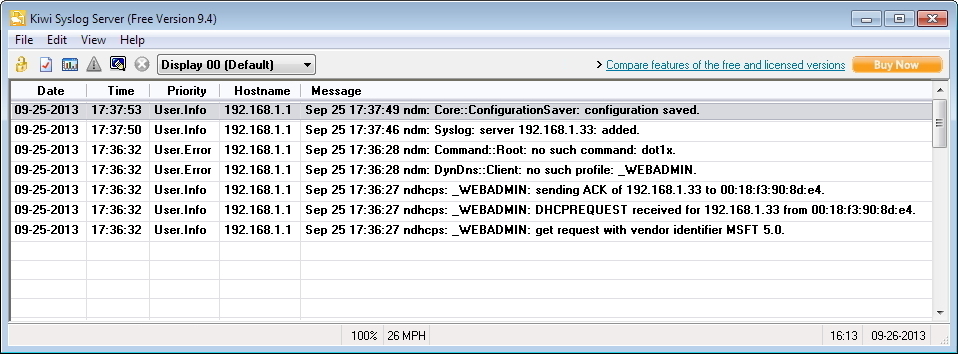

1.10. Далее появится окно программы, в котором станут отображаться системные логи с интернет-центра Keenetic.

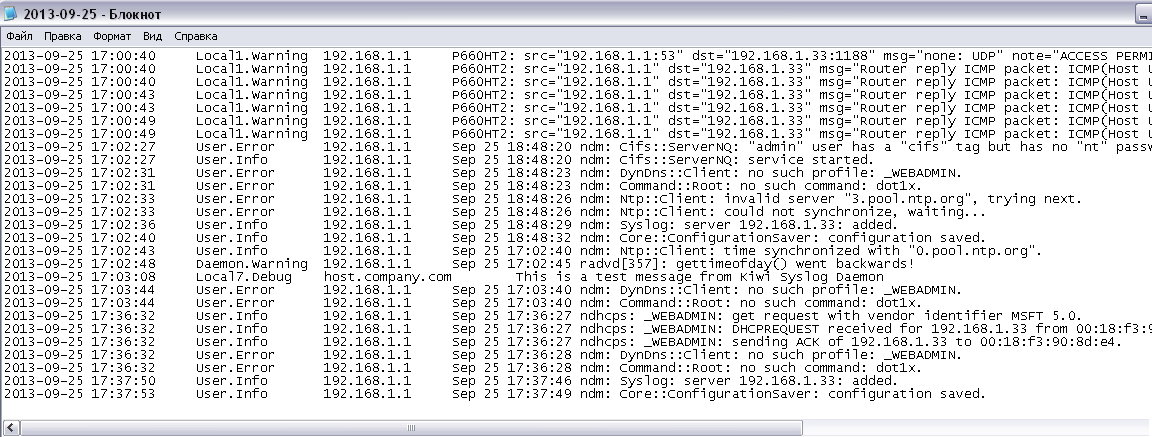

1.11. Теперь на компьютере перейдите в папку, в которой должны сохраняться лог-файлы (путь к папке вы указали в пункте 1.6. данной инструкции). Вы увидите лог-файл формата [дата].txt, который можно просмотреть в любом текстовом редакторе (например, в Блокноте).

Пример 2. Настройка Syslog-сервера Tftpd32

2.1. Скачайте программу Tftpd32 на компьютер.

Несмотря на название, программа Tftpd32 включает в себя простой в настройке Syslog-сервер.

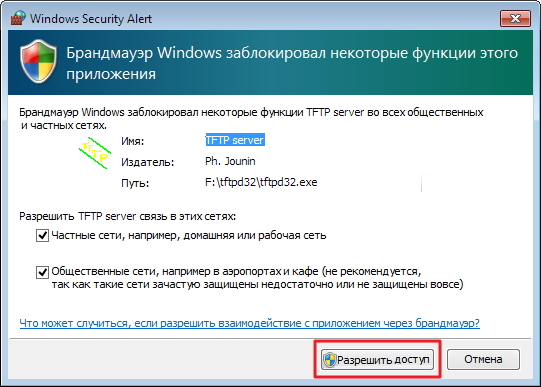

2.2. Установите программу и запустите ее. Если на вашем компьютере включен Брандмауэр Windows (Firewall) или другая программа-файервол, вы можете увидеть сообщение о том, что брандмауэр заблокировал приложение:

Нажмите на кнопку Разрешить доступ (Allow) для корректной работы программы.

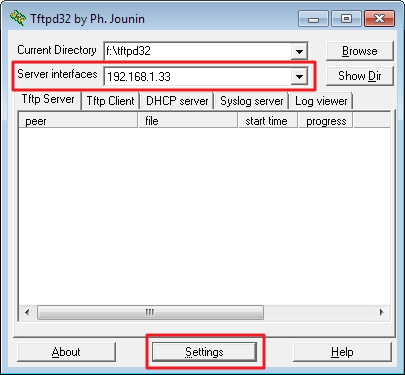

2.3. Вы увидите окно программы Tftpd32. В поле Server interfaces укажите IP-адрес компьютера, на котором будет работать данная программа (Syslog-сервер).

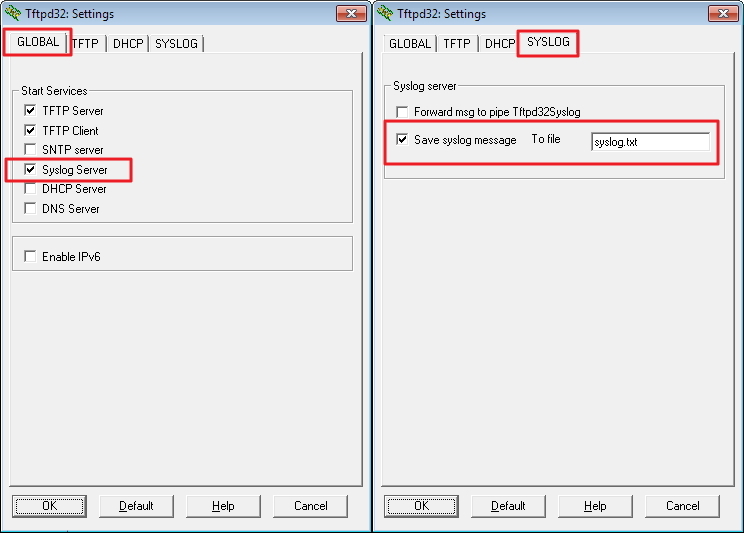

2.4. Затем нажмите кнопку Settings. Убедитесь, что на закладке GLOBAL в разделе Start Services установлена галочка в поле Syslog Server. Далее перейдите на закладку SYSLOG и установите галочку в поле Save syslog message To file и укажите имя лог-файла (например, syslog.txt).

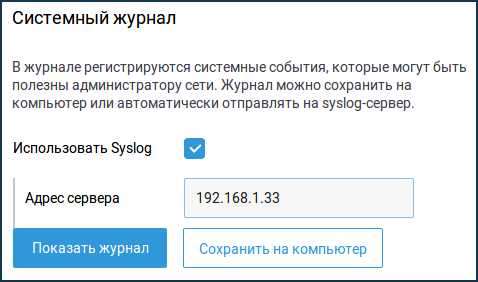

2.5. Теперь переходите к настройке интернет-центра. Подключитесь к веб-конфигуратору, перейдите на страницу «Диагностика». В разделе «Системный журнал» включите опцию «Использовать Syslog» и затем в поле «Адрес сервера» укажите IP-адрес компьютера, на котором установлена и запущена программа Kiwi Syslog Server (в нашем примере компьютер с Syslog-сервером имеет IP-адрес 192.168.1.33) и нажмите кнопку «Сохранить».

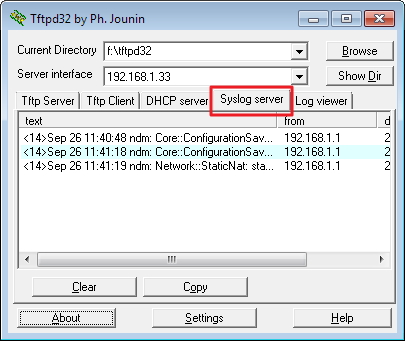

2.6. В окне программы Tftpd32 на вкладке Syslog server вы должны увидеть системные сообщения (логи), поступающие с интернет-центра Keenetic.

В папке с программой Tftpd32 также будет сохраняться системный журнал вашего интернет-центра в указанный файл (в нашем примере в файл syslog.txt). Данный файл можно просмотреть в любом текстовом редакторе (например, в Блокноте).

Примечание

1. Категории журналирования (local0 — local7) на внешнем Syslog-сервере менять нельзя.

2. При необходимости можно выполнить смену номера порта для работы с Syslog-сервером следующей командой:

После выполнения этой команды добавляется ещё один сервер (идентичный предыдущему), но с другим номером порта. Для смены порта нужно удалить старую запись целиком и задать новую.

Веб-интерфейс при смене настроек удаляет все имеющиеся записи и добавляет новую.

Пользователи, считающие этот материал полезным: 20 из 21

Источник: onecomp.ru

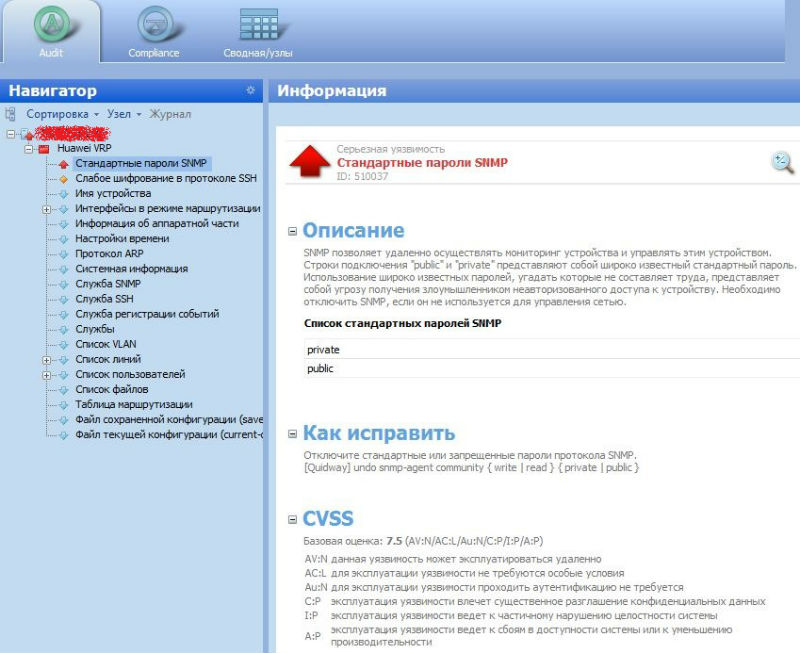

Прокачай SNMP на устройствах Huawei и H3C

Бесконечно можно делать три вещи: смотреть, как горит огонь, смотреть, как течет вода, — и говорить о безопасности небезопасных протоколов. Мы уже рассказывали о сканировании корпоративных сетей, сетевых устройств и Cisco IOS. На этот раз предлагаем вам историю о протоколе SNMP, а точнее — о работе по этому протоколу с сетевым оборудованием HP/H3C и Huawei. Данные устройства позволяют получить доступ к критически важной информации, обладая минимальными правами. Эксплуатация уязвимости позволяет злоумышленнику проникнуть в корпоративные сети коммерческих компаний и технологические сети операторов связи, использующих эти широко распространенные устройства.

В 2003 году Huawei Technologies и 3Com основали совместное предприятие H3C. В 2007 году компания 3Com выкупила у Huawei ее долю, а в 2010 году вошла в состав HP, которая автоматически получила и H3C. Таким образом, уязвимым оказалось сетевое оборудование сразу нескольких вендоров — 3Com, H3C и HP, Huawei. Устройства эти используются в тысячах компаний, от небольших предприятий до крупнейших провайдеров.

Какую же критически важную информацию они выдают? Речь идет о пользовательских данных, хранящихся в базах h3c-user.mib и hh3c-user.mib. Эти mib определяют объекты для «Manage configuration and Monitor running state for userlog feature». В новой версии ОС доступ к ним должен был быть разрешен только с read-write community string. Однако этого не было сделано, и получить информацию можно и с community string с правами read-only.

В этих базах содержится следующая информация:

- имена локальных пользователей,

- их пароли,

- тип шифрования пароля,

- уровень привилегий, которым обладает пользователь.

За эту информацию на устройствах отвечает OID: 1.3.4.1.4.1.2011.10 и OID: 1.3.6.1.4.1.25506.

Непосредственно за саму информацию о настроенных локальных пользователях отвечает OID: 1.3.6.1.4.1.2011.10.2.12.1.1.1 и 1.3.6.1.4.1.25506.2.12.1.1.1.

В ответ на запрос с этими OID мы получим (H)H3cUserInfoEntry, которая содержит следующие значения:

• (h)h3cUserName — The name of local user, it must be unique

• (h)h3cUserPassword — The password of local user, default is null

• (h)h3cAuthMode — The encrypting type of password:

- 0: password simple, means password is clean text.

- 7: password cipher, means password is encrypted text.

- default is 0

В приведенном ниже примере snmpwalk вызывается с ключом –Cc, так как работа идет с динамическими индексами. Если выполнить запрос без этого ключа, может возникнуть ошибка «Error: OID not increasing».

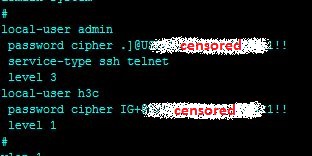

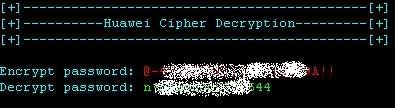

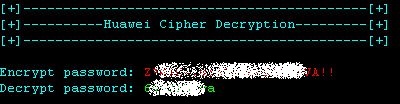

Любопытная деталь: в настройках указано, что пароль должен быть зашифрован. И при просмотре конфигурации так оно и есть:

Но при этом через SNMP пароль все равно указывается в открытом виде (вероятно, это зависит от конкретного устройства):

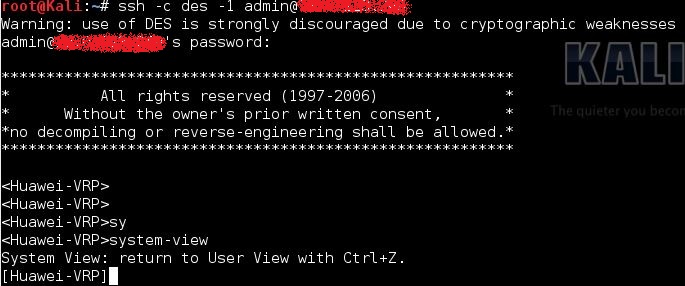

Итак, мы смогли получить учетные данные локальных пользователей, в том числе и с максимальным уровнем привилегий (пользователь «admin» с уровнем привилегий «3»). Теперь остается лишь попробовать подключиться к устройству через SSH или Telnet:

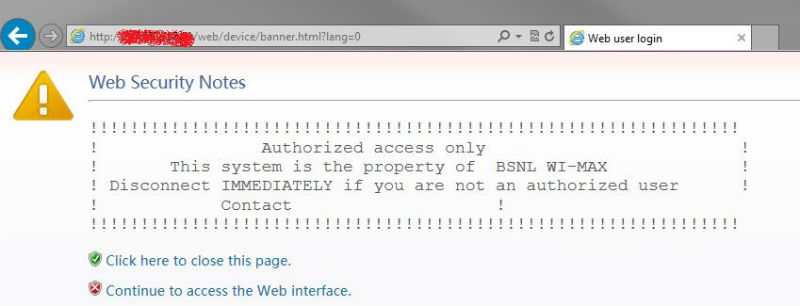

Нам повезло и доступ на сервер по SSH не был запрещен. Но если вдруг по SSH или Telnet зайти не удается…

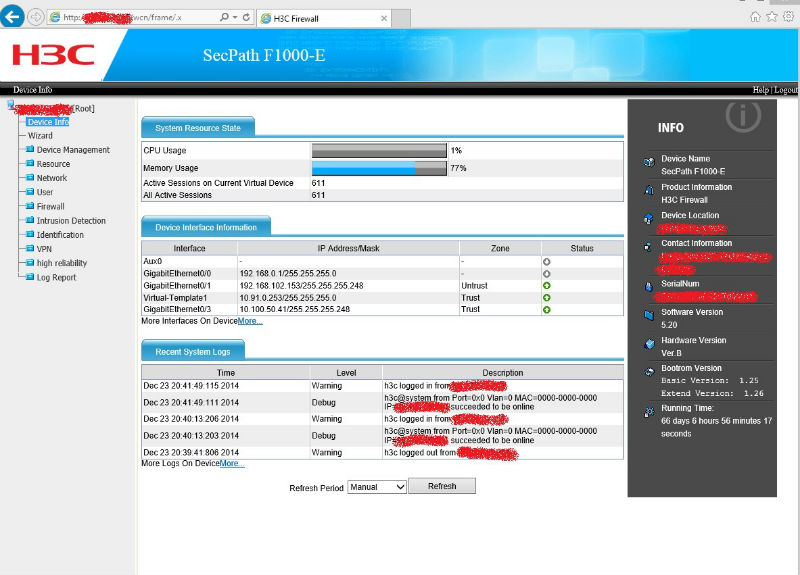

… всегда можно попробовать зайти через web (картинка кликабельна):

Теперь посмотрим на другой пример.

В данном случае мы получили пароли в зашифрованном виде. Huawei может использовать для шифрования паролей алгоритмы AES256 или DES. При этом в схеме с алгоритмом DES используется одинаковый ключ шифрования на всех уязвимых устройствах и не используется соль при шифровании. В результате пароль может быть легко дешифрован, о чем написали Roberto Paleari и Ivan Speziale из компании Emaze Networks в 2012 году.

Итак, можно открывать любимую консоль и пытаться подключиться с полученными данными по SSH или Telnet:

Или, как мы уже сказали, если доступ по этим протоколам ограничен, всегда можно попробовать зайти через другой протокол:

Следует заметить, что в схеме шифрованием с AES256 тоже есть проблемы: в 2014 году те же ребята из Emaze Networks опубликовали еще одну заметку, в которой рассказывают о том, как все плохо.

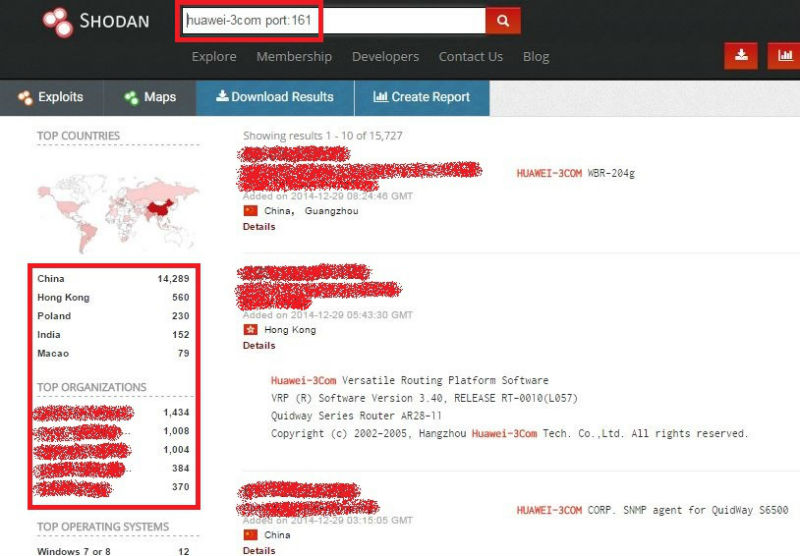

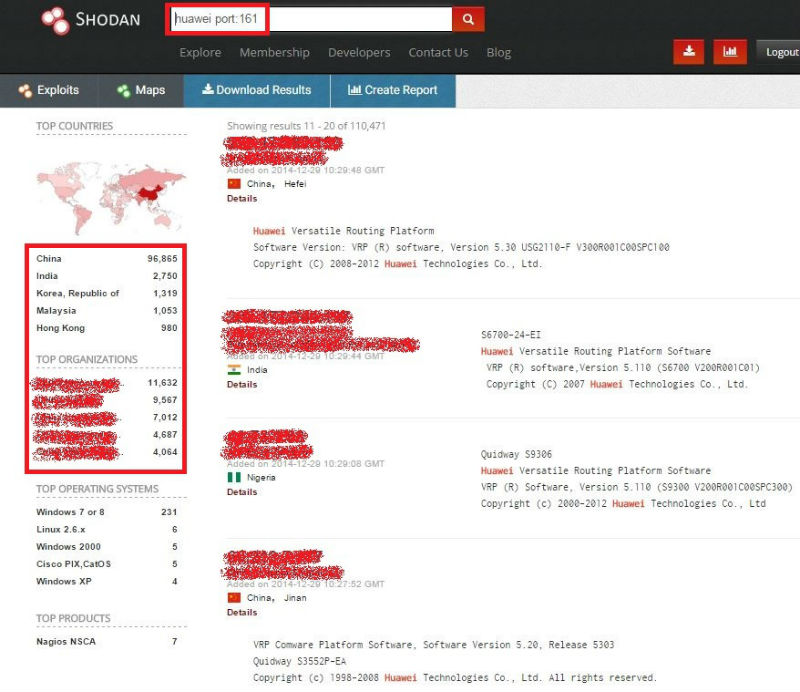

Результаты поиска в Shodan наглядно демонстрируют, насколько популярна данная уязвимость:

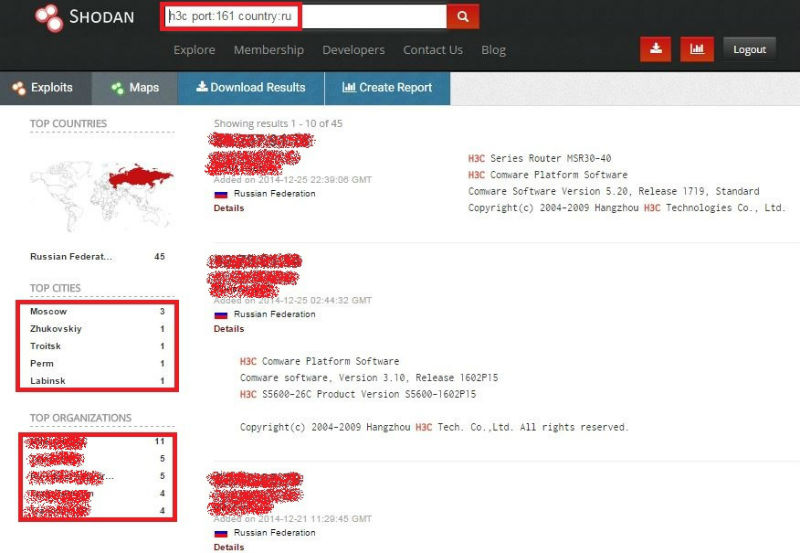

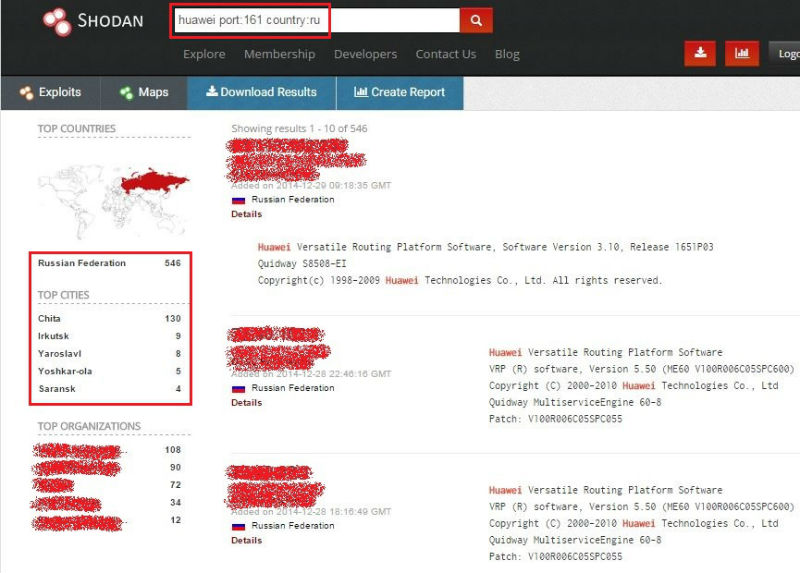

Так как Huawei — компания китайская, неудивительно, что большая часть всех доступных устройств находится в Китае. Но в России тоже не все гладко:

Надо сказать, что первым о данной уязвимости написал Kurt Grutzmacher еще в 2012 году. В том же году он выступал на конференции Bay Threat, где подробно описал проблему и то, чем она грозит. Производители оборудования выпустили патчи для своих устройств — но, как это обычно бывает с сетевым оборудованием, большое количество устройств остается уязвимым до сих пор.

Эксплуатация данной уязвимости позволяет злоумышленнику проникнуть в корпоративную сеть коммерческой компании, в технологическую сеть оператора связи и любой другой организации. Получение контроля над пограничным сетевым оборудованием предоставляет злоумышленнику возможность любым образом распоряжаться проходящим через устройство трафиком и открывает путь для развития атаки на внутрисетевые автоматизированные системы.

Все это еще раз подтверждает прописную истину: небезопасные протоколы несут в себе большую опасность. Для того чтобы попасть в корпоративную сеть, не нужно использовать хитрые схемы со сложными эксплойтами: достаточно одного протокола SNMP со стандартной community string с минимальными правами read-only и еще одного протокола для доступа на устройства — SSH, Telnet или web. Причем, как показала практика, если доступ по Telnet или SSH на большинстве устройств ограничен, то по HTTP — входи кто хочет.

И еще один «приятный бонус». При настроенном сервисе регистрации попытку зайти на устройство по SSH, Telnet или web можно будет увидеть, например, на Syslog-сервере. Но для запросов по SNMP подобных сообщений не будет, и можно даже не узнать, что кто-то получил учетные данные или натворил что-нибудь еще (например, изменил конфигурацию устройства).

Как защищаться

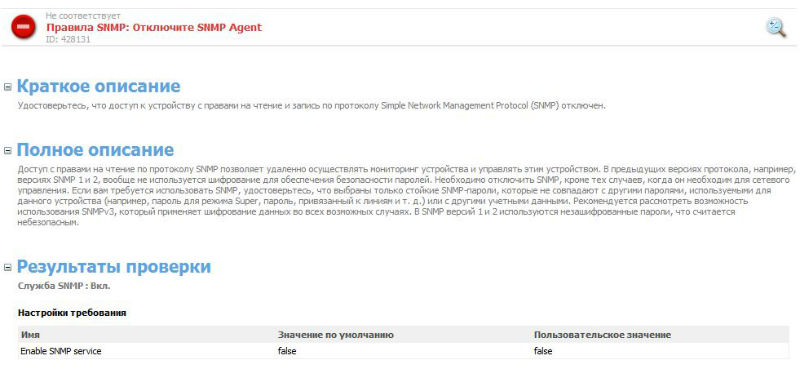

Достаточно просто. Во-первых, надо выключить сервис SNMP.

Если этот протокол все же необходим, то использовать SNMPv3. Если и это невозможно, избегайте использования стандартных community string — public и private.

Можно исключить объекты таблицы (H)H3cUserInfoEntry из доступа с помощью команды excluded, а также запретить доступ к устройству с правами read-write.

И конечно, необходимо ограничивать доступ к устройству с помощью списков разрешенных адресов или списков доступа.

Источник: habr.com