С помощью этого раздела можно настроить серверы доступа к сети в качестве RADIUS-клиентов в NPS.

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента в NPS, а затем настроить клиент RADIUS для взаимодействия с сервером политики сети.

Клиентские компьютеры и устройства, такие как переносные компьютеры, планшеты, телефоны и другие компьютеры с клиентскими операционными системами, не являются клиентами RADIUS. Клиенты RADIUS — это серверы сетевого доступа, такие как точки беспроводного доступа, коммутаторы с поддержкой 802.1 X, серверы виртуальной частной сети (VPN) и серверы удаленного доступа, так как они используют протокол RADIUS для взаимодействия с серверами RADIUS, такими как серверы политики сети (NPS).

Этот шаг также необходим, если сервер политики сети входит в группу удаленных серверов RADIUS, настроенную на прокси-сервере NPS. В этом случае в дополнение к выполнению действий, описанных в этой задаче на прокси-сервере NPS, необходимо выполнить следующие действия.

Configuring the Remote AAA (RADIUS Protocol) in Huawei OLT — Part-1 | gpontutorials.com

- На прокси-сервере NPS настройте группу удаленных серверов RADIUS, содержащую NPS.

- На удаленном сервере политики сети настройте прокси-сервер NPS в качестве RADIUS-клиента.

Для выполнения процедур, описанных в этом разделе, необходимо иметь по крайней мере один сервер сетевого доступа (VPN-сервер, точка беспроводного доступа, коммутатор проверки подлинности или сервер удаленного доступа) или прокси-сервер NPS, физически установленный в сети.

Настройка сервера сетевого доступа

Используйте эту процедуру, чтобы настроить серверы сетевого доступа для работы с NPS. При развертывании серверов сетевого доступа (NAS) в качестве RADIUS-клиентов необходимо настроить взаимодействие клиентов с НПСС, где серверы NAS настроены в качестве клиентов.

Эта процедура содержит общие рекомендации о параметрах, которые следует использовать для настройки серверов NAS. конкретные инструкции по настройке устройства, которое вы развертываете в сети, см. в документации по продукту NAS.

Настройка сервера сетевого доступа

- На сервере NAS в параметрах RADIUSвыберите Проверка подлинности RADIUS на udp-порте 1812 и учет RADIUS на UDP-порте 1813.

- В поле сервер проверки подлинности или сервер RADIUSукажите сервер политики сети по IP-адресу или полному доменному имени (FQDN) в зависимости от требований NAS.

- В качестве секрета или общего секретавведите надежный пароль. При настройке NAS в качестве RADIUS-клиента в NPS вы будете использовать тот же пароль, поэтому не забывайте его.

- Если в качестве метода проверки подлинности используется протокол PEAP или EAP, настройте NAS для использования проверки подлинности EAP.

- При настройке точки доступа к беспроводной сети в SSIDукажите идентификатор набора служб (SSID), который является буквенно-цифровой строкой, которая служит в качестве сетевого имени. Это имя рассылается по точкам доступа беспроводным клиентам и отображается для пользователей в хот-спотах беспроводной сети.

- Если вы настраиваете беспроводную точку доступа, в 802.1 x и WPAвключите проверку подлинности IEEE 802.1 x , если хотите развернуть PEAP-MS-CHAP v2, PEAP-TLS или EAP-TLS.

Добавление сервера доступа к сети в качестве RADIUS-клиента в NPS

Эта процедура используется для добавления сервера доступа к сети в качестве RADIUS-клиента в NPS. Эту процедуру можно использовать для настройки NAS в качестве клиента RADIUS с помощью консоли NPS.

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Добавление сервера доступа к сети в качестве RADIUS-клиента в NPS

- На сервере политики сети в диспетчер сервера щелкните средства, а затем — сервер политики сети. Откроется консоль NPS.

- В консоли NPS дважды щелкните RADIUS-клиенты и серверы. Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

- Убедитесь, что в поле новый клиент RADIUSустановлен флажок включить клиент RADIUS .

- В поле » новый клиент RADIUS» в поле понятное имявведите отображаемое имя NAS. В поле адрес (IP или DNS)введите IP-адрес NAS или полное доменное имя (FQDN). При вводе полного доменного имени нажмите кнопку проверить , чтобы убедиться, что имя указано правильно и сопоставляется с ДОПУСТИМЫМ IP-адресом.

- В поле поставщикнового RADIUS-клиентаукажите имя производителя NAS. Если вы не знаете имя изготовителя NAS, выберите Стандарт RADIUS.

- В новом RADIUS-клиентев поле общий секретвыполните одно из следующих действий.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS. Повторно введите общий секрет в поле подтверждение общего секрета.

- Выберите создать, а затем — создать , чтобы автоматически создать общий секрет. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог взаимодействовать с сервером политики сети.

- в новом RADIUS-клиентев дополнительных параметрахпри использовании любых методов проверки подлинности, отличных от EAP и PEAP, и если NAS поддерживает использование атрибута проверки подлинности сообщения, выберите сообщения запроса доступа должны содержать атрибут message Authenticator.

- Нажмите кнопку ОК. NAS появится в списке клиентов RADIUS, настроенных на сервере политики сети.

настройка RADIUS-клиентов по диапазону IP-адресов в Windows Server 2016 центре обработки данных

если вы используете Windows Server 2016 datacenter, можно настроить клиенты RADIUS в NPS по диапазону IP-адресов. Это позволяет добавлять большое количество RADIUS-клиентов (например, точек доступа к беспроводной сети) в консоль NPS за один раз, а не добавлять каждый клиент RADIUS по отдельности.

вы не можете настроить клиенты RADIUS по диапазону IP-адресов, если вы используете NPS на Windows Server 2016 Standard.

Эта процедура используется для добавления группы серверов доступа к сети (NAS) в качестве клиентов RADIUS, настроенных с использованием IP-адресов из одного и того же диапазона IP-адресов.

Все клиенты RADIUS в диапазоне должны использовать одну и ту же конфигурацию и общий секрет.

Для выполнения этой процедуры необходимо быть членом группы Администраторы.

Настройка клиентов RADIUS по диапазону IP-адресов

- На сервере политики сети в диспетчер сервера щелкните средства, а затем — сервер политики сети. Откроется консоль NPS.

- В консоли NPS дважды щелкните RADIUS-клиенты и серверы. Щелкните правой кнопкой мыши клиенты RADIUSи выберите пункт Новый RADIUS-клиент.

- В поле » новый клиент RADIUS» в поле понятное имявведите отображаемое имя для коллекции серверов NAS.

- В поле адрес (IP или DNS)введите диапазон IP-адресов для клиентов RADIUS с помощью нотации Inter-Domain МАРШРУТИЗАЦИИ (CIDR). Например, если диапазон IP-адресов для серверов NAS — 10.10.0.0, введите 10.10.0.0/16.

- В поле поставщикнового RADIUS-клиентаукажите имя производителя NAS. Если вы не знаете имя изготовителя NAS, выберите Стандарт RADIUS.

- В новом RADIUS-клиентев поле общий секретвыполните одно из следующих действий.

- Убедитесь, что выбран параметр вручную , а затем в поле общий секретвведите надежный пароль, который также вводится на NAS. Повторно введите общий секрет в поле подтверждение общего секрета.

- Выберите создать, а затем — создать , чтобы автоматически создать общий секрет. Сохраните созданный общий секрет для конфигурации на NAS, чтобы он мог взаимодействовать с сервером политики сети.

- в новом RADIUS-клиентев дополнительных параметрахпри использовании любых методов проверки подлинности, отличных от EAP и PEAP, а также если все серверы nas поддерживают использование атрибута проверки подлинности сообщений, выберите пункт сообщения запроса доступа должен содержать атрибут message Authenticator.

- Нажмите кнопку ОК. Серверы NAS отображаются в списке клиентов RADIUS, настроенных на сервере политики сети.

Дополнительные сведения см. в разделе RADIUS-клиенты.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Источник: learn.microsoft.com

Настройка двухфакторной аутентификации Huawei SSL VPN

В статье описывается настройка Huawei Firewall для подключения к SSL VPN c двухфакторной аутентификацией.

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- СМС

- Аппаратные OTP токены

- Приложения OTP: Google Authenticator или Яндекс.Ключ

- Telegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

Видео-презентация

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в SecoClient;

- Huawei Firewall по протоколу RADIUS подключается к компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory, AD LDS или Network Policy Server и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне.

Настройка Мультифактора

- Зайдите в систему управления Мультифактором, далее в раздел «Ресурсы» и создайте новый ресурс Сетевой экран ->Другой:

- Название: Huawei SSL VPN

- При подключении без настроенного второго фактора: Запретить доступ

Нажмите Сохранить

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов;

- Загрузите и установите MultiFactor Radius Adapter.

Настройка Huawei (Web UI)

Зайдите в Web UI под аккаунтом администратора.

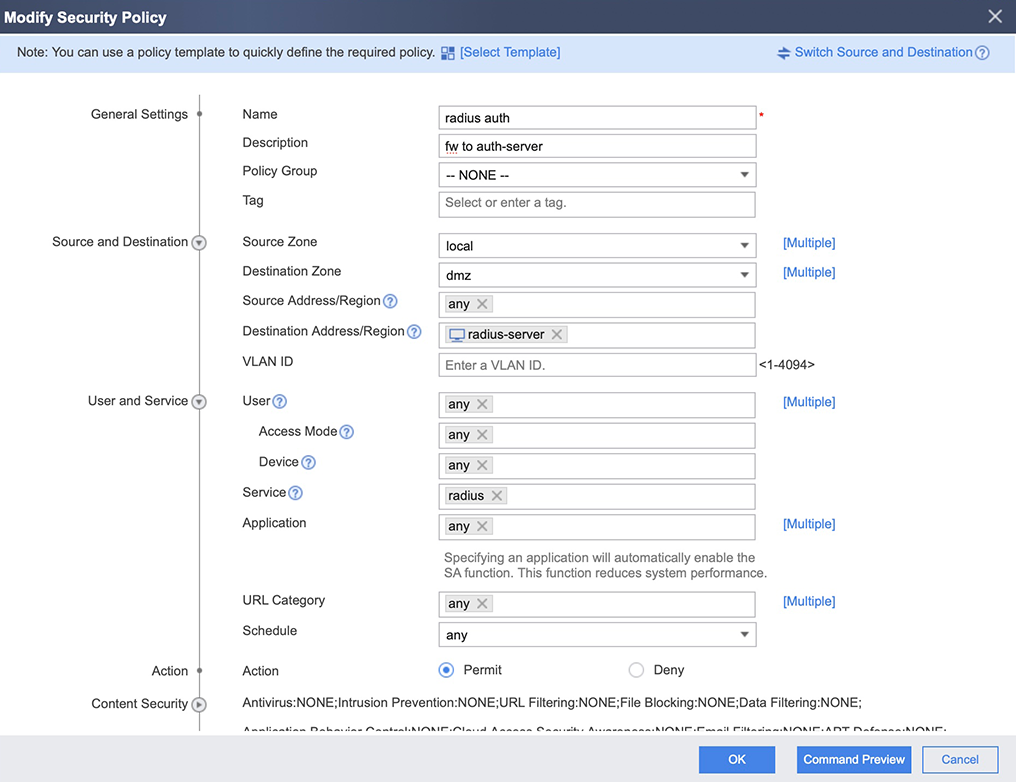

1. Настройка политики безопасности

В разделе Policy -> Security Policy -> Security Policy нажмите Add Security Policy и добавьте новую политику безопасности для трафика между FW и сервером аутентификации RADIUS:

- Name: fw to auth-server

- Source Zone: local

- Destination Zone: dmz (зона компонента MultiFactor Radius Adapter)

- Destination Address/Region: адрес компонента MultiFactor Radius Adapter

- Service: radius

- Action: Permit

Нажмите ОК

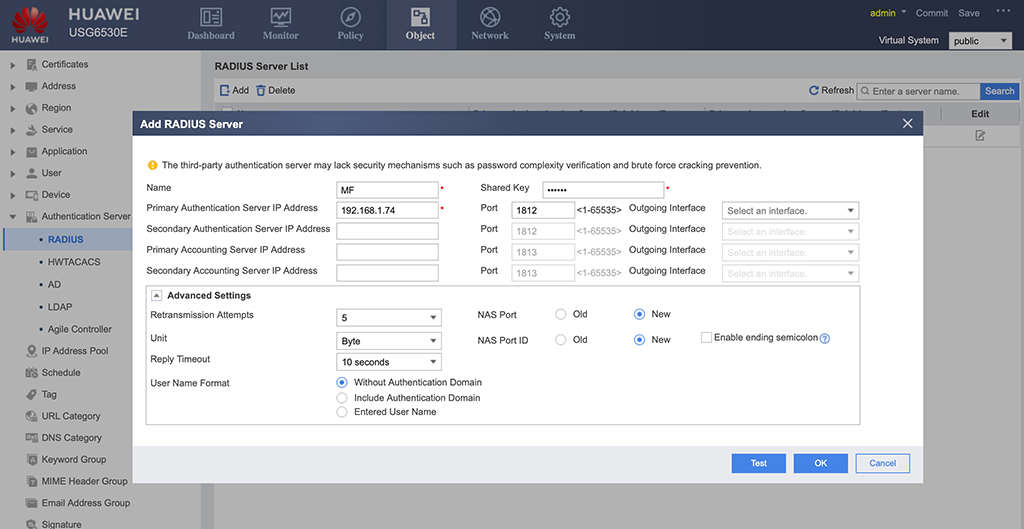

2. Настройка сервера аутентификации RADIUS

В разделе Object -> Authentication Server -> RADIUS нажмите Add и добавьте новый сервер аутентификации:

- Name: MF

- Primary Authentication Server IP Address: адрес компонента MultiFactor Radius Adapter

- Authentication port: 1812 (порт компонента MultiFactor Radius Adapter)

- Retransmission Attempts: 5

- Reply Timeout: 10 seconds

- User Name Format: Without Authentication Domain

Для проверки нажмите Test, введите

- Test Account: имя пользователя

- Password: пароль пользователя

- Authentication Type: PAP

В случае правильной настройки в адаптер поступит запрос доступа для пользователя, а в панели управления Мультифактор появится новый пользователь.

Нажмите OK.

Дополнительно необходимо настроить параметр max-unresponsive-interval .

Настройка доступна через cli:

USG6500E> system-view [USG6500E] radius-server max-unresponsive-interval 60

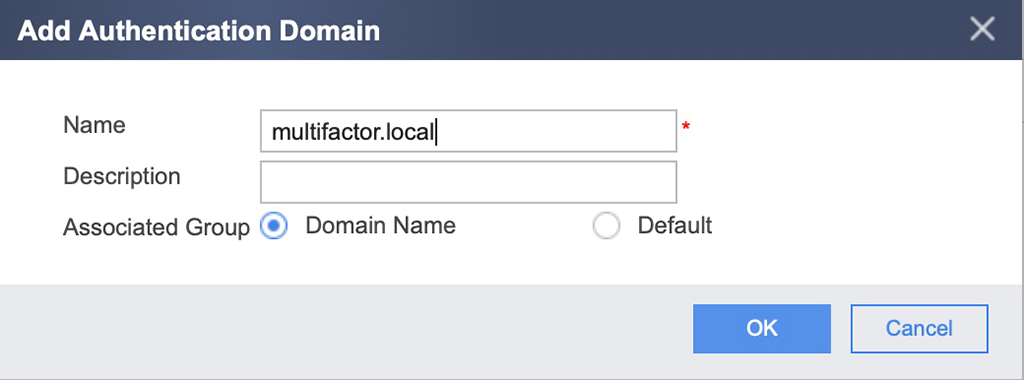

3. Настройка домена аутентификации

В разделе User -> Authentication Domain нажмите Add и добавьте новый домен аутентификации:

- Name: domain.com (ваш домен active directory)

- Associated Group: Domain Name

Нажмите OK.

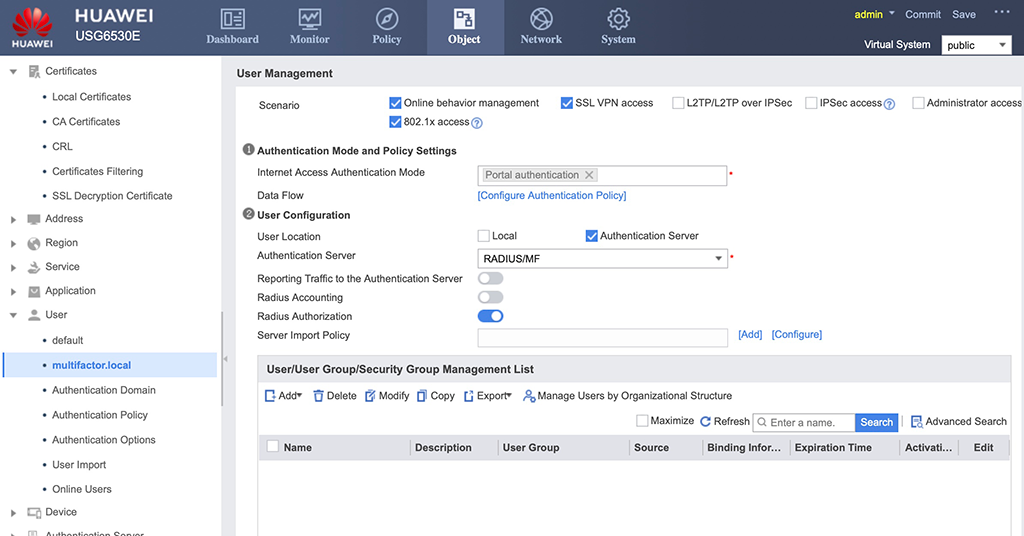

В разделе User появится созданный домен. Кликните по нему и зайдите в расширенные настройки.

- Scenario: включите флажок для SSL VPN access

- User Location: Authentication Server

- Authentication Server: RADIUS/MF

- Reporting Traffic to the Authentication Server: отключите

- Radius Accounting: отключите

- Radius Authorization: включите

Нажмите Apply.

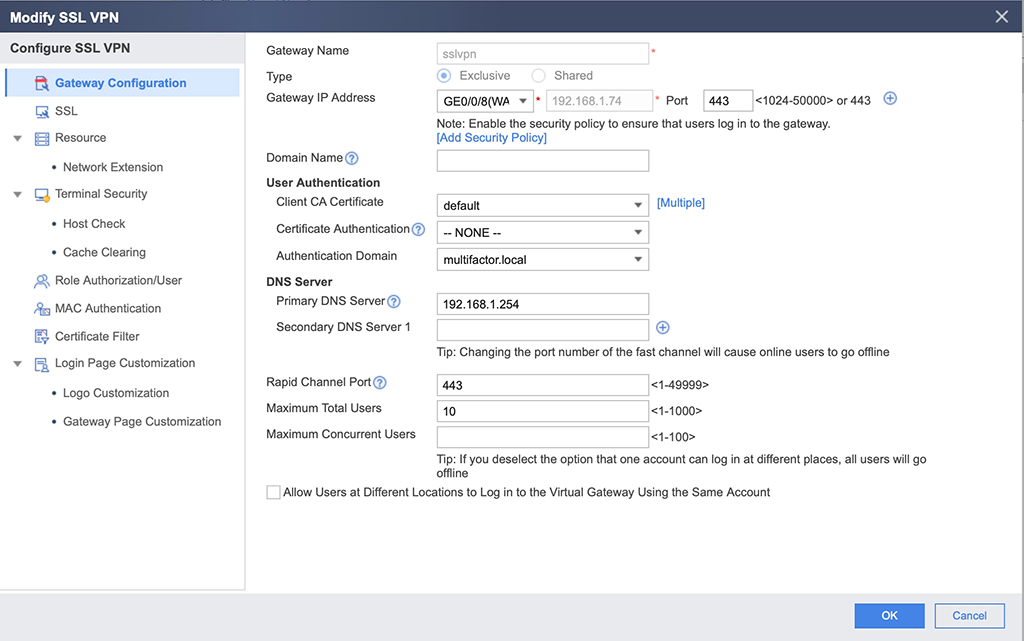

4. Настройка SSL VPN

В разделе Network -> SSL VPN выберите ваш шлюз.

На вкладке «Gateway Configuration»:

- Authentication Domain: выберите домен из шага 3

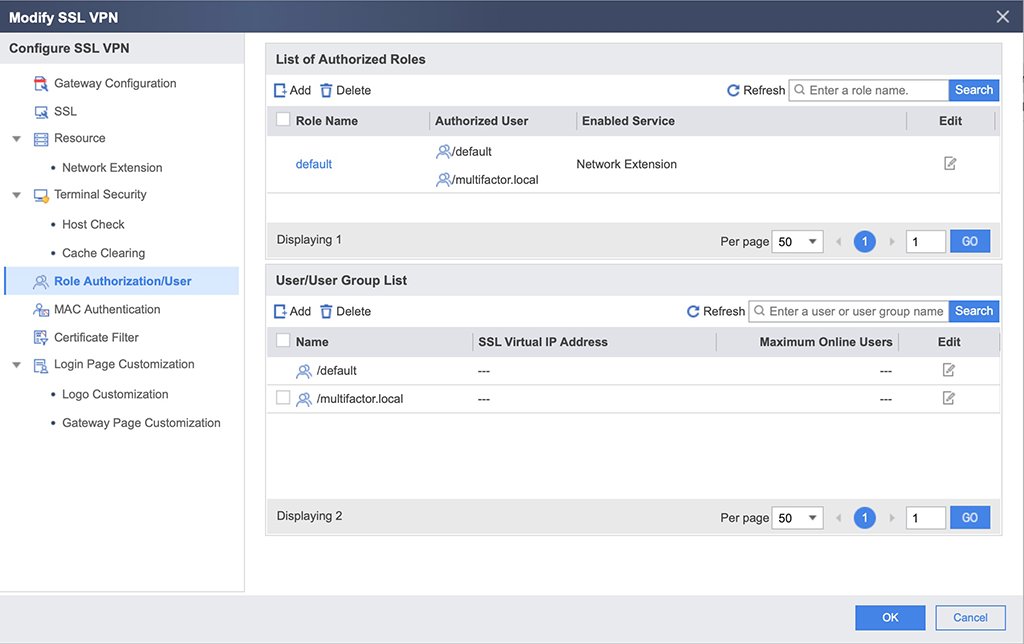

На вкладке «Role Authorization/User»:

В разделах List of Authorized Roles и User/User Group List добавьте домен из шага 3.

Нажмите OK.

Дополнительные возможности

С Мультифактор вы также сможете реализовать следующие сценарии:

- Двухфакторная аутентификация для Huawei SecoClient L2TP VPN

- Двухфакторная аутентификация для Huawei SecoClient IPSec VPN

- Двухфакторная аутентификация для Huawei Web Admin

- Двухфакторная аутентификация для Huawei Telnet Admin

- Двухфакторная аутентификация для Huawei SSH Admin

Источник: multifactor.ru

Настройка radius на huawei

На днях столкнулся с задачей подружить коммутаторы huawei с freeradius серверами которые используется для централизованного хранения учетных записей. Попробуем разобраться как это сделать.

RADIUS (Remote Authentication Dial In User Service) — сетевой протокол описанный в стандартах RFC 2865 и RFC 2866, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, Accounting) пользователей, подключающихся к различным сетевым службам.

В моем случае задача сводиться к настройке только аутентификации для доступа пользователей к оборудованию например через telnet или ssh.

Настройка аутентификации через RADIUS сервер на оборудование huawei

настройка будет проходить в несколько этапов:

1. Создадим шаблон с названием «rad-serv».

2. Зададим в шаблоне данные для доступа к нашим радиус серверам (shared-key, ip основного и резервного сервера, порт).

3. Добавим в секцию «ааа» аутентификацию через radius используя при этом настройки из шаблона «rad-serv».

Для удобства приведу готовый шаблон в виде команд для настройки основного и резервного radius серверов на оборудование huawei

sys radius-server template rad-serv radius-server shared-key cipher rad-sk radius-server authentication xx.xx.xx.xx 1812 radius-server authentication yy.yy.yy.yy 1812 radius-server retransmit 2 undo radius-server user-name domain-included quit aaa authentication-scheme default authentication-mode local radius domain default_admin radius-server rad-serv quit quit quit save y

Описание входных параметров:

rad-sk — ваш shared-key для radius server.

rad-serv — название шаблона.

xx.xx.xx.xx — ip адрес основного radius сервера.

yy.yy.yy.yy — ip адрес резервного radius сервера.

Шаблон составлен таким образом, что достаточно подставить свои параметры и скопировав строки закинуть их на huawei через cli. В шаблоне добавлены команды sys, quit и save для перехода межу режимами конфигурирования и сохранения настроек.

Если у вас на оборудование huawei управление вынесено в отдельный VRF (например VRF_MGMT), то добавляем при указании ip адресов доступность через эту vpn:

radius-server authentication xx.xx.xx.xx 1812 vpn-instance VRF_MGMT radius-server authentication yy.yy.yy.yy 1812 vpn-instance VRF_MGMT

Для просмотра настроек шаблона radius воспользуемся командой:

display current-configuration configuration radius # radius-server template rad-serv radius-server shared-key cipher %^%#01

Для просмотра настроек секции aaa воспользуемся командой:

display current-configuration configuration aaa # aaa authentication-scheme default authentication-mode local radius authorization-scheme default accounting-scheme default domain default domain default_admin radius-server rad-poptus

На этом настройка radius на оборудование huawei завершена, однако при заходе на железку под пользователем заведенным на radius сервере (в моем случае это freeradius) обнаружил, что нет прав на изменение настроек.

Давайте попробуем и в этом разобраться.

Настройка FreeRadius для работы с оборудованием huawei

Полную процедуру настройки freeradius в данной статье описывать не буду т.к. это большая тема для отдельного материала. Опишу лишь нюансы относящиеся к нашей теме. Вообщем начнем по порядку.

1.Надо закачать словарь для оборудования huawei на сервер с freeradius.

В моем случае все словари находятся в /usr/share/freeradius/dictionary.huawei

Путь к словарю задается в файле /etc/freeradius/dictionary

# The filename given here should be an absolute path. $INCLUDE /usr/share/freeradius/dictionary

Вот пример содержания словаря.

############################################################ # Dictionary for Huawei. See also dictionary.h3c # $Id$ ############################################################ VENDOR Huawei 2011 BEGIN-VENDOR Huawei . ATTRIBUTE Huawei-Connect-ID 26 integer ATTRIBUTE Huawei-PortalURL 27 string ATTRIBUTE Huawei-FTP-Directory 28 string ATTRIBUTE Huawei-Exec-Privilege 29 integer ATTRIBUTE Huawei-IP-Address 30 integer .

Нас интересует строчка отвечающая за передачу привилегий пользователя. Выглядит она вот так: Huawei-Exec-Privilege.

2.Теперь добавим в файл «/etc/freeradius/users» отвечающий за настройку пользователей radius, параметр «Huawei-Exec-Privilege = 15», где число 15 это максимальный уровень привилегий на оборудование huawei.

# USER FOR RADIUS usrrad MD5-Password :=»aaa6dfk7y7dghh1937ef8605f4ef5″ Service-Type = Administrative-User, Huawei-Exec-Privilege = 15

3. Перезапустим freeradius.

$ sudo service freeradius restart

На этом настройка freeradius завершена.

Однако есть один нюанс со словарем.

Если читать официальную документацию huawei то обнаруживаем запись строчку.

Huawei proprietary RADIUS attributes Attribute No. Attribute Name Attribute Type Description 26-29 HW-Exec-Privilege integer Management user (such as Telnet user) priority, ranging from 0 to 16. The value 16 indicates that the user does not have the administrator rights

Получается что атрибуты в документации huawei (HW-Exec-Privilege) и атрибуты в скаченном словаре для freeradius (Huawei-Exec-Privilege) отличаются. Скорее всего у меня просто стоит старый словарь.

Сам huawei не знает атрибута «Huawei-Exec-Privilege».

display radius-attribute name HW-Exec-Privilege Radius Attribute Type : 26-29HUAWEI Radius Attribute Name : HW-Exec-Privilege Radius Attribute Description : Telnet user’s exec privilege (0~15). Supported Packets : Auth Accept display radius-attribute name Huawei-Exec-Privilege Info: This attribute does not support.

На самом деле это совсем не мешает работе протокола radius т.к. протокол передает не «Attribute Name» а номер атрибута.

На этом все. Нам удалось прикрутить коммутаторы huawei к freeradius серверу. Комментируем, подписываемся ну и всем пока:)

Источник: admin-gu.ru