Удаленное видеонаблюдение все более востребованная услуга. Руководители и директора компаний все чаще ведут свои дела удаленно или в разъездах. Хорошо, когда за персоналом следит опытный заместитель или начальник отдела. А если ваш помощник не так хорош в этом деле? Или есть риск, что в ваше отсутствие будет «слив» клиентов на сторону?

Или будет процветать воровство?

Задачи, решаемые удаленным просмотром разнообразны. Для запуска просмотра необходимо на завершающем этапе монтажа камер сделать проброс портов на роутере, иногда эту процедуру называют перенаправлением портов.

Немного теории

Проброс портов несвязан с типом камер. Какая бы у вас система видеонаблюдения ни была: ip или аналоговая — все завязано на роутере. Разница состоит в том, что аналоговые камеры не имеют своего ip адреса.

Как настроить проброс портов на роутере TP-Link?

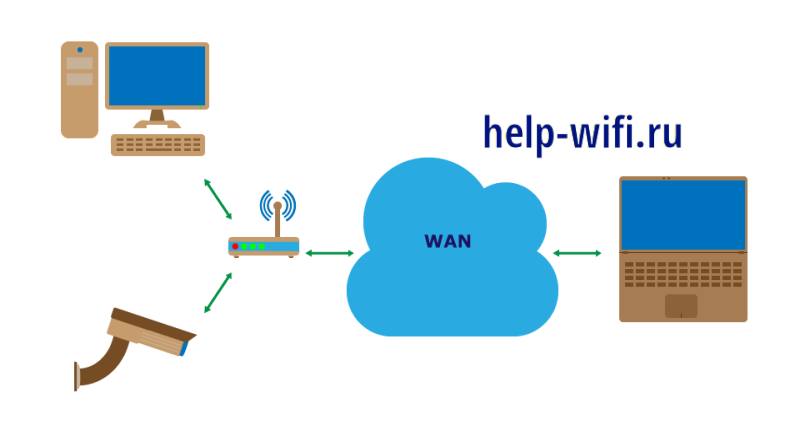

Принципиальная схема удаленного подключения к видеорегистратору или ip камерам

Каждая аналоговая камера при помощи кабеля напрямую соединяется с видеорегистратором. Видеорегистратор подключается в сеть и в нем делается проброса портов.

Каждая ip камера имеет свой ip адрес в сети, например, одна — 192.168.0.110, вторая — 192.168.0.111. Видеорегистратор тоже имеет свой ip адрес, допустим, 192.168.0.100. В отличие от аналоговых камер, цифровые камеры можно подключать в коммутатор (свитч) в любом месте локальной сети. И когда вы объединяете коммутаторы в одну сеть — вы можете подключаться к ip камерам напрямую и через видеорегистратор.

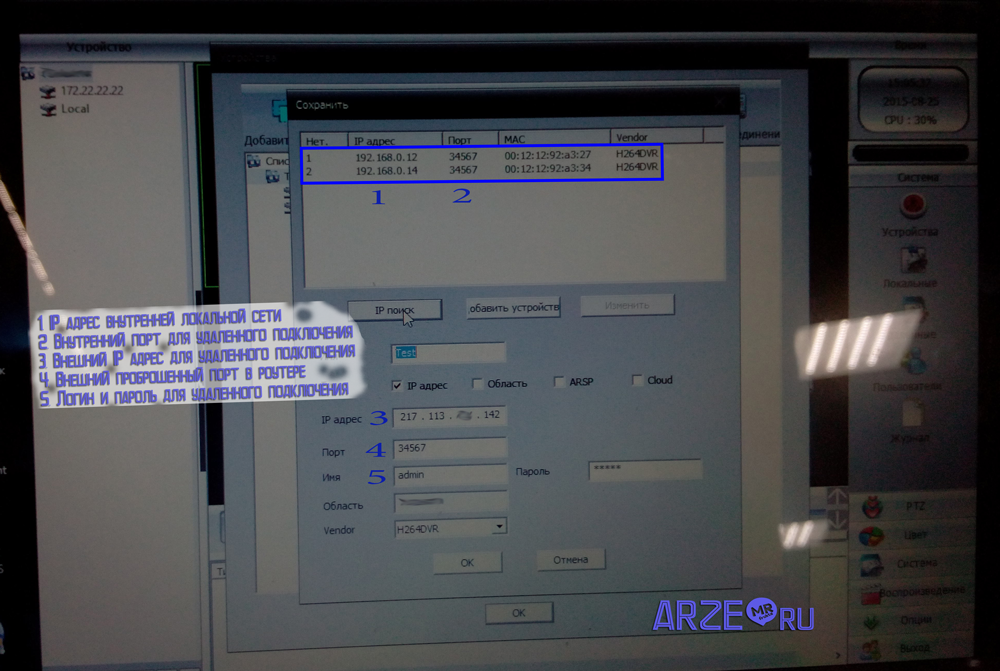

Настройка программы на ПК для удаленного подключения к видеокамерам

Каждая камера имеет не только свой ip адрес, но и web-интерфейс, логин и пароль для входа.

Таким образом, в действительности вы можете подключаться удаленно не только к видеорегистратору, но и к камерам напрямую. Для этого необходимо сделать проброс портов на роутере не только для ip-адреса видеорегистратора, но и для ip-адреса каждой камеры.

Виды роутеров

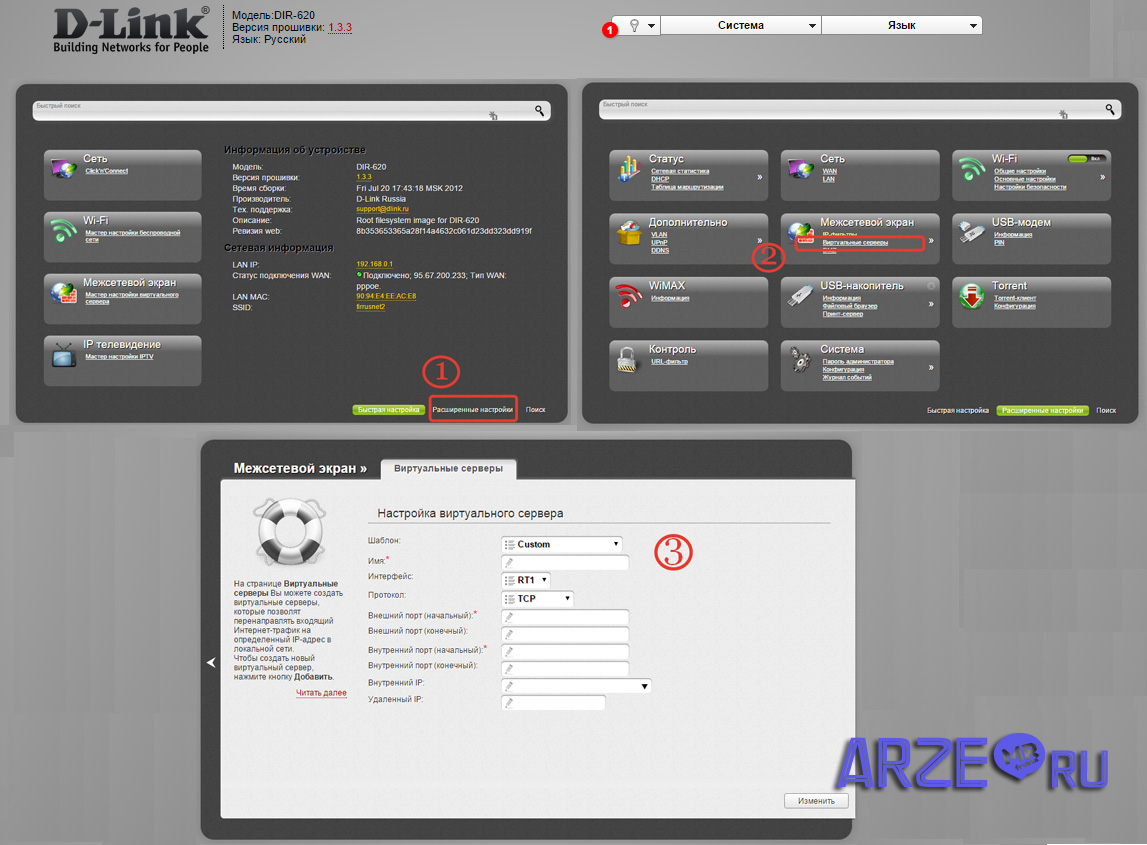

На рынке представлено достаточно большое количество роутеров, у каждого из них свой интерфейс. На мой взгляд, самый замудренный имеет D-Link DIR-620. Попробую расположить роутеры в порядке распространенности (это сугубо мои наблюдения):

Чтобы не запутаться роутеры бывают wi-fi и их еще называют маршрутизаторами.

Настройки видеорегистраторов

Подошли к самому важному моменту, попробую предположить к тому, ради которого вы читаете эту статью. Сперва заходим в видеорегистратор и настраиваем. Если у вас одна камера, заходим через web-интерфейс на камеру, настраиваем сетевые настройки видеокамеры.

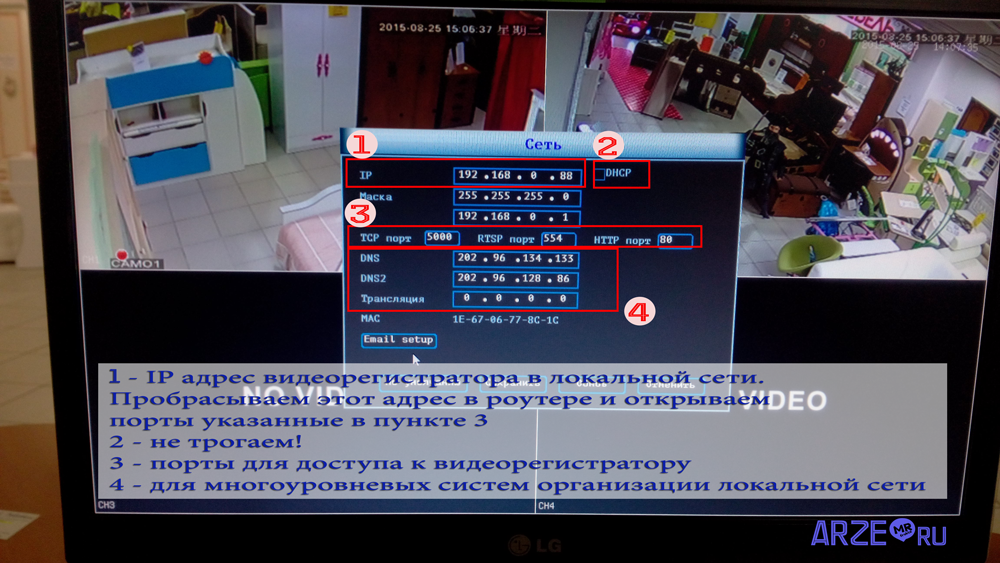

Сетевые настройки аналогового видеорегистратора

Для удаленного подключения к камерам видеонаблюдения в роутере необходимо выполнить проброс портов, указанных в видеорегистраторе. Для слишком мнительных пользователей, которые думают о безопасности доступа к камерам, открываемые порты можно изменить, но тогда могут возникнуть трудности в настройках.

Краткая инструкция по настройке видеорегистратора

Для того чтобы не ошибиться какие порты нам нужно пробрасывать, заходим в сетевые настройки ip видеорегистратора и открываем порты в роутере, указанные в окнах TCP, HTTP, CDM, RTSP и др. В зависимости от марки производителя и чипсета, они могут быть различны. Также вы можете их задать самостоятельно вручную.

Настройка роутеров

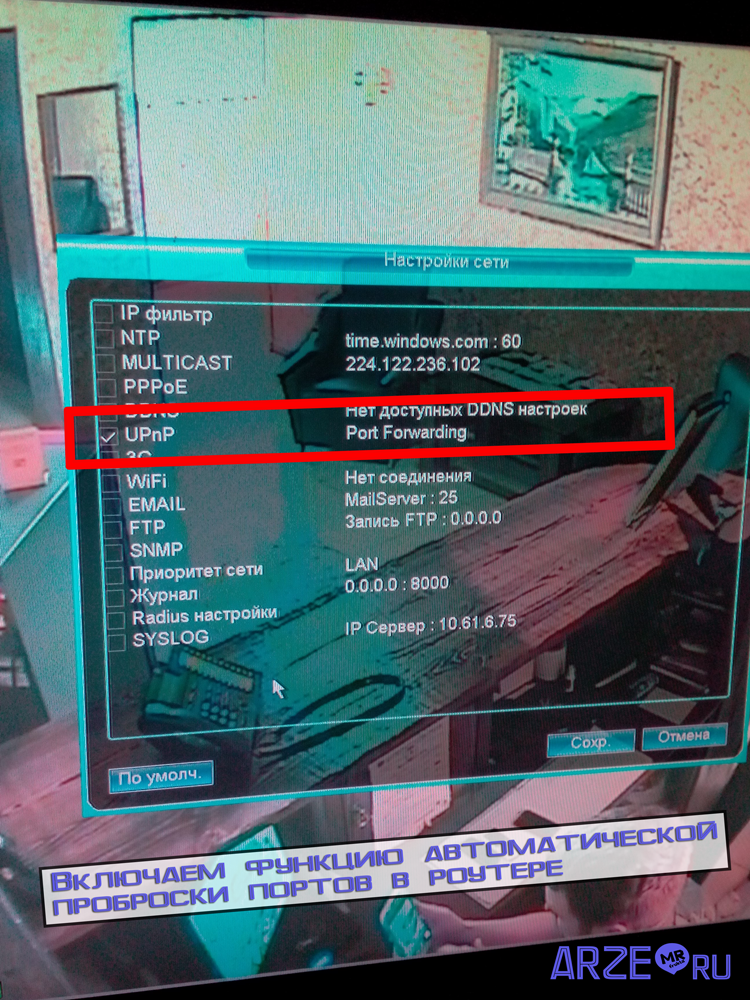

Есть роутеры с автоматическим открытием портов для этого в них предусмотрена функция, и в видеорегистраторе тоже включаем эту функцию. В большинстве случаев, хозяева бизнеса не помнят или не знают логины и пароли от роутеров. Эта функция в некоторых случаях помогает сэкономить время при настройке. Не всегда функция срабатывает тогда ничего не остается, как производить фактори резет роутеру.

Прежде чем делать factory reset спросите у заказчика о наличии настроек от провайдера, предоставляющего доступ в интернет.

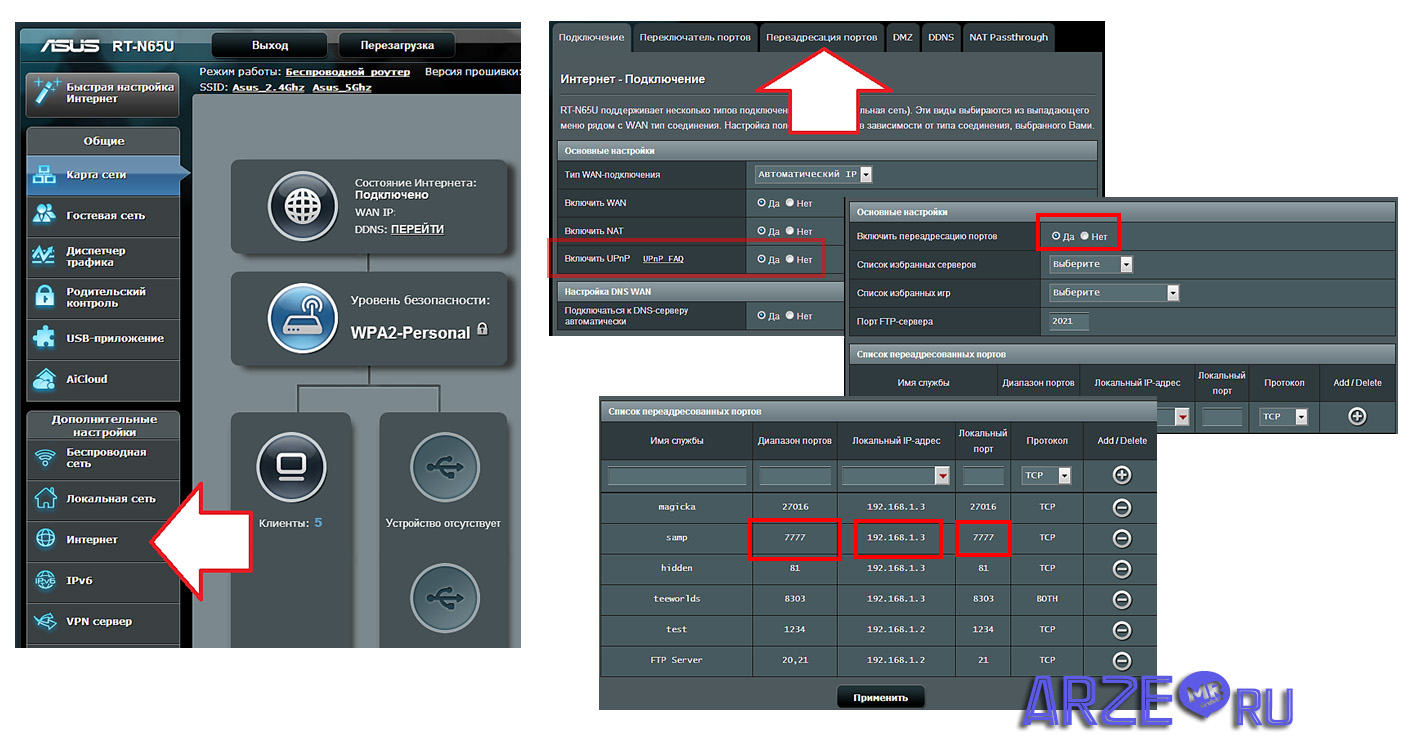

Если у вас есть доступ к настройкам роутера и видеорегистратора смело включайте функцию UPnP, которая поможет достаточно быстро решать вопрос проброса портов. Особенно полезно, когда вы вручную задаете все порты и в локальной сетке есть еще ряд других устройств, к которым нужен удаленный доступ. Иначе, вы будете долго разбираться, какие устройства конфликтуют между собой.

UPnP функция автоматического проброса портов. Должна быть включена и в роутере, и в видеорегистраторе

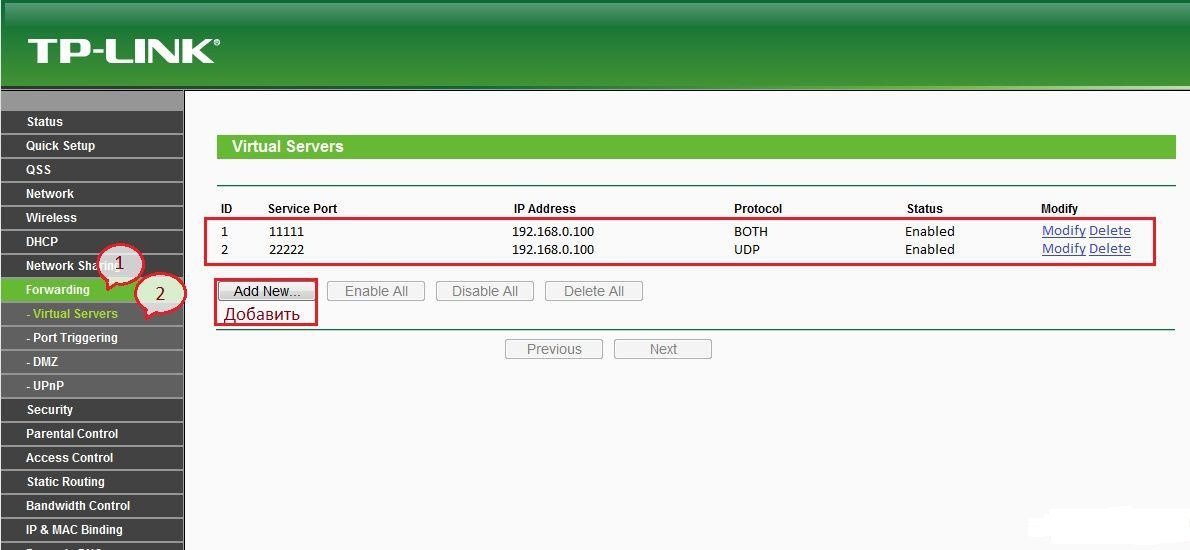

Когда вы зашли в настройки роутера (маршрутизатора), найдите в нем меню «Виртуальные серверы», именно там необходимо прописывать перенаправление портов.

Где это может быть проиллюстрирую на скриншотах:

Ньюансы

Еще несколько важных моментов и на этом завершу статью. Если об этом не сказать, у вас могут возникнуть трудности в настройке.

- HTTP порт видеорегистратора и роутера имеет по умолчанию 80 порт. Для избежания конфликта на видеорегистраторе меняйте на 88, соответственно в маршрутизаторе делайте проброс 88 порта.

- Внешний начальный и внутренний начальный порты в настройках роутера можно задать одинаковые, например, 37777, либо разные. Если вы задали внешний другой, тогда к видеорегистратору (камере) подключайтесь через тот порт, который задали. Подключение происходит через CMS программу, входящую в комплект с видеорегистратором.

- Внешний конечный порт задавать не нужно.

- Внутренний IP адрес задавайте для того устройства, к которому хотите подключаться удаленно. Это может быть необязательно видеорегистратор, но и принтер, ПК, сетевой накопитель.

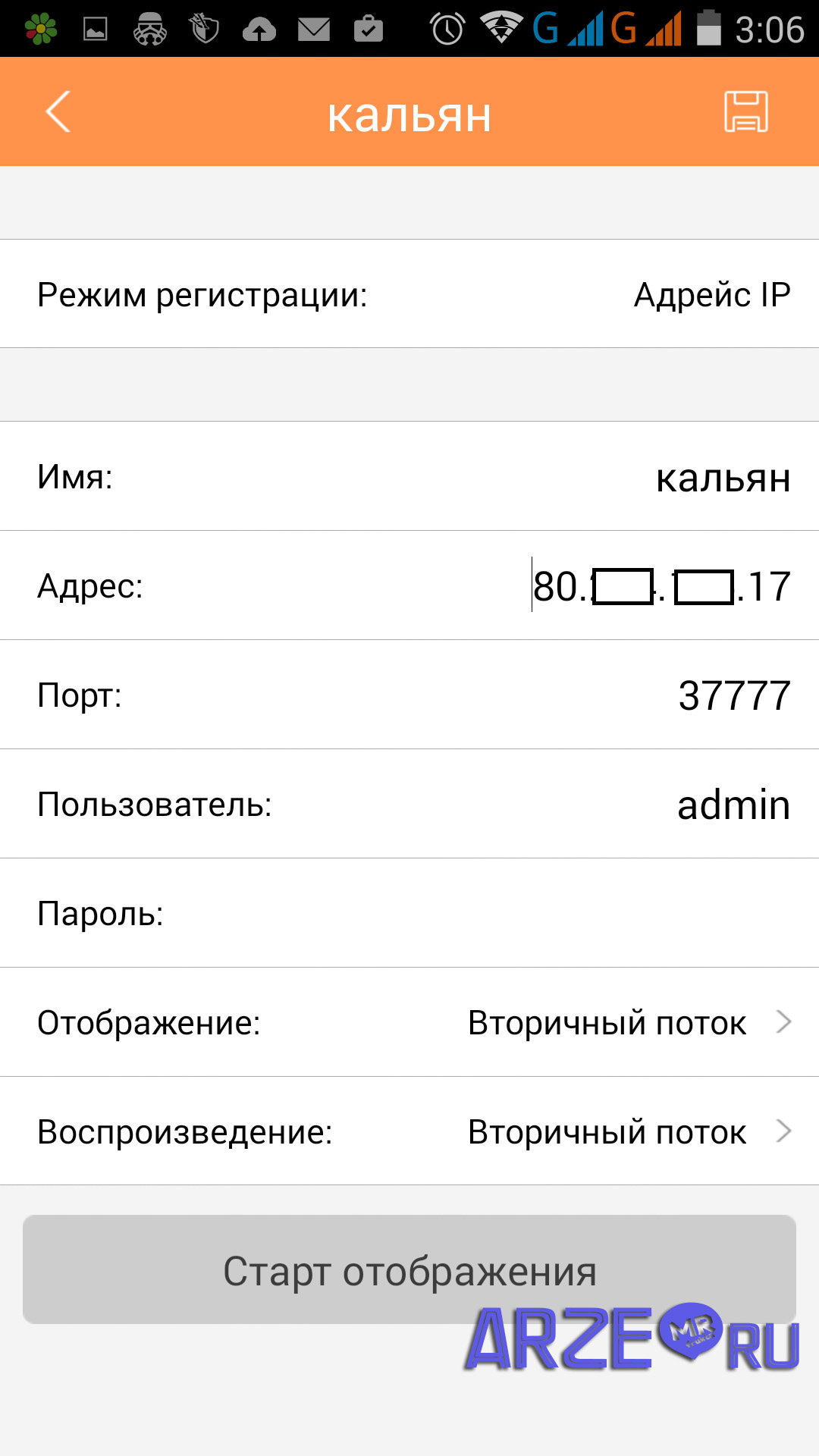

- Порты 80 — для подключения через браузер (HTTP), 37777, 37778 — для подключения через CMS программу (TCP, UDP), 34567 — RTSP (иногда называют мобильный) — для подключения через телефон (в старых видеорегистраторах это значение может быть 554, 654 и др.)

Я постарался максимально широко раскрыть эту тему, чтобы у вас не возникало вопросов, но если все-таки они есть задавайте в комментариях.

Пример настроек для подключения удаленного просмотра ip камеры с телефона

Посмотрите видео, где провожу сравнительный анализ видеокамер, в нем показано, как производится настройка и подключение камер к видеорегистратору.

Проверка

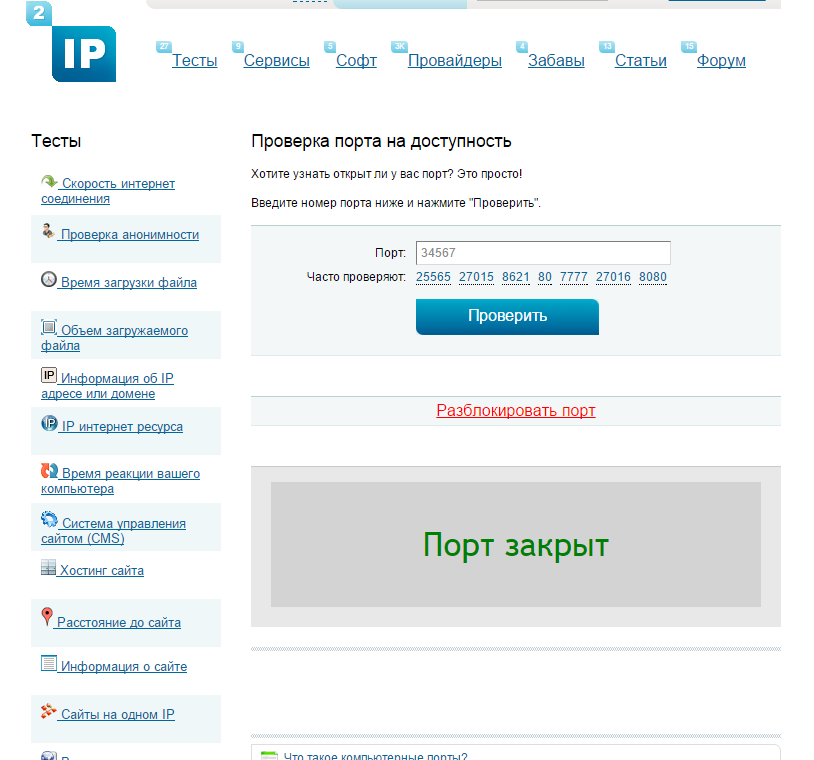

Прежде чем радоваться завершению настроек оборудования и приступать к настройке CMS или телефона клиента, рекомендую проверить перенаправление портов с помощью онлайн-сервиса. С помощью сервиса можно определить внешний ip адрес компьютера, проверить статический он или динамический.

Сервис проверки портов

Внешний IP адрес необходим для ввода в CMS или телефон при настройке удаленного подключения. В сервисе 2ip проверяем порты на открытость или закрытость. Если они закрыты, у вас не получиться подключиться удаленно. Проверяем все настройки снова. Исправляем ошибки.

В заключение упомяну, что подключаться к камерам удалено можно не только напрямую. Существуют облачные сервисы, с помощью которых можно миновать процедуру проброса портов, и покупки видеорегистратора. Достаточно лишь постоянного подключения к интернету. У них есть свои минусы, какие — эта история для следующей статьи.

Источник: arze.ru

Wi-CAT LLC

Wireless Comprehensive Advanced Technology. Build your network now.

Пробрасываем порты. Нюансы Port Forward .

Опубликовано 18/05/2018 автором wi-cat

В данной статье рассмотрим всё, что связано с Port Forward (проброс портов) – автоматически и вручную.

Часто, помимо обеспечения доступа в интернет пользователям, подключенным к маршрутизатору, возникают такие задачи как:

– прозрачный доступ к какому-либо устройству или сервису, находящемуся в локальной сети

– фильтрация входящих или исходящих соединений с целью ограничить посещение тех или иных ресурсов, работу сервисов, и другие несанкционированные активности.

Для этих целей в ПО Wive-NG предусмотрен блок настроек , именуемый Firewall (Сетевой Экран).

По сути, раздел веб-интерфейса Firewall (Сетевой Экран) — это не что иное, как GUI, позволяющий создавать правила iptables, не прибегая к консоли. Разумеется, последний вариант (консоль) позволяет осуществить более гибкую настройку политик разрешений и запретов, и если есть такая возможность, то лучше «подружиться» с iptables (тем более, что это штатное средство unix-систем, и понимание логики его работы будет применимо и к работе с другими unix-based устройствами). Однако, базовые пользовательские задачи вполне решаются посредством web.

1. Настройки проброса портов (Port Forwarding).

Иногда нам необходимо организовать удаленный доступ к устройству, находящемуся в локальной сети, по тому или иному протоколу. К примеру, доступ к web-интерфейсу IP телефона (по умолчанию, порт 80), или же работу с удаленным рабочим столом по протоколу RDP (по умолчанию порт в Windows 3389). Также, может возникнуть задача обеспечения функционирования сервиса, запущенного в локальной сети, который ведет прием и передачу данных по конкретному диапазону равнозначных портов (к примеру, SIP сервер, или же раздача контента посредством torrent клиента).

Но с точки зрения того, кто находится в глобальной сети, все эти устройства имеют один и тот же IP адрес (либо доменное имя). Именно тут на помощь приходит проброс портов (port forward).

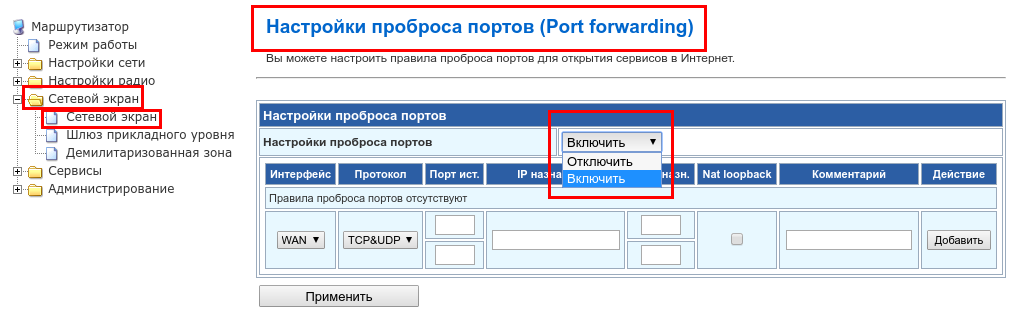

Включение проброса портов (port forward)

Для включения сервиса необходимо обратиться к пунктам меню:

Сетевой экран (Firewall) → Сетевой экран (Firewall) → Настройка проброса портов (Port Forwarding), и включить сервис.

Настройка проброса портов через web интерфейс достаточно проста , и состоит из следующих шагов:

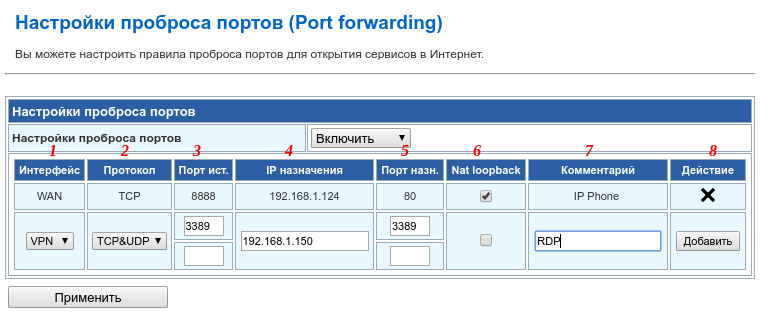

1. Выбор интерфейса, для которого дейстует правило. По умолчанию это WAN, но если Ваш оператор использует VPN, то следует указывать его.

2. Протокол. Возможные варианты: TCP (например , доступ к web), UDP (например, работа VoIP ). Также доступен вариант выбора обоих TCP и UDP . Данный вариант стоит использовать только в случае, если целевой сервис использует и TCP и UDP (например, torrent). Во всех остальных случаях (например, Вы точно не уверены нужно ли TCP или же UDP) рекомендуется ознакомиться с документацией, выяснить, какой протокол используется и указать нужный, дабы избежать бреши в безопасности и эксплуатации ее троянами.

3. Порты, на которые будет производиться обращение извне, для переадресации на нужное устройство / сервис, для которого создается правило. Т.е, по сути, то, за счёт чего маршрутизатор поймет, к чему именно в локальной сети Вы обращаетесь. Можно указать как один порт, так и диапазон.

4. IP адрес в локальной сети, соответствующий устройству, к которому Вы обращаетесь.

5. Порты, которые соответствует необходимому сервису на самом устройстве в локальной сети, к которому происходит обращение.

Важно: рекомендуется использовать одинаковые порты dst и src, т.к данная схема снижает нагрузку на CPU и гарантирует корректрую работу программного и аппаратного offload.

6. NAT loopback — т.е, будет ли работать доступ при обращении на глобальный адрес и src порт из локальной сети. Важно: корректная работа NAT loopback (в силу того, что по сути это грязный хак на уровне нетфильтра с подменой адресов на лету на уровне фаервола) зависит от множества факторов, включая операционную систему, src/dst порты на клиенте и сервере, а так же частично несовместима с software offload и т. д. Поэтому установленное положительное значение не является гарантией корректной работы данной службы. Так же в некоторых случаях для корректной работы NAT Loopback, может потребоваться отключение программного оффлоада, что приведёт к снижению производительности.

Рекомендуется вместо использования NAT loopback в настройках DNS добавить локальные DNS записи для ваших серверов с локальными же именами и использовать их для обращения к серверам внутри сети. Это гораздо более верное со всех точек зрение решение.

7. Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем Вы создавали.

8. Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Важно: После завершения работы с правилами (добавление , удаление) необходимо нажать Применить / Apply, в противном случае все добавленные правила не будут сохранены. Добавление правила (нажатие Добавить / Add) в ходе редактирования таблицы port forwarding само по себе не является мгновенной записью созданного правила в конфигурацию роутера, а лишь предварительно сохраняет его на странице.

Настройка проброса портов (Port forward) на роутере

Например, правило вида:

Interface (Интерфейс) = WAN,

Protocol (Протокол) = TCP,

Src Ports (Порт ист.) = 8888,

Dst IP (IP назначения) = 192.168.1.124,

Dst Ports (Порт назн.) = 80,

Comment (Комментарий) = ‘IP Phone’

будет означать, что при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт.

TCPhttps://wi-cat.ru/configure-wive-ng/probrasyivaem-portyi-nyuansyi-port-forward/» target=»_blank»]wi-cat.ru[/mask_link]

Что такое порт форвардинг и как пробросить порты

Высшее образование по специальности «Информационные системы». Опыт работы системным администратором — 5 лет.

Задать вопрос

Проброс портов потребуется вам дома, если нужно получить доступ к какому-то домашнему оборудованию из интернета. Маршрутизатор не позволяет делать такие вещи напрямую, это служит дополнительной защитой от атак из глобальной сети. Иногда требуется дать подключение из внешней сети к внутреннему устройству. Тогда и пригодится перенаправление портов.

Содержание

- Зачем нужен проброс портов

- Что необходимо для выполнения перенаправления

- Ручной проброс через кабинет роутера

- Как пробросить порты с помощью

- Windows

- iptables в Линукс

- SSH-туннеля

- Заключение

Зачем нужен проброс портов

Домашние устройства находятся в локальной сети. Для доступа к интернету они используют маршрутизатор. Через него проходят данные от каждого домашнего устройства и отправляются в интернет. После получения ответа он сам раздает нужные данные обратно. Получается такая ситуация, что домашние девайсы видят интернет и могут получать из него данные, а из интернета виден только маршрутизатор.

Он выполняет роль сетевого шлюза, который защищает локальную сеть от проникновения. Поэтому и ценятся устройства, имеющие встроенные системы защиты, с их помощью внутренняя сеть остается в большей безопасности. Если вы не знаете, кто шлет сигналы в интернет, то и подобрать ключи к нему не сможете или это будет трудно.

Есть вещи, которые почти бесполезны при использовании в локальной сети. Это камеры видеонаблюдения или FTP-сервера. Доступ к камерам нужен всегда, чтобы в любой момент можно было посмотреть, что происходит дома или на другой территории. FTP для домашнего использования заводить смысла нет, есть способы организовать обмен данными проще. Так что для его использования тоже потребуется подключение из интернета.

Чтобы подключаться к таким девайсам используют переадресацию. На маршрутизатор приходит пакет с указанием номера порта, а тот его переадресуют напрямую камере или серверу. Получается, что человек из интернета общается сразу с устройством, минуя роутер. Такой способ позволяет получать данные напрямую, но при его перехвате, проникнуть в сеть становится проще.

Подключение устройств для прямого обмена данными с интернетом повышает опасность для домашней сети, но иногда другого выбора нет.

Что необходимо для выполнения перенаправления

Для начала вам нужен белый IP-адрес. Белый – это значит статический адрес. Обычно при каждом подключении провайдер выдает вам адрес из своего пула свободных IP. Каждый раз он оказывается разным, а для подключения его нужно знать. Чтобы избежать проблем с подключением, обратитесь к провайдеру и попросите, чтобы он дал вам статический адрес.

Услуга по предоставлению постоянного адреса платная, но сумма в месяц получается небольшая. Так что заплатите, если такая услуга предоставляется. Подключение такой услуги несет и угрозу, потому что вы всегда доступны по этому адресу. Это упрощает попытки подключение к вашему оборудованию злоумышленников.

Если провайдер не оказывает услуг по покупке белых адресов, то посмотрите в параметры роутера. Некоторые из них умеют работать в dynDNS, который можно использовать вместо адреса. Если на роутере такой настройки нет, то воспользуйтесь одним из сервисов, которые предоставляют услуги по использованию имени. После подключения к такому сервису, к роутеру можно обращаться по имени, а не по адресу.

Теперь на том оборудовании, которое «смотрит» в интернет настраивается переадресация портов. Прописываете, что данные, пришедшие на такой-то порт направляются такому-то устройству. Здесь тоже можно указать порт, на который они пойдут, если это важно. Теперь все полученные пакеты в неизменном виде отправятся вашему домашнему девайсу. Если порт не указывать, то все пакеты идут маршрутизатору, а оттуда распределяются стандартным порядком.

Ручной проброс через кабинет роутера

Проще всего перенаправить пакеты через настройку роутера. У них обычно есть встроенные параметры, которые называются «переадресация», «проброс портов», «port forwarding», «виртуальные порты» или каким-то похожим образом. Если название не очевидно, то лучше найти инструкцию для своей модели.

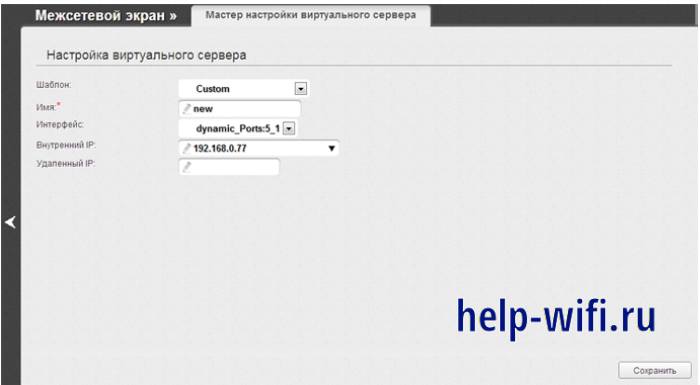

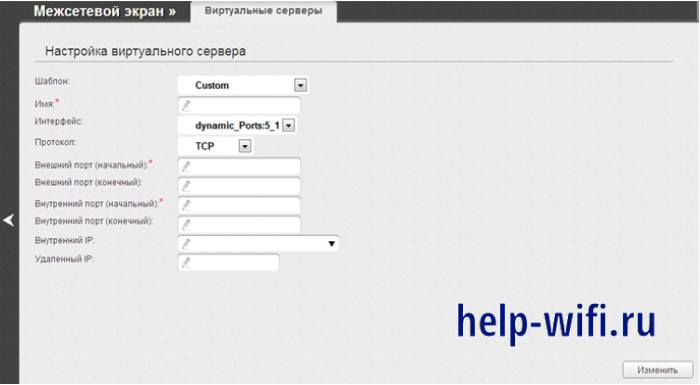

На Dlink можно сделать через мастер настройки виртуального сервера. На главном экране нажмите на него, откроется еще одно окно, в котором выберите внутренний IP, на который будут передавать пакеты.

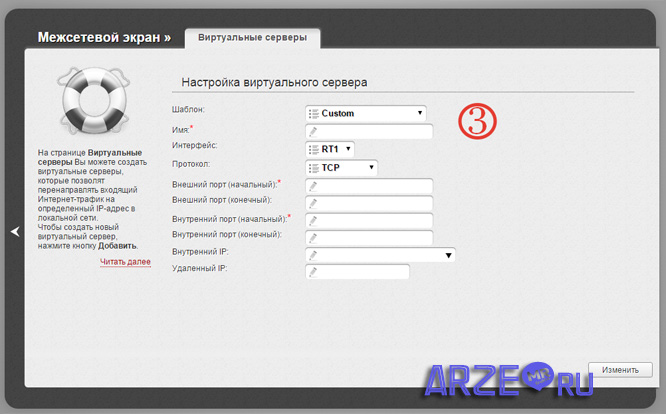

Или можно настроить стандартный проброс, для этого зайдите в расширенные настройки, потом «Виртуальные серверы» в разделе «Межсетевой экран». В открывшемся коне нажмите на «Добавить».

Здесь заполните данные для установки соединения. Главное – это поставить значения во внешнем и внутреннем порте, чтобы маршрутизатор понимал, откуда и куда переправлять данные. Тут же можно указать и внешние с внутренними адресами.

Как пробросить порты с помощью

Бывает и так, что внешним устройством в сети является компьютер или специально созданный для этого сервер. Это не значит, что вам придется обязательно ставить роутер или настраивать все заново, большинство систем позволяет пробросить порты. Здесь покажем несколько примеров того, какие параметры нужно устанавливать, чтобы все заработало.

Если у вас более экзотические варианты и указанные способы вам не подходят, то придется смотреть инструкции конкретно под вашу версию операционной системы. Хотя что-то более сложное обычно носит специализированный характер и на домашних компьютерах не стоит.

Windows

Откройте меню пуска и наберите там «cmd», по найденной программе щелкните правой кнопкой мыши и выберите в появившемся меню «Запуск от имени администратора». В открытой командной строке введите следующую команду:

netsh interface portproxy add v4tov4 listenaddress=xxx.xxx.xxx.xxx listenport=nnn connectaddress=xxx.xxx.xxx.xxx connectport=nnn

В команде нужно установить эти данные:

- listenaddress – это тот адрес, с которого будут передавать пакеты.

- listenport – порт на адресе, принимающем пакеты, который будет прослушиваться для получения информации.

- connectaddress — удаленный или локальный адрес на который перенаправляются соединения.

- connectport — удаленный или локальный порт на который перенаправляются соединения.

Чтобы посмотреть все созданные правила введите netsh interface portproxy show all, после этого списком отобразятся все доступные перенаправления. Для удаления используйте netsh interface portproxy delete v4tov4, только впишите тут те адреса, которые были прописаны в начальной команде.

Эти способы работают и в Windows 10, и в других системах, начиная с Windows Server 2003, в котором и добавили возможность использования этих команд. Во всем, что было до него так сделать не получится. Вот только такими системами лучше не пользоваться, потому что их поддержка давно отменена, так что там нет обновлений и устранения угроз безопасности.

iptables в Линукс

В линуксе действовать будем с помощью таблиц маршрутизации iptables. Действовать будем с помощью команд, хотя в некоторых системах, таких как Linux Ubuntu есть и графическая оболочка, через которую можно провести такие операции.

Сначала включаем возможность пробрасывать порты в принципе. Для этого вводим команду:

sudo echo 1 > /proc/sys/net/ipv4/ip_forward

Теперь открываем /etc/sysctl.conf и ищем там строку #net.ipv4.ip_forward=1, удаляем с неё значок комментария, чтобы она стала снова активна. Теперь пишем команду:

sudo iptables -A FORWARD -i enp0s3 -o enp0s8 -j ACCEPT

Вместо enp0s3 подставляем название вашего внешнего интерфейса, вместо enp0s8 ставим название внутреннего интерфейса. Вся этак команда разрешает проброс портов и передачу данных из внешней сети во внутреннюю.

Теперь пишем сами правила для перенаправления:

- sudo iptables -t nat -A PREROUTING -p tcp -d адрес внешнего интерфейса —dport внешний порт -j DNAT —to-destination внутренний адрес:внутренний порт

- sudo iptables -t nat -A POSTROUTING -p tcp —sport внутренний порт —dst внутренний адрес -j SNAT —to-source внешний адрес:внешний порт

В тех местах, где написан курсив, вам нужно проставить свои значения. Первая команда будет отправлять все поступившие на определенный порт внешнего интерфейса данные на определенный порт по внутреннему адресу. Вторая команда делает обратную операцию, отправляет данные с определенного порта устройства внутренней на определенный порт внешней сети.

Теперь нужно создать файл, в который запишем наши новые правила, на случай, если они слетят. Выполняем команду:

- sudo nano /etc/nat

Вписываем в файл наши созданные правила.- sudo iptables -t nat -A PREROUTING -p tcp -d адрес внешнего интерфейса —dport внешний порт -j DNAT —to-destination внутренний адрес:внутренний порт

- sudo iptables -t nat -A POSTROUTING -p tcp —sport внутренний порт —dst внутренний адрес -j SNAT —to-source внешний адрес:внешний порт

- sudo nano /etc/network/interfaces

Открываем файл интерфейсов.- Дописываем в конце строчку pre-up /etc/nat . Это позволит подгружать файл с командами после каждой перезагрузки системы.

Если вдруг захотите посмотреть все действующие правила, то введите в консоли sudo iptables -L -t nat . Отобразятся все действующие правила.

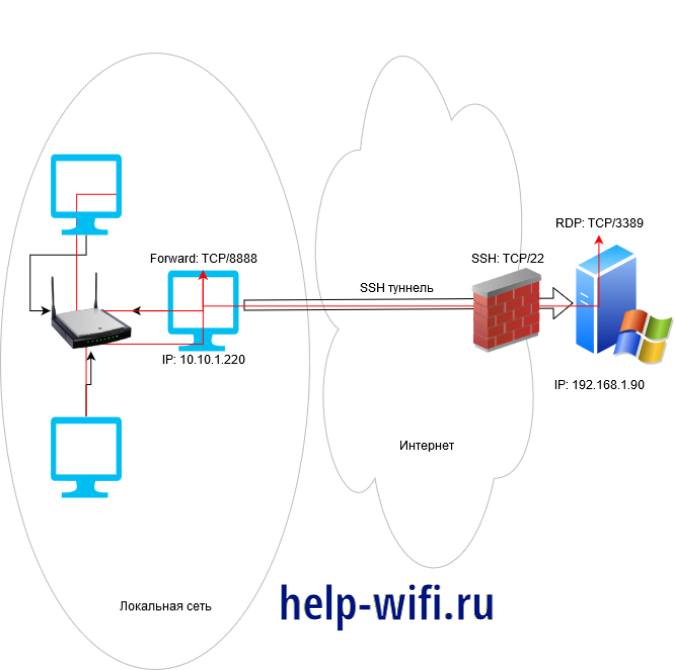

SSH-туннеля

SSH-туннели используются для безопасного внешнего доступа и передачи данных из интернета во внутреннюю сеть. Чем-то их действие похоже на организацию VPN-сервера и передачу данных внутри этой приватной сети.

Только если впн бывает еще и общим, то про SSH этого не скажешь. Такие туннели организуют для безопасной связи со своей локальной сетью или каким-то устройством в нем. Если у вас уже организован доступ к какому-то оборудованию внутри сети, то можно будет пробросить порт через него, чтобы получить нужный доступ.

SSH-туннели используют для безопасно передачи данных и подключению к свое оборудованию, но не к каждому девайсу так удобно подключаться.

Проблема возникает такая же, как и в случае с роутерами. Если у вас построен полноценный туннель, то он может быть организован на Линуксе, виндовсе или используя какую-то операционную систему с вашего маршрутизатора. При этом настройка параметров и ограничений тоже лежит на вас.

Команда для проброски портов выглядит так на большинстве устройств:

Теперь доступ к устройству можно получить по адресу http://localhost:2222 или командой $ ssh -p2222 localhost. Все это делается через ваш хост 99.88.77.66 к которому уже построен и настроен туннель, так что само его построение не рассматриваем.

Заключение

Проброс портов требуется в нескольких случаях, но всегда нужен для получения доступа к какой-то информации. Проводить его стоит с осторожностью, также хорошо, если вы сможете как-то дополнительно защитить оборудования, к которому теперь подключаетесь из сети. Сам белый адрес увеличивает шансы на взлом оборудования, а если иметь еще и незащищенное соединение через один из портов, то шансы увеличиваются.

Проблемы возникнут и при параноидальной настройке фаерволлов и антивирусов на компьютере или маршрутизаторе. Лучше заранее создайте исключения для каждого проброшенного порта и будущего соединения. Если этого не сделать, то в случайный момент времени антивирус может зарезать это соединение. Фаерволл-то его сразу не пропустит, если оно ему не нравится. А вот комплексные решения могут подложить свинью в самый неожиданный момент.

Источник: help-wifi.ru