If you need to perform the same operations on multiple Ethernet interfaces, configuring each interface one by one easily causes incorrect configurations and is labor-intensive. The port group function easily solves the problem. You can add all the Ethernet interfaces to the same port group. After you run a configuration command once in the port group view, the configuration takes effect on all the Ethernet interfaces in the port group, reducing the configuration workload.

- Temporary port group: To temporarily deliver a configuration to multiple interfaces, you can create a temporary port group. After you deliver the configuration and exit from the port group view, the system automatically deletes the temporary port group.

- Permanent port group: To deliver configurations to interfaces multiple times, you can create a permanent port group. After you exit from the port group view, the port group and member interfaces in the group still exist, facilitating subsequent batch configuration for the member interfaces. To delete a permanent port group, run the undo port-group< all | port-group-name > command.

Procedure

- Configure a temporary port group.

- Run system-view The system view is displayed.

- Run port-group group-member< interface-typeinterface-number1 [ tointerface-typeinterface-number2 ] > interface-typeinterface-number1 [ tointerface-typeinterface-number2 ] > interface-type interface-number1 [ tointerface-type interface-number2 ] > https://support.huawei.com/enterprise/ru/doc/EDOC1000178172/59197bb5/configuring-a-port-group» target=»_blank»]support.huawei.com[/mask_link]

Курс Huawei HCIA Datacom. Лекция 6. Принципы и конфигурация VLAN. Trunk, Access, Hybrid.

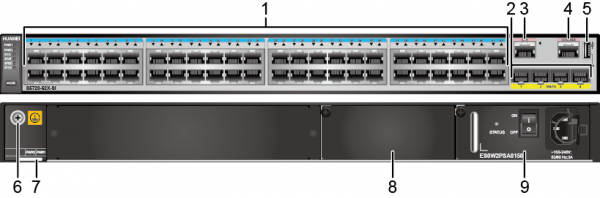

«Советы инженерам»: обзор Huawei S5720-52X-PWR-SI V2R9SPC500

2017-08-04 в 15:35, admin , рубрики: обзор, опыт, Сетевые технологии, системное администрирование, советы

Привет! Блог Huawei снова на связи!

В эфире очередной выпуск рубрики «Советы инженерам».

И сегодня у нас в гостях заслуженный коммутатор Китая, обладатель почетного звания «Достойная замена модели Cisco 2960S-24-PWR», лидер линейки Huawei по соотношению «функционал/цена» — коммутатор Huawei S5720-52X-PWR-SI V2R9SPC500.

Краткое досье на нашего героя:

48GE PoE+, 4*10GE портов.

SI версия поддерживает L3 маршрутизацию, включая RIP и OSPF.

Версия ПО V200R009C00SPC500.

Мощность блока питания 500Вт, для PoE доступно 370.

Стекирование возможно через 1/10GE Uplinks.

Интерфейсы 10GE поддерживают практически любые трансиверы, в том числе SNR.

Поддерживается управление через web интерфейс и CLI (telnet, ssh v2), SNMP v2c/v3, централизованное через eSight.Настройка проброса портов на оборудовании Huawei 8245, 1 способ

А речь сегодня пойдет о нашем опыте использования S5720 в качестве коммутатора доступа для подключения рабочих мест и IP-телефонов.

Изначально мы заложили определённую избыточность, т.к. для этой задачи достаточно более дешевой линейки коммутаторов S5700-LI, но с прицелом на будущее применение, была взята именно эта модель, и это оправдалось — к концу тестирования неожиданно понадобился роутинг.

Но, давайте ближе к делу — что удалось выяснить о S5720 и проверить на практике?

Опыт первый. VLAN

Созданы VLAN для офисной сети и для телефонов. Настроены «транки» и пользовательские порты. Включен LLDP.

Для работы Voice VLAN порты настраиваются в режиме «hybrid». IP-телефоны Yealink имеют возможность получения настроек по LLDP, чем мы успешно и воспользовались.

После конфигурирования пользовательский трафик остался в офисной сети, а голосовой переместился в Voice VLAN. При этом дополнительной настройки телефонов и рабочих мест не потребовалось, что очень удобно при миграции.

Включение LLDP позволяет выделять PoE в соответствии с требованиями подключенного устройства и экономно расходует бюджет мощности коммутатора.

Вопросов при настройке маршрутизации не возникло — всё работает. Базовые настройки маршрутизации:

router id 192.168.30.4

#

ospf 1

area 0.0.0.0

network 10.0.50.0 0.0.0.255

#

interface Vlanif50

mtu 9198

ospf timer hello 1

ospf timer dead 3Аутентификация peer не проверялась. В целях ускорения сходимости были настроены нестандартные тайминги (так называемый «LAN-based design»). В качестве «neighbor» успешно использована ASA5512 — работает.

Не обошлось и без нюансов: несмотря на то, что серия SI поддерживает динамический роутинг, он возможен только между интерфейсами Vlan (Vlanif). Т.е. порт нельзя перевести в режим L3 и назначить ему IP-адрес. Это возможно только для серий EI, HI.

Опыт второй. Безопасность

В качестве защиты от наиболее распространённых типов угроз мы настроили DHCP snooping, IP Source Guard, ARP security — все вместе это позволяет избежать некоторых типов атак, наиболее распространённых в офисной сети, в том числе и непреднамеренных.

Не секрет, что для администраторов становится головной болью появление в сети нелегального DHCP-сервера. DHCP snooping как раз таки призван решить эту проблему, т.к. раздача адресов в этом случае возможна только из доверенного порта, на остальных же она заблокирована.

На базе DHCP snooping работают функуции IP Source Guard и ARP security, защищающие от подделки IP и MAC адресов. Здесь суть в том, что работа возможна только с адресом полученным по DHCP, а связка «порт—IP—MAC» создается и проверяется автоматически.

Данная настройка убережет нас, если кто-то захочет использовать чужие IP-MAC, или организовать атаку типа MITM-атаку («Man-in-the-Middle»).

Третий тип возможных угроз — это атаки на STP. Здесь в качестве защиты на пользовательских портах включена фильтрация BPDU (то есть никакие STP-фреймы не отправляются пользователю и не принимаются от него).

Кроме того, ведёртся контроль появления посторонних BPDU stp bpdu-protection, что возможно при подключении другого коммутатора или атаки на stp root.

Активированная опция «stp edge-port enable» исключает порт из расчёта STP, уменьшая время сходимости и нагрузку на коммутатор.

Комбинация stp bpdu-protection и stp edge-port enable, аналогична Cisco spanning-tree portfast.

Собственно, примеры конфигурации:

dhcp enable

#

dhcp snooping enable

dhcp snooping alarm dhcp-rate enable

dhcp snooping user-bind autosave flash:/dhcp-bind.tbl write-delay 6000

arp dhcp-snooping-detect enable

dhcp server detectvlan 2

name office

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enablevlan 3

name guest

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enablevlan 4

name voice

dhcp snooping enable

dhcp snooping check dhcp-request enable

dhcp snooping check dhcp-rate enable

arp anti-attack check user-bind enable

ip source check user-bind enableinterface GigabitEthernet0/0/1

port link-type hybrid

voice-vlan 4 enable

port hybrid pvid vlan 2

port hybrid tagged vlan 4

port hybrid untagged vlan 2

stp root-protection

stp bpdu-filter enable

stp edged-port enable

trust dscpstp instance 0 root primary

stp bpdu-protectionОпыт третий. Администрирование

Выполнена настройка административной части, к которой относятся NTP, SNMP, AAA, Radius.

Выяснилось, что можно активировать до 16 линий VTY, тогда как по умолчанию только 5.

И, собственно, некоторые удобства администрирования.

user-interface maximum-vty 15

user-interface con 0

authentication-mode aaa

history-command max-size 20

screen-length 40

user-interface vty 0 14

authentication-mode aaa

history-command max-size 20

idle-timeout 30 0

screen-length 40Что важно отметить ещё?

Для доступа по SSH необходимо добавление именно пользователей SSH, кроме пользователя в разделе ААА.

Ключи RSA уже сгенерированы, но если меняли имя и домен на коммутаторе, то рекомендуем сгенерировать ключи заново.

По умолчанию версия ssh v1 отключена, но при необходимости её можно включить (хотя мы не рекомендуем делать этого).

Также нам удалось настроить аутентификацию администраторов через Radius.

Необходимо отметить, что для администраторов используется схема под названием domain default_admin!

domain default_admin

authentication-scheme default

accounting-scheme Radius

service-scheme Admin

radius-server RadiusОпыт четвертый. Замена сертификата устройства на действительный

«До кучи» мы решили заменить заводской, самовыписанный сертификат на действительный ( благо есть свой валидный сертификат для подписи).

Импорт сертификата возможен только из CLI.

Столкнулись с тем, что ключи и сертификат должны быть отдельно, несмотря на то, что формат «pfx» позволяет экспортировать закрытый ключ в составе сертификата.

Более того, если вы пытаетесь импортировать цепочку из сертификатов, то первым обязательно должен быть записан сертификат устройства, а потом все остальные (например, промежуточные CA).

При стандартном экспорте в pem, сначала в файле идут сертификаты CA и только в конце сертификат устройства.

Для работы импорта, файлы сертификата на устройстве необходимо поместить в папку security на flash. Эта папка по умолчанию отсутствует её нужно создавать.

Представляем вашему вниманию пошаговый алгоритм:

1. Сгенерировать сертификат на внешнем CA.

2. Экспортировать отдельно сертификат или цепочку и закрытый ключ.

3. Если это цепочка — открыть файл сертификата блокнотом и перенести последний блок (сертификат устройства) в начало файла, сохранить.

4. На коммутаторе создать папку mkdir flash:/security

5.Поместить в папку файл сертификата и ключ tftp 192.168.0.1 chain-servercert.pem /security/chain-servercert.pem

После этого, согласно инструкции, создать политику и выполнить импорт.system-view

[HUAWEI] ssl policy http_server

[HUAWEI-ssl-policy-http_server] certificate load pfx-cert servercert.pfx key-pair rsa key-file serverkey.pfx auth-code cipher 123456

# Load a PEM certificate chain for the SSL policy.system-view

[HUAWEI] ssl policy http_server

[HUAWEI-ssl-policy-http_server] certificate load pem-chain chain-servercert.pem key-pair rsa key-file chain-servercertkey.pem auth-code cipher 123456Для применения политики необходимо перезапустить https сервер, но отдельно он не перезапускается. Поэтому необходимо перезапустить весь web сервис.

http server disable

http server enableВ итоге экспорт прошёл успешно, и web-интерфейс использует достоверный сертификат.

Подводим итоги

В качестве итогов — несколько цифр и выводов:

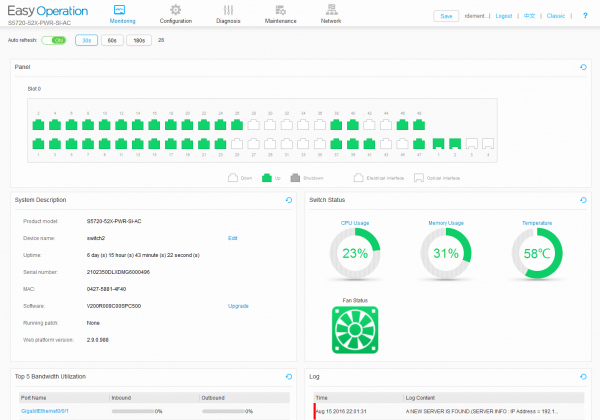

- Загрузка CPU коммутатора даже на холостом ходу порядка 20%, и периодами возрастает до 30%. Влияния на трафик не замечено.

CPU utilization for five seconds: 25%: one minute: 25%: five minutes: 24%

TaskName CPU Runtime(CPU Tick High/Tick Low) Task Explanation

VIDL 75% 2/187119ff DOPRA IDLE

OS 12% 0/55d4a7fe Operation System

POE 4% 0/204e4380 POE Power Over Ethernet

- При миграции виртуальных машин между подключенными ESX, загрузка на интерфейсе составила 804Мбит/с и 999Мбит/с, без потери пакетов. Input peak rate 804556024 bits/sec, Record time: 2016-08-15 15:09:17

Output peak rate 999957528 bits/sec, Record time: 2016-08-12 12:20:09

- Один из телефонов наотрез отказался подключаться на скорсти 1000Мбит/с, только на 100Мбит/с. Настройки AUTO, с обоих сторон. Прямое подключение к коммутатору 1м патч-кордом, смена порта коммутатора не помогли. При этом к Cisco 2960 телефон подключался на 1G стабильно. Это один из 20 аналогичных телефонов. Вопрос так и не был решен.

- Очень скромный web интерфейс, доступны самые базовые функции.

P.S. До встречи в следующих выпусках, господа Инженеры!

Источник: www.pvsm.ru

Обзор коммутатора S5720-50X-EI-46S-AC от Huawei

Сетевое оборудование от компании huawei — заслуженный лидер продаж на отечественном рынке. И в этом нет ничего удивительного, потому как оборудование именно этого производителя славится своей выносливостью, безотказностью и адекватной ценой.

Рабочей лошадкой для любой компании, работающей в сфере оказания сетевых услуг, можно считать коммутатор. Наряду с серверами и маршрутизаторами коммутатор можно считать самым востребованным сетевым оборудованием.

Среди бесконечного разнообразия моделей и производителей сетевого оборудования стоит обратить особое внимание на новинки от huawei. Представляем корпоративное гигабитное оборудование популярной серии s5700.

Чем привлекательна эта модель?

s5720-50x-ei-46s-ac был разработан как оборудование для многосервисного агрегирования и обеспечения высокоскоростного доступа. Платформа маршрутизации vrp, отвечающая за бесперебойную коммутацию, универсальна, а ge порты обеспечивают молниеносную передачу информации на скорости до десяти гигабит в секунду в коммутирующие узлы. Практически любые сценарии сетей возможны с использованием этого высокоэффективного оборудования. К примеру, в кампусной сети свитч s5700 применяется как коммутационное оборудование агрегации, как гигабитный — в ЦОДах, а как настольный — при необходимости обеспечения доступа к терминалам.

Если более детально углубиться в технические данные оборудования, то следует отметить, что коммутатор снабжен сорока шестью base-x sfp портами и четырьмя 10g sfp+. Питание возможно как от постоянного, так и переменного тока.

Конечно же, производитель учел жесткие требования пользователей к экономии потребления электроэнергии и использовал самые передовые энергосберегающие технологии. Коммутационная емкость оборудования равна пятьсот девяносто восемь гигабит в секунду, а быстрота переадресации — сто двадцать девять Мппс.

Объем dram равен двум гигабайтам, а флэш-память «удерживает» триста сорок мегабайт. Коммутатор работает в качестве svf-клиента. Оборудование уже готово к бесперебойному функционированию и не нуждается в дополнительных настройках. ПО и обновления к нему загружаются автоматически, что очень удобно для любого пользователя. Кроме того, любые настройки также подгружаются практически парой кликов.

Отдельно стоит сказать о безопасности, потому как в наши дни ее обеспечением озабочен любой адекватный пользователь, не говоря уже о руководителях серьезных предприятий. Итак, s5720-50x-ei-46s-ac обеспечивает изоляцию портов и их защиту, имеет фиксированный mac-адрес. Оборудование имеет защиту cpu, а также пароль, подразумевает иерархическое управление всеми подключенными клиентами с возможностью объединять их в группы. Кроме того, коммутатор снабжен dhcp-сервером и ретранслятором. Число распознаваемых mac-адресов ограничено.

Технические характеристики:

Источник: netstore.su

- Загрузка CPU коммутатора даже на холостом ходу порядка 20%, и периодами возрастает до 30%. Влияния на трафик не замечено.