Примечания: Для получения подробной информации об оборудовании посетите официальный сайт Huawei или Taobao.

1. Второй этаж

Трехслойная серия Huawei S5352C-EI

Обычно операторы покупают трехуровневое оборудование в качестве второго уровня, потому что производительность лучше

Не говорите, что вы воспользовались ошибкой

2. Трехуровневое сетевое оборудование.

Серверы, такие как серверы ATAE (тяжелые), обычно размещаются под шкафом, а на нем размещается сетевое оборудование, такое как маршрутизаторы и коммутаторы (легкие), оборудованные маршрутизаторами Huawei AR1220C AR1220s Малые и средние предприятия

Маршрутизатор SRG является коммерческим

2. Брандмауэр

Межсетевой экран USG для предприятий

Оператор E1000E-N3 / N5

Два: как работает брандмауэр

2.1 Рабочий режим межсетевого экрана

- Режим маршрутизации

Когда брандмауэр находится посередине внутренней и внешней сетей, необходимо назначить разные сегменты адреса внутренней сети, внешней сети и DMZ брандмауэра. В настоящее время брандмауэр является сначала маршрутизатором, а другие функции брандмауэра предоставляются позже.

Межсетевые экраны. Основные функции. Схемы применения. Примеры (Степанов Евгений)

- Прозрачный режим

Когда межсетевой экран Huawei подключен к внешней стороне через второй уровень, межсетевой экран находится в прозрачном режиме.

Эквивалент двухуровневому коммутатору, прозрачный режим может отслеживать данные, эквивалент охранника, проверять трафик

Как в режиме интерфейса маршрутизации, так и в прозрачном режиме межсетевой экран находится в гибридном режиме.

В настоящее время он используется только в специальных приложениях двойного горячего резервирования в прозрачном режиме. Никакой другой среды

2.2 Разделение зоны безопасности межсетевого экрана Huawei

По умолчанию интерфейс находится в зоне доверия.

Основной пользователь подключается к внутренней сети компании, приоритет 85, уровень безопасности выше

Внешняя сеть, приоритет 5, низкий уровень безопасности

Демилитаризованная зона — это военный термин. Это зона между военной и общественной зоной. Она имеет приоритет 50 и уровень безопасности.

Обычно определяют сам брандмауэр, приоритет 100 — самый высокий

В дополнение к пересылаемому трафику межсетевой экран также имеет собственный отправляющий и получающий трафик, такой как контрольный трафик и протоколы динамической маршрутизации.Эти пакеты обычно отправляются из локальной зоны.

- Другие области (настраиваемые области)

Области, определяемые пользователем, по умолчанию — до 16 областей, по умолчанию нет приоритета, поэтому вам нужно настроить приоритет самостоятельно

Если трафик течет из области с высоким приоритетом в область с низким приоритетом, нет необходимости устанавливать правила и политики. Если вы хотите разрешить трафику отправлять информацию из приоритетной области в область с высоким приоритетом, вам необходимо настроить правила и политики.

1. Cisco ASA Administrator. Что такое межсетевой экран?

По умолчанию брандмауэр Huawei отклоняет трафик между любыми областями по умолчанию из-за приоритета. Если вам нужно освободить указанный трафик, администратор должен установить политику

По соображениям безопасности внешний сетевой порт брандмауэра не может быть опрошен.

2.3 Входящий и исходящий брандмауэр

Данные передаются от низкого уровня к высокому, например, от зоны недоверия (5) к доверию (85)

Данные передаются от высокого уровня к низкому, например, от зоны DMZ (50) к ненадежной (5)

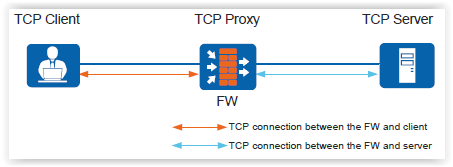

2.4 Информация о состоянии

Традиционные межсетевые экраны основаны на 5 кортежах: исходный IP-адрес, целевой IP-адрес, протокол, номер порта, номер порта назначения.

Информация о состоянии сохраняется в таблице подключений

1. Клиент инициирует запрос к внешнему веб-серверу.

2. Брандмауэр проверяет политику безопасности, освобождает трафик и сохраняет информацию о состоянии сеанса.

3. Веб-сервер получает данные, отвечает клиенту, подтверждает и синхронизирует.

4. Межсетевой экран получает ответ от веб-сервера, и трафик соответствует таблице соединений, поэтому он пропускает проверку политики безопасности.

Поскольку первый пакет данных был успешно выпущен политикой безопасности, обратный трафик может быть выпущен непосредственно через сообщение о состоянии.

2.5 Политика безопасности

По умолчанию стратегия брандмауэра Huawei имеет следующие характеристики:

- Приоритет любых двух зон безопасности не может быть одинаковым.

- Пакеты между разными интерфейсами в этом домене пересылаются без фильтрации.

- Интерфейс не может пересылать пакеты до присоединения к домену

- По умолчанию для межсетевых экранов серии USG6600 не существует политики безопасности, то есть независимо от того, в какой области находится доступ к проекту, политика безопасности должна быть настроена, если только это не та же область для передачи пакетов.

В дополнение к традиционному пятикортежному брандмауэру, межсетевой экран нового поколения также добавляет приложения (программное обеспечение для идентификации), контент (данные идентификационных данных), время, пользователя, угрозу (идентификацию вирусов троянских коней) и местоположение для более глубокого обнаружения.

Три: метод управления устройством

3.1 Аутентификация AAA (Authentication Authorization Accounting)

- Сертификация

- Предоставить определенные разрешения

- Статистика авторизованных пользователей

3.2 Общие методы управления

- Самая безопасная консоль — это консоль

- Telnet обычно использует telnet

- веб-интерфейс обычно не может войти в систему, низкий уровень безопасности

- ssh

telnet режим управления и конфигурация

- Войдите в консоль

- Настроить интерфейс межсетевого экрана

- Включите телнет-функцию брандмауэра

- Настройте брандмауэр, чтобы разрешить удаленное управление

- Добавить интерфейс в зону безопасности

- Настроить политику безопасности

- Настроить методы аутентификации и пользователей

- Клиентский тест

Четыре: практическая работа

4.1 Первый тестовый телнет

Username:admin Password:[email protected] The password needs to be changed. Change now? [Y/N]: y Please enter old password: [email protected] Пожалуйста, введите новый пароль: потеряйтесь Please confirm new password: Info: Your password has been changed. Save the change to survive a reboot. ************************************************************************* * Copyright (C) 2014-2018 Huawei Technologies Co., Ltd. * * All rights reserved. * * Without the owner’s prior written consent, * * no decompiling or reverse-engineering shall be allowed. * ************************************************************************* system-view Enter system view, return user view with Ctrl+Z. [USG6000V1]sysname FW [FW]un in en Info: Saving log files. Info: Information center is disabled. [FW]int g 0/0/0 // Входим в интерфейс [FW-GigabitEthernet0/0/0]ip add 192.168.100.10 24 Настроить IP-адрес [FW-GigabitEthernet0/0/0]un sh Info: Interface GigabitEthernet0/0/0 is not shutdown. [FW-GigabitEthernet0/0/0]service-manage enable Настройте управление службами интерфейса в интерфейсе, включите его и разрешите службу Telnet [FW-GigabitEthernet0/0/0]service-manage telnet permit [FW-GigabitEthernet0/0/0]q [FW]telnet server enable Включить службу Telnet в глобальном режиме Warning: Telnet is not a secure protocol, and it is recommended to use Stelnet. [FW]firewall zone trust // Входим в зону доверия и добавляем интерфейс [FW-zone-trust]add int g 0/0/0 Error: The interface has been added to trust security zone. [FW-zone-trust]q [FW]security-policy Настроить политику безопасности [FW-policy-security]rule name allow_telnet Сделайте имя [FW-policy-security-rule-allow_telnet]source-zone trust Исходная зона — это доверие [FW-policy-security-rule-allow_telnet]destination-zone local Целевая зона является локальной, то есть внутренней зоной межсетевого экрана. [FW-policy-security-rule-allow_telnet]action permit Действие разрешено [FW-policy-security-rule-allow_telnet]quit [FW-policy-security]q [FW]user-interface vty 0 4 Войдите в режим аутентификации конфигурации пользователя [FW-ui-vty0-4]authentication-mode aaa Режим аутентификации — aaa Warning: The level of the user-interface(s) will be the default level of AAA use rs, please check whether it is correct. [FW-ui-vty0-4]protocol inbound telnet Разрешить telnet-сервису переходить с низкого уровня на высокий [FW-ui-vty0-4]q [FW]aaa Войдите в режим aaa [FW-aaa]manager-user demo [FW-aaa-manager-user-demo]password cipher [email protected] Info: You are advised to config on man-machine mode. [FW-aaa-manager-user-demo]service-type telnet Warning: The user access modes include Telnet or FTP, so security risks exist. [FW-aaa-manager-user-demo]level 3

4.2 ssh

4.3 Следующее тестирование сети

Источник: russianblogs.com

Как заблокировать определенные IP-адреса на маршрутизаторах Huawei

Некоторые потоковые службы будут работать более надежно, если вы заблокируете определенные IP-адреса на своем маршрутизаторе. Это руководство покажет вам как заблокировать определенные IP-адреса на маршрутизаторах Huawei, используя в качестве примера два адреса DNS-сервера Google (8.8.8.8 и 8.8.4.4).

Чтобы заблокировать определенные IP-адреса на маршрутизаторе Huawei, вам необходимо установить специальные правила маршрутизации. Эти правила гарантируют, что ваш сетевой трафик не будет проходить через указанные вами IP-адреса..

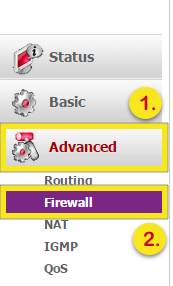

- На странице «Настройки маршрутизатора» перейдите к продвинутый и выберите Межсетевой экран. Некоторые другие роутеры показывают IP-фильтрация на вкладке «Дополнительно».

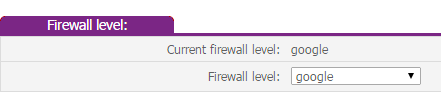

- Открой Уровень брандмауэра выпадающий список и выберите изготовленный на заказ. Назовите этот «гугл» и отправьте его. После выполнения этого шага вы должны увидеть что-то вроде этого:

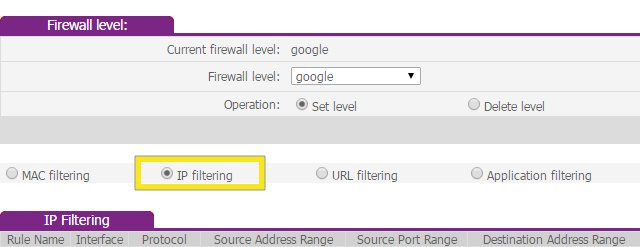

- Выберите уровень брандмауэра, который вы только что создали («Google»), затем выберите IP-фильтрация.

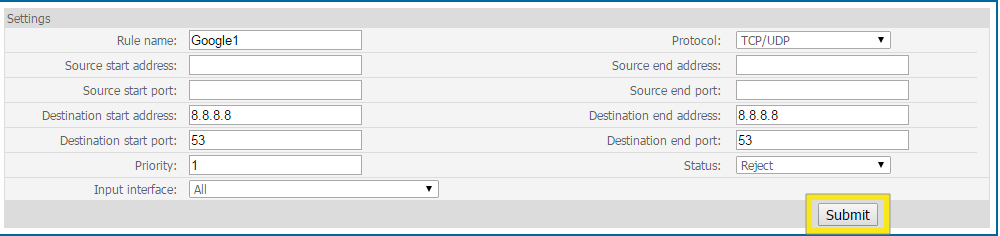

- Справа нажмите новый затем введите 8.8.8.8. щелчок Разместить.

- Повторите выше, но введите 8.8.4.4 вместо.

- В зависимости от того, какую потоковую службу вы хотите использовать, вам может потребоваться добавить еще несколько IP-адресов. Чтобы получить список конкретных IP-адресов, обратитесь в службу поддержки ExpressVPN..

- Если вы на Windows, Откройте свой Командная строка. Если вы на макинтош, Откройте свой Терминал.

- Введите ping 8.8.8.8 и ping 8.8.4.4 (и другие заблокированные вами IP-адреса)..

- Тесты ping должны завершиться неудачно (возвращаются такие ошибки, как «Timed Out» или «Destination Host Unreachable»). Если вы получили ответ, убедитесь, что вы выполнили шаги, описанные выше, правильно. Если проблема не устранена, перезагрузите маршрутизатор и повторите шаги.

Источник: leastwastefulcities.com

Huawei USG 6320. Первый взгляд цисковода

Всё циска, да циска со своим файерпавером. Но вот мы взяли на тест МСЭ от Huawei. Причём модный МСЭ, нового поколения. Посмотрели, пощупали, решили поделиться первыми впечатлениями. Сразу скажу, никаких нагрузочных тестирований мы не проводили, ознакомились только с функциональностью.

К нам в руки попала модель Huawei USG6320. (Не путать с Zywall USG кстати от Zyxel).

Это вторая после самой младшей модели (USG6310) в линейке USG6000 для малого и среднего бизнеса. Немного смущают истории успеха данного решения на сайте производителя:

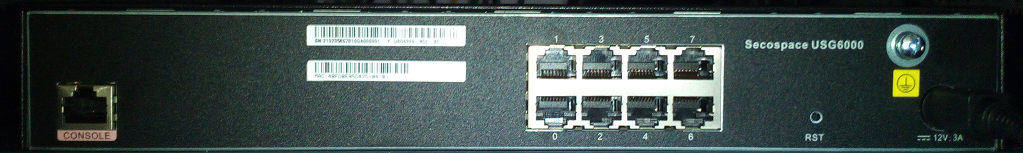

Фотка внешнего вида:

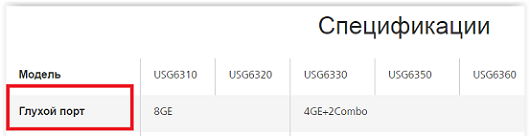

Снаружи 8 Гигабитных портов и консольный порт. Казалось бы, всё просто. Но весёлый сайт e.huawei.com опять предупреждает:

Так. Порты страдают глухотой? Серьёзно? Как это сказывается на передаче пакетов? Могут не услышать коллизии в среде?

Или будут проблемы со Spanning Tree, Listening State – «А? Чаво? BPDU пришла или нет? Повторите, не слышу!». Ну ладно, если что-то пойдёт не так, одолжу у бабушки слуховой аппарат.

Включаем устройство, подключаемся по консоли. После загрузки перед нами командная строка. Вместо conf t – system-view, вместо show – display. Ок, жить можно. Конечно, с незнакомой командной строкой возиться не пристало, хочется поскорее увидеть GUI.

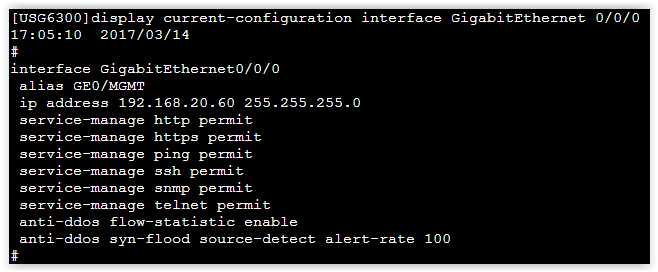

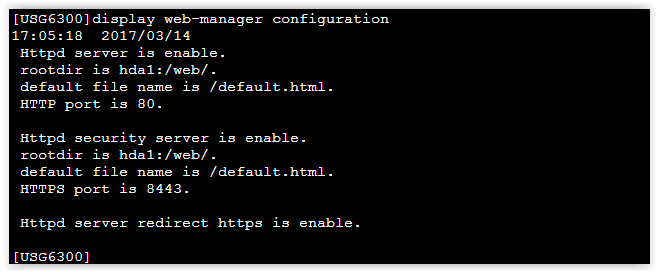

Поэтому настраиваем IP-адрес на интерфейсе, проверяем, что к интерфейсу можно подключаться и что web-службы запущены, и открываем браузер.

Команды для проверки:

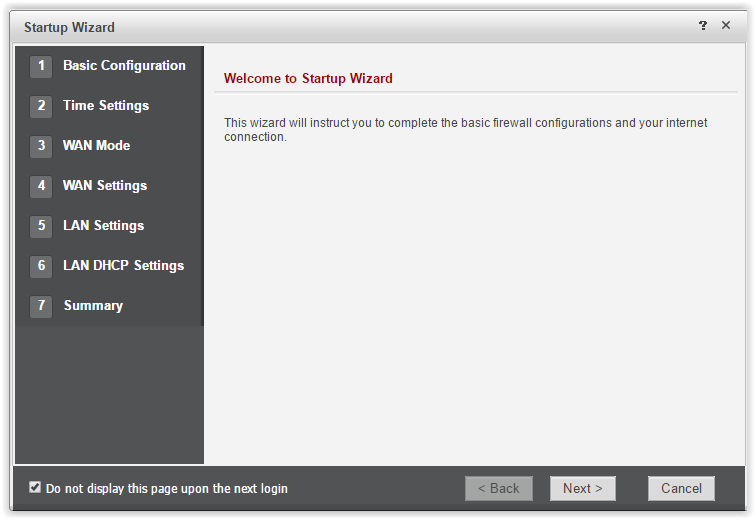

Web-интерфейс сразу же любезно предлагает пройти простенький Wizard, для задания начальных параметров экрана: IP-адреса внешнего и внутреннего интерфейса, подключение к провайдеру, DHCP для локальной сети и т.д.

Startup Wizard:

Не забываем поставить галку «Do not display this page upon the next login», иначе Huawei будет любезно предлагать Startup Wizard после каждого подключения к Web-интерфейсу.

Кстати, как выяснилось, если несколько раз неверно ввести логин/пароль при подключении к устройству (web, ssh, telnet), Huawei обижается минут на 10 и перестаёт с тобой общаться (картинка застенчивого китайца). Честно сказать, сходу найти, как это поведение отключается, у меня не получилось. Ну ладно, может просто сказывается глухота портов.

Обзор графического интерфейса и возможностей устройства

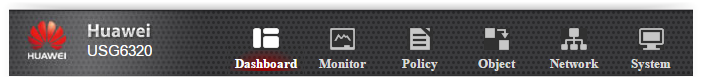

Шутки в сторону, ближе к делу. Сразу отмечу: Web-интерфейс логичный и интуитивно понятный. Работает всё очень быстро, особенно, если сравнивать с тяжеловесным Cisco FMC.

Вверху расположены шесть вкладок: Dashboard, Monitor, Policy, Object, Network, System

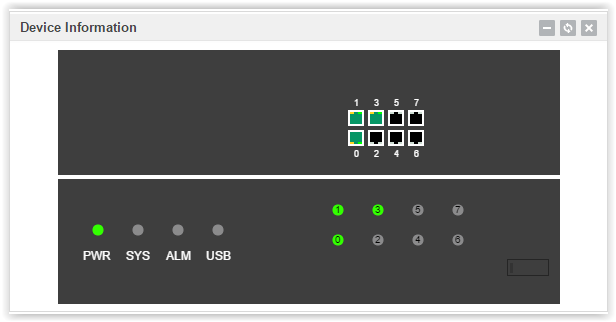

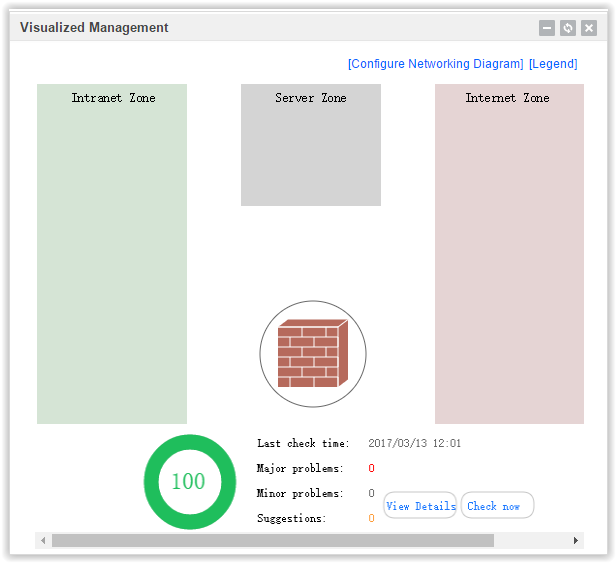

Вкладка Dashboard. Тут всё понятно. Некоторая инфографика, информация об устройстве, лицензиях, Syslog-сообщения и т.д.

Cкриншоты dashboard:

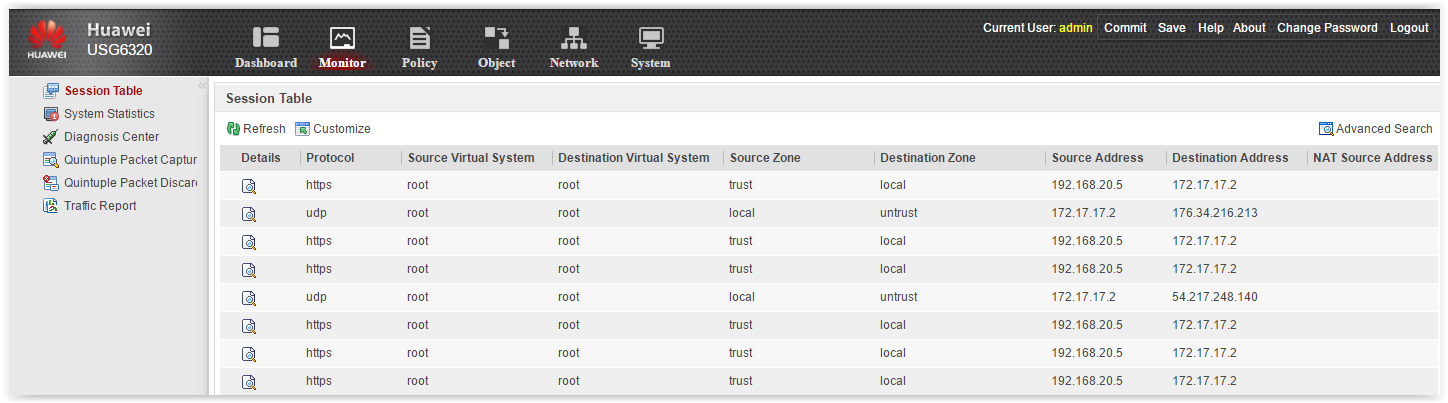

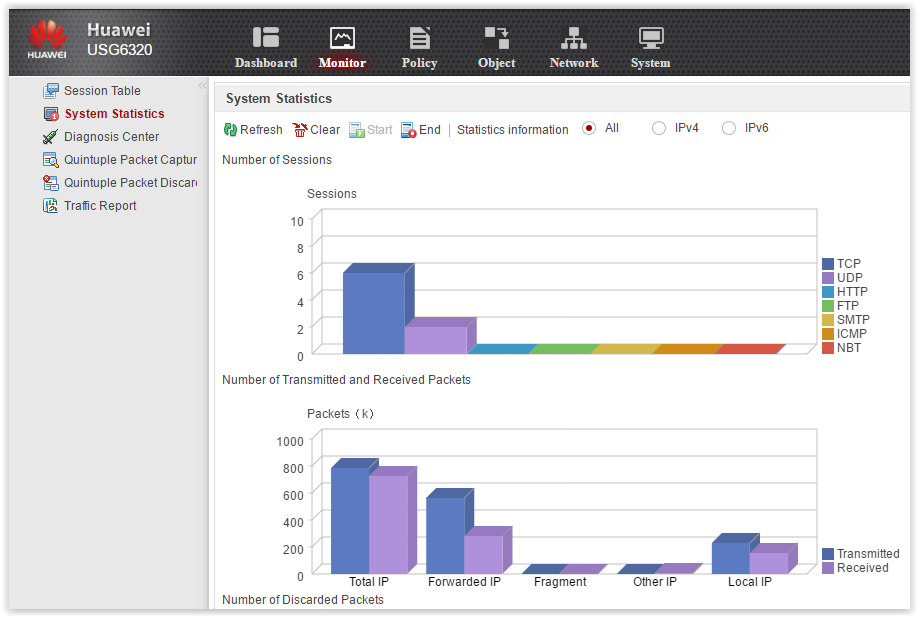

Вкладка Monitor. Здесь можно посмотреть информацию о текущих соединениях, некоторую статистику.

Cкриншоты Monitor:

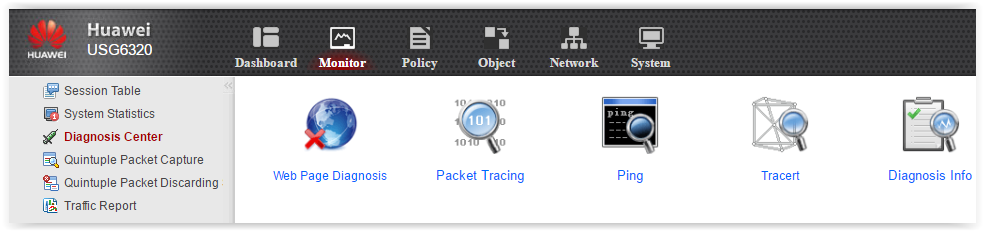

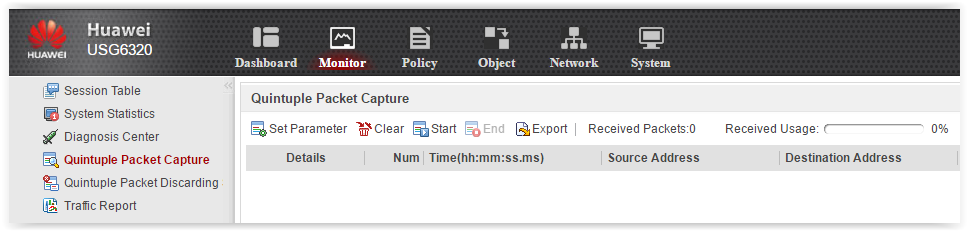

Тут же представлены некоторые инструменты диагностики. Приятно, что есть

Packet tracing:

Packet capture:

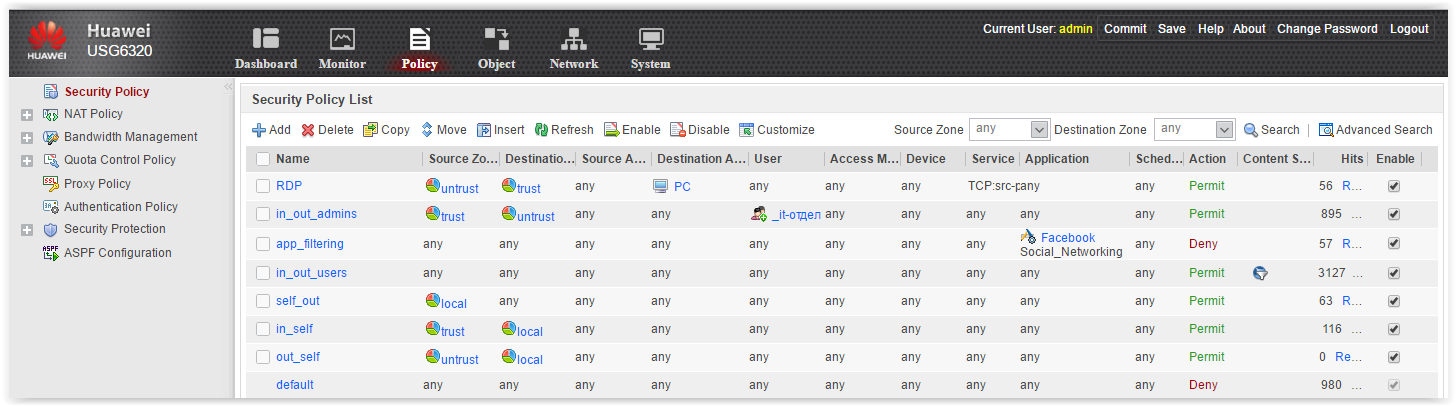

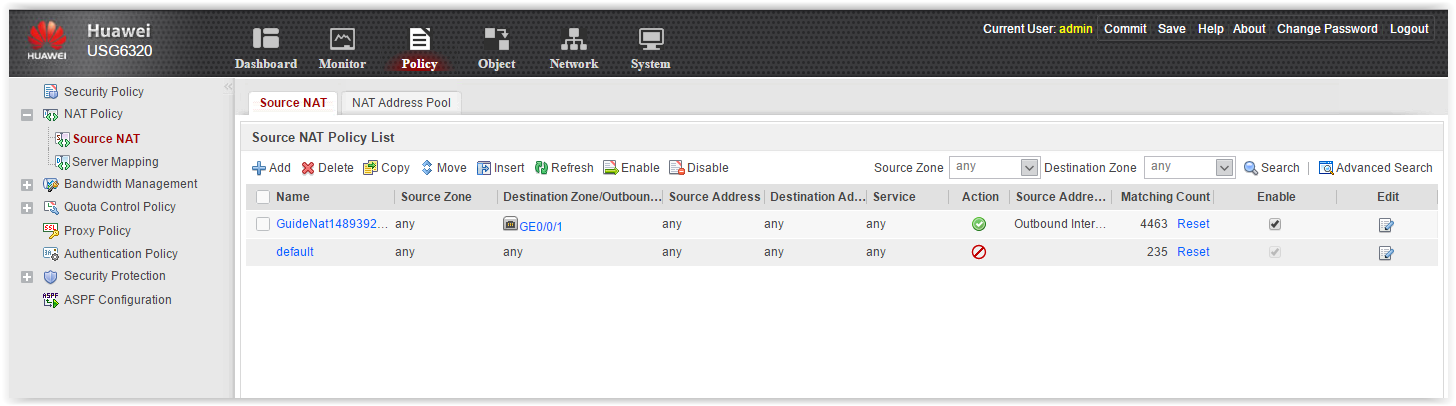

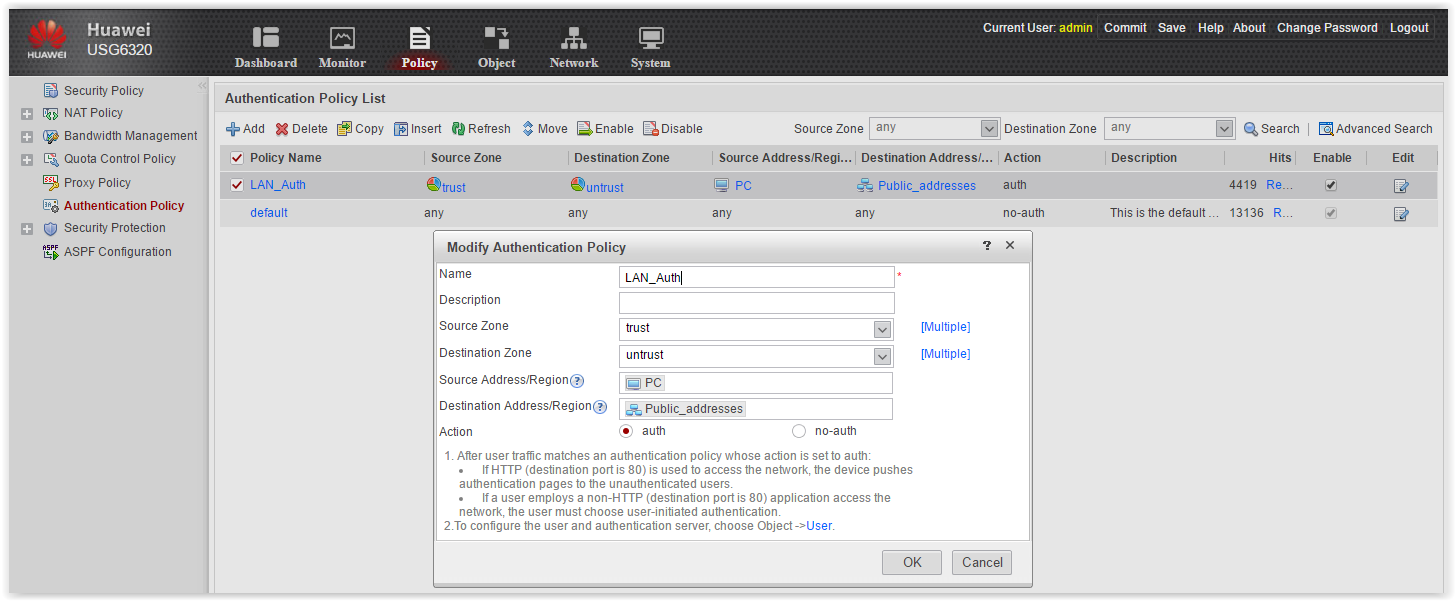

Вкладка Policy. Самая главная вкладка. Здесь консолидируются все политики управления трафиком:

-

Security Policy — большой список доступа.

Классическое отображение в табличном виде:

Нюанс. Нет возможности настроить Destination NAT. А это бывает иногда полезно. Например, когда по какой-то причине на сервисе намертво «зашит» адрес внешнего ресурса, а этот самый внешний ресурс переезжает на другой IP-адрес. Сталкивались, такое бывает. Ну это мелочи…

Auth Policy:

Вкладка Objects. Здесь настраивается всё, что впоследствии применяется в политиках (на вкладке Policy). В частности, всё, что относится к Content Security. Например:

Источник: cbs.ru