Сканеры отпечатков пальцев являются хорошей линией защиты от хакеров, но отнюдь не непроницаемы. В ответ на появление устройств, поддерживающих сканеры отпечатков пальцев, хакеры совершенствуют свои методы взлома.

Вот несколько способов, которыми хакеры могут взломать сканер отпечатков пальцев.

1. Использование Masterprints

Так же, как у физических замков есть мастер-ключи, которые могут разблокировать что угодно, у сканеров отпечатков пальцев есть так называемые «отпечатки пальцев». Это отпечатки пальцев, выполненные на заказ, которые содержат все стандартные функции, которые есть у всех на пальцах.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Хакеры могут использовать мастер-отпечатки для проникновения на устройства, использующие сканирование по подпарам. В то время как правильные сканеры будут блокировать мастер-отпечаток, менее мощный сканер, обнаруженный в мобильном телефоне, может быть не столь строгим с его проверками. Таким образом, мастер-отпечаток является эффективным способом для хакера получить доступ к устройствам, которые не бдительны при сканировании.

КАК ЛЕГКО РАЗБЛОКИРОВАТЬ ЛЮБОЙ СМАРТФОН? Взлом отпечатка!

Как избежать этой атаки

Лучший способ избежать такого рода атак — использовать сканер отпечатков пальцев, который не экономит на сканировании. Masterprints используют менее точные сканеры, которые выполняют «достаточно хорошее» сканирование для подтверждения личности.

Прежде чем доверять сканеру отпечатков пальцев, поработайте над ним. В идеале вам нужна статистика FAR. Процент FAR — это вероятность того, что неутвержденные отпечатки пальцев получат доступ к системе. Чем ниже этот процент, тем больше вероятность, что ваш сканер отклонит мастер-отпечаток.

2. Сбор незащищенных изображений

Если хакер захватывает ваше изображение отпечатка пальца, он держит ключ к проникновению в ваши сканеры. Люди могут изменить пароль, но отпечаток пальца остается неизменным на всю жизнь. Это постоянство делает их ценным инструментом для хакеров, которые хотят пройти мимо сканера отпечатков пальцев.

Если вы не очень известный или влиятельный, вряд ли хакер запылит все, к чему вы прикоснулись, чтобы получить отпечатки. Скорее всего, хакер нацелится на ваши устройства или сканеры в надежде, что он содержит ваши необработанные данные отпечатков пальцев.

Чтобы сканер мог вас идентифицировать, ему нужно базовое изображение вашего отпечатка пальца. Во время настройки вы предоставляете отпечаток на сканер, и он сохраняет его изображение в своей памяти. Затем он вызывает это изображение каждый раз, когда вы используете сканер, чтобы убедиться, что отсканированный палец совпадает с тем, который вы указали во время настройки.

К сожалению, некоторые устройства или сканеры сохраняют это изображение без шифрования. Если хакер получает доступ к хранилищу, он может легко захватить изображение и собрать данные вашего отпечатка пальца.

Как избежать этой атаки

Чтобы избежать атак такого рода, необходимо учитывать безопасность используемого вами устройства. Хорошо сделанный сканер отпечатков пальцев должен зашифровать файл изображения, чтобы любопытные глаза не могли получить ваши биометрические данные.

Дважды проверьте сканер отпечатков пальцев, чтобы убедиться, что он правильно хранит изображения отпечатков пальцев. Если вы обнаружите, что ваше устройство не решает безопасно сохранить изображение отпечатка пальца, вам следует немедленно прекратить его использование. Вам также следует изучить возможность удаления файла изображения, чтобы хакеры не могли скопировать его для себя.

3. Использование поддельных отпечатков пальцев

Если хакер не может получить незащищенное изображение, он может вместо этого создать отпечаток пальца. Этот трюк включает в себя получение отпечатков цели и воссоздание их, чтобы обойти сканер.

Вероятно, вы не увидите, как хакеры будут преследовать представителей общественности этим методом, но стоит иметь в виду, что вы занимаетесь управленческой или правительственной должностью. Несколько лет назад The Guardian сообщила о том, как хакеру удалось воссоздать отпечаток пальца министра обороны Германии!

Существует множество способов, которыми хакер может превратить собранный отпечаток пальца в физическое развлечение. Они могут создать восковую или деревянную копию руки или распечатать ее на специальной бумаге и серебряных проводящих чернилах и использовать ее на сканере.

Как избежать этой атаки

К сожалению, это одна атака, которую вы не можете избежать напрямую. Если хакер намеревается взломать ваш сканер отпечатков пальцев, и им удастся завладеть вашим отпечатком пальца, вы ничего не сможете сделать, чтобы помешать им сделать его модель.

Ключ к победе над этой атакой заключается в том, чтобы в первую очередь остановить получение отпечатков пальцев. Мы не рекомендуем вам все время носить перчатки как преступник, но хорошо знать, что ваши отпечатки пальцев могут попасть в глаза общественности. Мы видели много утечек конфиденциальной информации из базы данных.

560 миллионов старых паролей просочились в онлайн

560 миллионов старых паролей просочились в онлайн

Возможно, пришло время снова сменить ваши пароли. Потому что огромная база данных с 560 миллионами учетных данных была найдена в сети, ожидая, когда ее обнаружат новые люди.

Прочитайте больше

в последнее время, так что стоит задуматься.

Удостоверьтесь, что вы предоставляете свои данные отпечатков пальцев только доверенным устройствам и службам. Если менее звездная служба страдает от взлома базы данных, и они не зашифровали свои изображения отпечатков пальцев, это позволило бы хакерам связать ваше имя с вашим отпечатком и поставить под угрозу ваши сканеры.

4. Использование уязвимостей программного обеспечения

Некоторые менеджеры паролей используют сканирование отпечатков пальцев для идентификации пользователя. Хотя это удобно для защиты ваших паролей, их эффективность зависит от того, насколько безопасна программа управления паролями. Если программа имеет неэффективную защиту от атак, хакеры могут использовать ее для обхода сканирования отпечатков пальцев.

Эта проблема похожа на повышение безопасности аэропорта. Они могут разместить металлоискатели, охранники и системы видеонаблюдения по всему фронту аэропорта. Однако, если есть давно забытая задняя дверь, куда люди могут проникнуть, вся эта дополнительная безопасность будет даром!

Недавно Gizmodo сообщил о недостатке устройств Lenovo, в котором у менеджера паролей, активированного по отпечатку пальца, был жестко запрограммированный пароль. Если хакер хочет получить доступ к диспетчеру паролей, он может обойти сканер отпечатков пальцев, используя жестко запрограммированный пароль, что делает сканер бесполезным!

Как избежать этой атаки

Как правило, лучший способ избежать такого рода атак состоит в том, чтобы покупать хорошо принятые и популярные продукты. Несмотря на это, Lenovo — это популярное имя, и они тоже пострадали от нападения.

Таким образом, даже если вы используете только оборудование, изготовленное известными брендами, крайне важно постоянно обновлять программное обеспечение для обеспечения безопасности, чтобы устранить любые проблемы, обнаруженные впоследствии.

5. Повторное использование остаточных отпечатков пальцев

Иногда хакеру не нужно выполнять какие-либо передовые методы, чтобы получить ваши отпечатки пальцев. Иногда они используют остатки, оставшиеся от предыдущего сканирования отпечатков пальцев, чтобы обойти защиту.

Вы оставляете отпечатки пальцев на объектах по мере их использования, и ваш сканер отпечатков пальцев не является исключением. Любые отпечатки, снятые со сканера, почти гарантированно будут теми же, что открывают его. Это как забыть ключ в замке после того, как вы открыли дверь.

Даже в этом случае хакеру может не понадобиться копировать отпечатки со сканера. Смартфоны обнаруживают отпечатки пальцев, излучая свет на палец, а затем записывают, как свет отражается от датчиков. Threatpost сообщил о том, как хакеры могут обмануть этот метод сканирования, чтобы получить остаточный отпечаток пальца.

Исследователь Ян Ю обманул сканер отпечатков пальцев смартфона, чтобы принять сканирование отпечатков пальцев путем размещения непрозрачной отражающей поверхности над сканером. Отражающая поверхность обманула сканер, заставив поверить, что оставшийся отпечаток был настоящим пальцем и дал ему доступ.

Как избежать этой атаки

Этот прост; протрите сканеры отпечатков пальцев! На сканере, естественно, есть отпечатки пальцев, поэтому очень важно, чтобы на нем не было отпечатков. Это не позволит хакерам использовать ваш сканер против вас.

Храните свои учетные данные в безопасности

Хотя сканеры отпечатков пальцев являются полезным инструментом, они далеко не непроницаемы! Если вы используете сканер отпечатков пальцев, обязательно выполняйте безопасные действия с ним. Ваш отпечаток пальца является ключом ко всем сканерам, которые вы используете, поэтому будьте очень осторожны с вашими биометрическими данными.

Хотите знать, когда кто-то пытается получить доступ к вашему телефону Android? Почему бы не попробовать приложение, которое записывает попытки разблокировки

3 лучших приложения для ловли шпионов, которые пытаются разблокировать ваш телефон

3 лучших приложения для ловли шпионов, которые пытаются разблокировать ваш телефон

Эти приложения для Android делают снимки, когда кто-то неправильно вводит ваш PIN-код. Поймай телефон, шпионы и воры с поличным!

Прочитайте больше

?

Кредит изображения: AndreyPopov / Depositphotos

5 лучших сайтов для безопасного Android APK Загрузки

Источник: okdk.ru

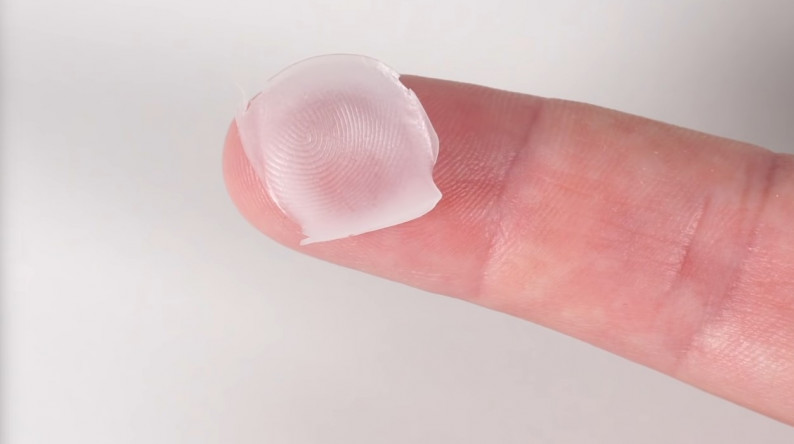

Как обмануть сканер отпечатка пальцев с помощью клея и принтера

Как можно взломать сканер отпечатка пальцев, показали специалисты по кибербезопасности. Можно, например, сфотографировать отпечаток вашего большого или указательного пальца, в зависимости от того, какой палец использовался при настройке блокировки. Затем фото печатается на лазерном принтере на специальном материале — ацетатном пленочном листе.

Так изображение получится не плоским, а объемным. Наконец, далее спецы делают слепок отпечатка при помощи клея ПВА. Как только отпечаток загустеет, можно взламывать смартфон.

В ролике у авторов получилось обмануть такие системы как MacBook Pro, iPad, аппаратный кошелек, смартфон и другую технику. Предполагается, что лучше всего использовать двухфакторную аутентификацию.

Читайте еще: Как подключить контроллер от PS5 к Android-смартфону? Простая инструкция

Обложка, источник: Фокус

Источник: blog.eldorado.ru

Можно ли взломать Touch ID и войти в ваш телефон?

Теперь разблокировать смартфон или планшет, открыть двери, снять деньги в банкомате, совершить оплату в супермаркете или завести машину можно буквально по щелчку пальцев, а точнее по касанию. Действительно ли метод идентификации по отпечатку пальца безопасен? Можно ли подделать эти данные? Специалисты Центра цифровой экспертизы Роскачества рассказывают об особенностях работы системы.

Биометрическая защита устройств

Функция входа в устройство при помощи сканирования отпечатка пальца начала применяться в ноутбуках и планшетах еще в начале нулевых. А в 2013 году Apple представила технологию Touch ID, предложив миру сканер отпечатков пальцев уже для смартфонов.

Да, действительно, биометрическая защита надежно блокирует многие устройства. Для «узнавания» владельца система использует какое-либо из его личностных свойств: отпечаток пальца (Touch ID), лицо (Face ID), сетчатку глаза (Eye ID), голос (Voice ID) и даже походку. Ведь биометрические данные уникальны и связаны с определенным человеком. Одинаковых отпечатков пальцев не бывает даже у близнецов.

Кажется, что универсальный пароль найден. Однако не всегда, когда речь идет об удобстве в вопросах безопасности, стоит расслабляться.

Перефразируя известную поговорку, скажем, что и на технологию бывает проруха. Вероятность коэффициента ложного пропуска и коэффициента ложного отказа в случае с биометрией реальна. В первом случае чьи-то биометрические данные могут оказаться очень похожими на ваши. Во втором – система может просто «не узнать» владельца данных.

| Отпечаток пальца | 0,001 | 0,6 |

| Распознавание лица 2D | 0,1 | 2,5 |

| Распознавание лица 3D | 0,0005 | 0,1 |

| Радужная оболочка глаза | 0,00001 | 0,016 |

| Сетчатка глаза | 0,0001 | 0,4 |

| Рисунок вен | 0,0008 | 0,01 |

Биометрия от «А» до «Я» полное руководство биометрической идентификации и аутентификации. // Блог компании «ИНТЕМС» 1

Как работает Touch ID

В действительности смартфон распознает не сам палец, а цифровой код с датчика. Рисунок отпечатка пальца переводится в определенную последовательность цифр и хранится в памяти устройства. Доступ в него разрешен, если цифровые образы совпали. Получается, достаточно добыть код, чтобы проникнуть в телефон под именем владельца.

На заре появления технологии были известны случаи срабатывания системы на «муляж». Какие только методы не изобретали злоумышленники: и желатиновый палец, и слепки со стакана, и даже отпечаток пальца… мертвого владельца!

Кстати, полиция часто пользуется этим способом для разблокировки айфонов погибших террористов или наркоманов для выхода на след дилеров.

Но технологии развиваются, качество датчиков совершенствуется. Примитивные методы обмана остаются в прошлом или демонстрируются в кино.

Так можно ли обмануть Touch ID?

Обмануть сканер с помощью копии или цифрового сканирования отпечатка пальцев все-таки можно. Например, с этим уже успешно справляется нейросеть DeepMasterPrints. С помощью нее были созданы искусственные отпечатки для обхода биометрических блокировок.

Обычный пароль поменять можно, а биометрию – нет. Поэтому если кто-то поставил цель, то подделать палец вполне сможет.

Перед использованием Touch ID создайте резервный пароль. Он понадобится вам для разблокировки в случае:

- перезагрузки устройства;

- добавления еще одного отпечатка пальца;

- исчерпания лимитов войти по отпечатку;

- если устройство оставалось заблокированным более 48 часов.

Дактилоскопический метод аутентификации по-прежнему остается устойчивым к взлому. Однако, используя разные приемы, его можно обмануть. Тем не менее мы не уверены, что мошенники будут вкладывать бюджет целого региона, чтобы проникнуть к кому-то в устройство. Они всегда идут по пути наименьшего сопротивления.

Следите за новостями, подписывайтесь на рассылку.

При цитировании данного материала активная ссылка на источник обязательна.

Источник: rskrf.ru