SGX может использоваться для незаметного сокрытия вредоносной программы под видом легитимного приложения.

Разработанная компанией Intel технология Software Guard Extensions (SGX) для обеспечения безопасности программного кода сама по себе безопасной не является. Согласно новому исследованию специалистов Грацкого технологического университета (Австрия), SGX может использоваться для незаметного сокрытия вредоносной программы под видом легитимного приложения.

SGX представляет собой набор инструкций и функций процессора для создания безопасной закрытой зоны, в которой код может выполняться без проверки или вмешательства со стороны любого другого ПО, в том числе гипервизора и операционной системы. Технология используется для безопасной обработки финансовых транзакций, расшифровки антипиратской защиты лицензионных фильмов и пр.

Тем не менее, исследователям удалось взломать SGX с помощью давно известной техники – возвратно-ориентированного программирования (ROP). Возвратно-ориентированное программирование предполагает перезапись стека потока таким образом, чтобы приложение выполняло не свои обычные функции, а вредоносные.

Common BIOS Settings Explained

Этого можно добиться путем объединения частей хранящихся в памяти несвязанных инструкций с целью манипулирования операциями программного обеспечения. Это как взломать чужой автомобиль с помощью монтировки из его же багажника.

Злоумышленник может изменить в стеке адреса возврата, и после завершения рутинной операции код вернется не туда, где ему положено быть, а в небольшие секции другого кода. За этими секциями следует другая секция, а за ней еще одна, составляя своеобразное лоскутное одеяло из инструкций, указывающих программе выполнять действия, которые она выполнять не должна (например, модифицировать данные).

В своем докладе специалисты Грацкого технологического университета описали технику обхода различных технологий безопасности (в том числе ASLR) и выполнения произвольного кода, способного похищать информацию и осуществлять DoS-атаки с помощью SGX и ROP. Создаваемая SGX закрытая зона использует для связи с внешним миром установленное приложение. Разработанная исследователями техника позволяет закрытой зоне связываться с ОС под видом обычного процесса. В результате вредоносное ПО оказывается скрытым от глаз, но может делать в окружающей его среде все что угодно.

Пройдите по шифрованной тропе информационной безопасности – подпишитесь на наш ТГ-канал!

Источник: www.securitylab.ru

О доступе к скрытым установкам BIOS для управления вольтажом процессоров Intel

Производители компьютеров, в особенности OEM-версий (Dell, HP, Lenovo и другие), иногда скрывают от пользователя доступ к важным опциям BIOS, которые при неумелом использовании могут привести к проблемам.

Задумка хорошая, но в ряде случаев из-за этого не получается полноценно управлять вольтажом/частотой процессора.

Disable and Enable Secure Boot in BIOS | Lenovo Support Quick Tips

Например, при попытке управлять напряжением CPU с помощью программы intel-undervolt (подробнее в статье «Понижение напряжения на процессорах Intel Haswell и новее в Linux»), появляется ошибка Values do not equal, например:

CPU Voltage (0): Values do not equal

Integrated GPU Voltage (1): Values do not equal

CPU Cache Voltage (2): Values do not equal

Аналогичная ситуация возникает и в Windows при использовании программы Intel Extreme Tuning Utility (Intel XTU).

Пользователь не может управлять напряжением на процессоре/интегрированной графике, соответствующие ползунки в программе неактивны.

Почему не получается управлять напряжением процессора, хотя он поддерживается программой Intel XTU/intel-undervolt?

Проблема связана с тем, что в некоторых материнских платах на уровне BIOS заблокирована возможность управления напряжением процессора. Это делается для исключения возможности Intel SGX-атак.

Для отключения защиты, блокирующей управление напряжением процессора, нужно активировать соответствующий пункт BIOS, который часто скрыт от пользователя.

Например, на некоторых ноутбуках MSI доступ к соответствующему пункту BIOS требует проведения следующих действий:

- войти в BIOS обычным образом (нажать DEL при загрузке);

- включить скрытые опции BIOS одновременным нажатием Ctrl Right + Shift Right + Alt Left + F2;

- включить опции OverClocking Feature и XTU Interface;

- сохранить изменения и перезагрузить компьютер.

На некоторых компьютерах/ноутбуках доступ к скрытым установкам BIOS требует использования других комбинаций клавиш, например:

- MSI – правый Shift и Ctrl + левый Alt + F2;

- HP — обычный доступ в BIOS кнопкой F9, затем Ctrl + F10, после чего появляется доступ к Boot Manager, затем снова нажать кнопку F10. Это предоставит доступ ко вкладке Advanced:

- HP — войти в BIOS (F8, F9, F10 или Del), затем сделать быстрое нажатие на латинскую букву A, на ноутбуках – нажать Fn+Tab три раза;

- настольные компьютеры HP — выключить компьютер, подождать не менее 5 секунд, снова включить его, сразу же нажав кнопку ESC. Продолжать нажатие на ESC до тех пор, пока не появится меню BIOS, затем нажать F10;

- Lenovo — доступ в BIOS кнопкой F1, затем нажать латинскую букву A (или Fn+Tab три раза), после чего появляется доступ ко вкладке Advanced;

- AMI BIOS на материнских платах от разных производителей— доступ в BIOS кнопкой Del, F1, или Esc после включения компьютера, затем нажать Alt+F1 или Shift+F1 или Ctrl+F1.

Указанные комбинации клавиш работают не на всех компьютерах, но в некоторых случаях могут сработать. Кроме того, получение доступа к продвинутым опциям BIOS не всегда обеспечивает нужные возможности.

Иногда, для получения доступа к опции Intel XTU нужно откатиться на более раннюю версию BIOS, или использовать модифицированную «народными умельцами» версию. Ищущий обрящет…

Вам также может понравиться

Очистка и ускорение XUBUNTU для майнинга (и не только)

18 декабря, 2019

Использование виджета Conky для отображения полезной информации в Linux

12 декабря, 2020

Источник: www.cryptoprofi.info

Intel sgx control что это

Привет. Intel Software Guard Extensions Platform Software переводится как Программное обеспечение Intel Software Guard Extensions Platform, то есть это какая прога, но какая пока что непонятно. Вроде бы Intel Software Guard Extensions Platform Software это тоже самое что и Intel SGX. И вот читаю, что Intel SGX это какие-то инструкции, которые позволяют приложению создавать для своей работы изолированную и защищенную среду в памяти. И никакая левая прога не сможет получить доступ к этой среде, вот такая безопасность.

Вот еще читаю, что у одного чела прога Cyberlink Advisor (что-то связанное с видео) ему выдает ошибка, что мол в системе не хватает Intel SGX. То есть это не шутки и Intel SGX реально нужно для программ, и даже могут ошибки появляться, если не установлено Intel SGX?.

Ребята, вот вам картинка, думаю все понятно и без слов:

И еще информация:

Еще я узнал что в биосе может быть опция SGX Software controlled, это вроде как контроллер SGX, и его наверно можно включить или отключить.

Так, еще инфа — SGX нужно для просмотра оригинальных физических UHD дисков с защитой и шифрованием. Ребята, вот нашел картинку, если вы понимаете в английском то посмотрите, тут кажется есть полезная инфа:

Еще картинка с информацией, но тут тоже все на английском:

Так ребята, смотрите, это окно Программы и компонент из виндовс и я вижу что тут стоит прога Intel Software Guard Extensions Platform Software:

Значит какие у меня мысли? Эта прога нужна для работы Intel SGX, то есть каких-то инструкций, без которых некоторые проги могут выдавать ошибку, мол нет Intel SGX. Второе — я думаю что эту прогу нужно обязательно устанавливать, удалять не стоит, хоть это не драйвера. Вполне возможно что вы и не ставили эту прогу, ее поставила сама Windows при обновлении. На заметку — окно Программы и компоненты можно вызвать если зажать кнопки Win + R и написать туда команду appwiz.cpl и нажать ОК.

Так так.. но тут ребята я увидел вот эту картинку и это уже интересно:

Так получается что Intel Software Guard Extensions Platform Software это все таки драйвер или даже некое устройство? То есть это не просто ПО, а драйвер, а если драйвер то уже обязательно к установке…

Ну а вот это окно установки Intel Software Guard Extensions Platform Software и тут даже написано мол This platform may not be SGX-compatible:

Тут написано что эта платформа не может быть совместима с SGX. Вот еще интересная картинка, смотрите:

И что тут говорится? А пишется что ошибка установки, что мол платформа не поддерживает SGX и что попробуйте включить SGX в биосе. Но есть и второй пункт и в нем говорится что ваша операционка не поддерживает SGX. Так это получается.. что может быть такое что операционка не поддерживает SGX? Вот этого не знал конечно…

Вот еще картинка и снова на английском, тут написано что такое SGX:

Ребята, вот я еще нашел информацию о том что такое SGX и на этот раз уже на русском:

Ну вот ребята на этом и все, надеюсь что все что я тут написал, то хоть кому-то это было полезно =) Удачи вам и берегите себя!

Корпорация Intel опубликовала уведомление об изменении номеров спецификаций (S-spec) и нумерации MM (MM Number) процессоров шестого поколения, базирующихся на микроархитектуре Skylake. Оно затрагивает модели Core i7, Core i5, а также Xeon E3-1200 v5. В официальном документе говорится о незначительных изменениях в производственной конфигурации (minor manufacturing configuration), в результате которых владельцы новых процессоров получат возможность активации технологии Intel SGX. Документ содержит полный список моделей процессоров, которые будут обновлены.

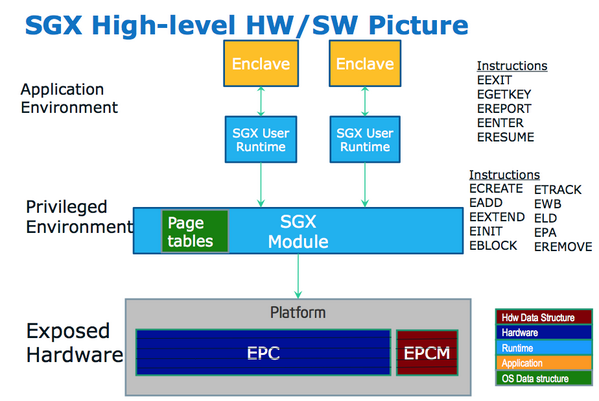

Список инструкций и схема взаимодействия Intel SGX

Технология Intel SGX (Software Guard Extensions) представляет собой новый набор процессорных инструкций, которые могут быть использованы соответствующим образом написанными приложениями для организации защищённых регионов кода и данных, в терминологии Intel именуемых «анклавами» (enclave). Сама компания называет такой подход «обратной песочницей» (inverse sandbox). Применение SGX позволяет разработчикам программного обеспечения наделять свои творения защитой от несанкционированного доступа или модификации даже в том случае, если вредоносное приложение работает на более высоком уровне привилегий. Конфиденциальность ценных данных может быть сохранена, в том числе и при наличии у атакующего физического доступа к атакуемой платформе. Более полное описание Intel SGX содержится на официальном веб-сайте Intel Developer Zone.

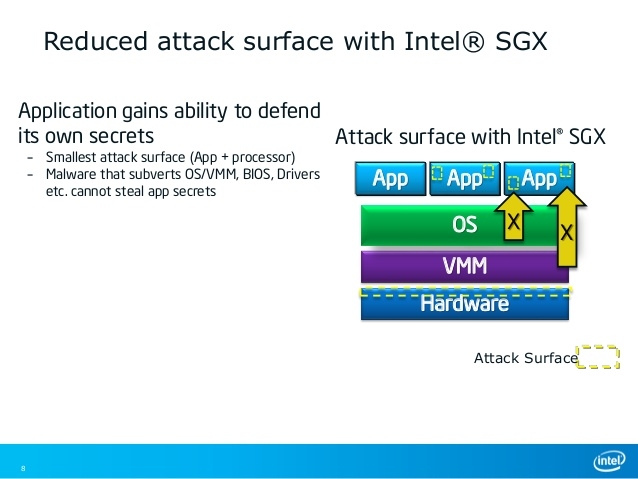

Использование SGX минимизирует количество уязвимых для атаки точек

Intel SGX явно не выглядит бесполезной технологией, но почему её поддержка в процессорах Skylake не была активирована ранее? Согласно официальной документации, новые партии чипов не получат нового степпинга и ревизии (сохранится степпинг 3 и ревизия R0), а также изменений в сигнатуре CPUID (0x506E3). Никаких изменений не претерпит упаковка чипа и сам кристалл.

Intel специально упоминает о том, что новые процессоры и платформы на их основе не нуждаются в повторном прохождении квалификационного тестирования. Можно было бы сделать вывод, что корни проблемы носят исключительно программный характер, но никаких обновлений микрокода и выпуска соответствующих «заплаток» для BIOS также не ожидается. Следовательно, невозможность включения SGX в выпущенных ранее партиях Skylake имеет аппаратную или смешанную аппаратно-программную природу. Стоит ли торопиться с заменой процессора? Это зависит от того, планируете ли вы использовать преимущества Intel SGX в будущем.

Одной из функциональных новинок, появившихся в процессорах Intel Core шестого поколения (Skylake), стала технология Intel Software Guard Extensions (Intel SGX). Легко убедиться гуглением, что информации о ней в интернете не так много. Мы решили восполнить этот пробел, тем более что под рукой у нас оказалась статья одного из разработчиков этой технологии, Мэтью Хойкстра (Matthew Hoekstra); в ней он описывает цели, которые преследует Intel SGX. Приводим ее перевод.

Если говорить о сути, то Intel SGX – это набор новых инструкций процессора, которые могут использоваться приложениями для выделения приватных областей кода и данных. Создавая эту технологию, мы преследовали следующие цели.

Цель 1. Позволить разработчикам приложений защитить чувствительные данные от несанкционированного доступа или изменения со стороны зловредного ПО, запущенного с более высокими привилегиями.

Хотел бы выделить в этом пункте несколько принципиальных моментов. Первое, защита чувствительных данных подразумевает обеспечение и их конфиденциальности (предотвращение утечек), и целостности (защита от подделок). Второе, защищать необходимо не только данные, но и код (например, атакующий может легко получить доступ к данным, изменив или отключив авторизацию). Третье, данные должны быть защищены не только когда они хранятся в зашифрованном виде, но и во время рантайма, когда они не зашифрованы и активно используются для вычислений. Наконец, критически важно обеспечить защиту рантайма против вредоносного ПО, обошедшего систему контроля привилегий с целью получить более высокий уровень прав.

Цель 2. Позволить приложениям обеспечивать конфиденциальность и целостность чувствительных данных и кода, не вмешиваясь в работу системы контроля привилегий, не мешая ей планировать и контролировать ресурсы платформы.

Чувствительные данные и код должны быть защищены от вредоносного ПО запущенного с высоким уровнем прав, однако в то же время система контроля привилегий должна постоянно делать свою работу, мешать ей нельзя. Недопустимо, чтобы защищаемые приложения брали на себя или нарушали базовую функциональность системы, такую как планирование задач, управление устройствами и т.д. Операционные системы развивались много лет, чтобы хорошо выполнять эти задачи, и создавать параллельную им сущность было бы непрактично.

Цель 3. Позволить пользователям компьютерных устройств держать над ними контроль, в то же время предоставляя свободу устанавливать и удалять приложения и сервисы.

Работа доверенного приложения не должна требовать каких-то специфических конфигураций и не должна ограничивать контроль пользователя над его компьютером. Обычной практикой обеспечения защиты сегодня является жесткое ограничение набора приложений, которое может быть загружено на платформу. В игровые приставки, смартфоны и т.д. сейчас обычно встроена специализированная операционная система, которая накладывает различного рода ограничения на доступность и поведение приложений, дабы не допустить проблем с безопасностью.

Корпоративное использование устройств может налагать еще более строгие дополнительные ограничения (например, на подключения USB-накопителей). В принципе, в этих мерах нет ничего плохого, но они не должны быть обязательными для обеспечения конфиденциальности и целостности данных. Это условие становится еще более очевидным, если мы будем говорить о персональном ПК, где необходимость в доверенном окружении так же велика, как и потребность в персонализации.

Цель 4. Позволить платформе измерять доверенный код приложения и производить с помощью процессора подписанный аттестат, который включает в себя это измерение и прочие сертификаты, удостоверяющие, что код был корректно инициализирован в доверенной среде.

Разрешая пользователю контролировать ПО на платформе, мы порождаем проблему доверенной доставки приложений. Как кто-либо может быть уверен, что платформа обладает всеми необходимыми примитивами для поддержки доверенных вычислений, которые требуются приложению, или что установленное приложение не было подделано? Или, говоря другими словами, как приложение может доказать, что оно доверенное?

Чтобы определить, было ли приложение корректно загружено и инициализировано, можно сравнить подпись приложения (криптографический хэш его отпечатка памяти в заранее заданной точке исполнения) с ожидаемым значением, полученным из считающейся доверенной системы – это называется измерением приложения. Чтобы подтвердить свое происхождение, измерение подписано приватным ключом, известным только доверенной системе, которая производит измерение.

Отметим, что разработчики не могут полагаться на вычисления, делаемые программно системой; как говорилось ранее, ПО всегда можно виртуализировать или обмануть с помощью вредоносной программы, имеющей достаточный уровень привилегий. Таким образом, вычисление должно быть аппаратным и исполняться тем же компонентом, которое создает доверенную среду, загружает/инициализирует доверенное приложение и осуществляет вычисление чувствительных данных.

Цель 5. Позволить разработчикам создавать доверенные приложения с использованием известных им средств и процессов.

Первые 4 цели обеспечивают преимущества более закрытой среды путем уменьшения набора сущностей, которые должны быть доверенными, при этом платформы остаются открытыми а выбор пользователя – свободным. Однако из этого не следует, что процесс разработки ПО останется неизменным. Например, если выяснится, что разработчикам придется кардинально менять свои процессы или они будут вынуждены писать софт под проприетарный контроллер безопасности, продуктивность процесса значительно уменьшится.

Цель 6. Позволить производительности доверенных приложений увеличиваться с ростом производительности процессоров.

Эта цель вырастает из идеи минимализации влияния на существующий процесс разработки ПО. Одной из движущих сил этого процесса состоит в том, что разработчики пытаются получить максимум преимуществ от увеличивающейся производительности процессора. Было бы здорово, если бы доверенные приложения не имели проблем с производительностью по сравнению с прочими.

Цель 7. Позволить производителям ПО распространять и обновлять приложения, используя наиболее удобные для них способы.

Если предлагаемое решение требует, чтобы независимые создатели ПО тесно работали с производителями платформ с целью предустановить их приложения в момент производства платформы или же обновления ПО могут быть установлены только вместе с обновлением системы, это также будет помехой созданию инновационных продуктов.

Цель 8. Позволить приложениям определять защищенные области кода и данных, которые содержат конфиденциальность, даже в том случае, если атакующий физически контролирует платформу и может производить прямые атаки на ее память.

Эффективное решение должно обеспечивать защиту от различных типов аппаратных атак, включая и те случаи, когда платформа физически находится в распоряжении врага. Исследователи Принстонского университета демонстрируют одну из таких атак. Возможны и другие варианты с использованием анализаторов шины памяти или подобных техник.

Источник: prokompter.ru