Ну, камрады, наконец-то я настроил L2TP через Ростелеком.

Для подключения абонентов к интернету по оптоволоконному кабелю (технология GPON) компания Ростелеком чаще всего использует оптические терминалы марки Huawei. Несмотря на споры вокруг качества данного оборудования, практика показывает, что для домашних нужд оно вполне себя оправдывает. Но есть одно НО.

Если надо подключиться к рабочим серверам, а у вас в компании настроен VPN по протоколу L2TP, то это не выходит. Соединение устанавливается, но роутинга до рабочей сети нет. Махинации с таблицей роутинга не помогают. И вот тут-то надо призвать админа-шамана и он сможет, с помощью админобубна, настроить это подключение. Я опишу этот бубен ниже, пусть каждый сможет им потрясти и подключиться нормально, не тратя нервы и деньги на шамана.

ИТАК, НАСТРАИВАЕМ АППАРАТУРУ РОСТЕЛЕКОМА, ЧТОБЫ ДАТЬ СЕБЕ ДОСТУП В СВОЮ ЛОКАЛКУ.

[ Подробности потрясания бубном внутре. ]

Открываем браузер и переходим по адресу

PfSense 2.4.3 L2TP / IPsec VPN configuration — pfSense Part 15

Попадаем на следующую страничку

Теперь нужны пароли, явки и тому подобное.

Итак.

Имя пользователя telecomadmin или root

Возможные пароли для telecomadmin

admintelecom

NWTF5x%RaK8mVbD

NWTFx5%

nE7jA%5m

Для root возможен пароль admin

Если не подходит, придется искать или звонить на сапорт Ростелекома

(за инфу спасибо сайту «оРостелекоме»)

Жамкаем «вход» и .

Вошли и охреневаем — куды податься-то?

Далее шаманств возможно много, но мы идем в настройки LAN->DHCP settings

Правим немного настройки .

Отключаем DHCP ретранслятор и DHCP option 125.

Если начнутся проблемы с интернетом, подозреваю, придется включить ретранслятор, но он-то, скорее всего, и запихивает какую-то гадость в маршрутизацию потока.

Ставим свои любимые DNS сервера.

Сохраняемся, перезагружаем компьютер, чтобы переполучить параметры IP . и . вуа-ля, при подключении нашего VPN соединения, всё работает, рабочая сеть видна. Можно выдохнуть.

Надеюсь, кому-то эта информация поможет в нелегкой работе админа-шамана.

Удачи вам, коллеги.

Источник: hroft-clone3.livejournal.com

huawei настройка L2tp

HUAWEI AR. L2TP OVER IPSEC VPN для удаленных пользователей?

Доброго времени суток. Прошу помощи в настройке Huawei AR2204XE. Необходимо настроить связку L2TP over IPsec для удаленного подключения сотрудников компании в локальную сеть. Настраиваю согласно инструкции.

Вопрос:

Проблема в том, что L2TP работает без IPsec, то есть удаленные пользователи(Win10) подключаются даже без и с неправильно указанным pre-shared-key. Хотя на входящем WAN интерфейсе настроен ipsec policy.

Как мне решить проблему с подключением удаленных пользователей?

КОНФИГ

login as: —

Further authentication required

[Huawei]disp current-configuration

[V200R009C00SPC500]

#

drop illegal-mac alarm

#

clock timezone InternationalDateLineWest minus 12:00:00

#

l2tp enable

#

ipv6

#

vlan batch 4 88 100 103 to 104 108 to 110

#

authentication-profile name default_authen_profile

authentication-profile name dot1x_authen_profile

authentication-profile name mac_authen_profile

authentication-profile name portal_authen_profile

authentication-profile name dot1xmac_authen_profile

authentication-profile name multi_authen_profile

#

ike local-name xp

#

dns resolve

dns proxy enable

#

poe-power utilization-threshold 80

#

dhcp enable

#

bridge 1

#

vlan 4

description uplink

vlan 108

description servers

vlan 109

description GUEST

vlan 110

description webcam

#

radius-server template default

#

pki realm default

#

ssl policy default_policy type server

pki-realm default

version tls1.0 tls1.1

ciphersuite rsa_aes_128_cbc_sha

#

acl name GigabitEthernet0/0/11 2999

#

acl number 3001

rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.5.0 0.0.0.255

rule 50 permit ip source 192.168.100.0 0.0.1.255

rule 55 deny ip source 192.168.60.0 0.0.0.255

acl number 3002

rule 5 deny tcp destination-port eq 22

rule 15 deny tcp destination-port eq www

rule 35 deny tcp destination-port eq 443

acl number 3003

rule 5 deny udp destination-port eq 1701

rule 6 deny udp destination-port eq 4500

rule 7 deny udp destination-port eq 500

rule 10 permit ip

acl number 3007

rule 5 permit ip

rule 10 permit ip source 0.0.0.0 255.255.255.0

acl number 3008

rule 5 permit ip

acl number 3301

#

ipsec proposal 1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

ipsec proposal prop

encapsulation-mode transport

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal default

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

ike proposal 5

encryption-algorithm aes-128

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

#

ike peer peer1

undo version 2

pre-shared-key cipher %^%#*e(7′!!yJ/4T=,KBJZxYyeZbQi6((.[lKS7Sd.P%^%#

ike-proposal 5

ike peer xp

undo version 2

exchange-mode aggressive

pre-shared-key cipher %^%#De,;8d:+ <:4B(!2WfI(Dn»0K=’XH0Z5,+|,YK4%^%#

local-id-type fqdn

#

ipsec policy-template temp1 10

ike-peer peer1

proposal prop

ipsec policy-template xptemp 2

ike-peer xp

proposal 1

#

ipsec policy policy1 10 isakmp template temp1

ipsec policy xp 1 isakmp template xptemp

#

free-rule-template name default_free_rule

#

portal-access-profile name portal_access_profile

#

ip pool lns

gateway-list 192.168.60.1

network 192.168.60.0 mask 255.255.255.0

dns-list 8.8.8.8

#

firewall zone untrust

priority 1

#

firewall zone trust

priority 15

#

firewall zone Local

#

firewall interzone trust untrust

firewall enable

packet-filter 3003 inbound

#

firewall defend syn-flood enable

firewall defend udp-flood enable

firewall defend icmp-flood enable

#

interface Dialer1

link-protocol ppp

#

interface Vlanif108

#

interface Virtual-Template1

ppp authentication-mode chap domain l2tp

remote address pool lns

ip address 192.168.60.1 255.255.255.0

l2tp-auto-client enable

#

interface GigabitEthernet0/0/0

description LAN

#

interface GigabitEthernet0/0/0.88

ip address 192.168.88.254 255.255.255.0

dhcp select interface

#

interface GigabitEthernet0/0/0.100

description users

dot1q termination vid 100

ip address 192.168.100.1 255.255.254.0

traffic-filter inbound acl name vlan100

dhcp select interface

dhcp server lease day 10 hour 0 minute 0

dhcp server dns-list 192.168.0.100

#

interface GigabitEthernet0/0/0.103

interface GigabitEthernet0/0/1

#

interface GigabitEthernet0/0/1.100

#

#

interface GigabitEthernet0/0/10

ip address 192.168.1.1 255.255.255.0

#

interface GigabitEthernet0/0/11

tcp adjust-mss 1200

ip address 81.241.242.86 255.255.255.0

nat outbound 3001

zone untrust

ipsec policy policy1

#

interface GigabitEthernet0/0/12

#

interface GigabitEthernet0/0/13

poe legacy enable

poe force-power enable

#

interface GigabitEthernet0/0/14

#

interface GigabitEthernet0/0/15

#

l2tp-group 1

undo tunnel authentication

allow l2tp virtual-template 1

#

info-center loghost 192.168.0.100

info-center timestamp log format-date

#

snmp-agent local-engineid 800007DB03F03F95D89D3B

#

stelnet server enable

#

http secure-server ssl-policy default_policy

http server enable

http secure-server enable

#

ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet0/0/11 81.241.242.1

#

fib regularly-refresh disable

#

user-interface con 0

authentication-mode aaa

user-interface vty 0

authentication-mode aaa

user privilege level 15

user-interface vty 1 4

authentication-mode aaa

#

dot1x-access-profile name dot1x_access_profile

#

mac-access-profile name mac_access_profile

#

undo ntp-service enable

#

ops

#

autostart

#

secelog

#

return

Схема, которую необходимо реализовать.

- Вопрос задан более двух лет назад

- 1133 просмотра

1 комментарий

Средний 1 комментарий

Источник: qna.habr.com

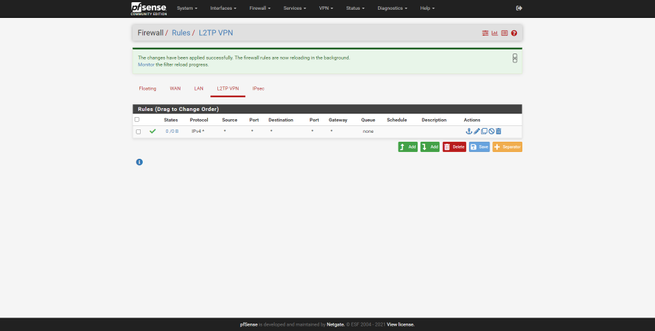

Настройте L2TP / IPsec VPN-сервер с PSK или RSA в pfSense

Наблюдения и советы этой статьи мы подготовили на основании опыта команды брандмауэр-ориентированная операционная система pfSense имеет несколько VPN протоколы для создания VPN-серверов удаленного доступа, а также VPN-туннели типа «сеть-сеть». L2TP / IPsec — очень популярный VPN, который позволяет удаленным VPN-клиентам, таким как компьютеры, смартфоны и планшеты, безопасно подключаться к локальной профессиональной или домашней сети. L2TP будет отвечать за создание туннеля, а протокол IPsec будет отвечать за обеспечение конфиденциальности, аутентификации и целостности всех передаваемых данных. Сегодня в этой статье мы собираемся пошагово объяснить, как настроить VPN-сервер L2TP / IPsec для удаленного подключения.

Для чего нужен VPN-сервер L2TP / IPsec?

VPN-сервер в нашем pfSense позволит нам получить удаленный доступ к различным подсетям, которые мы настроили, он также позволит нам перенаправить весь интернет-трафик на VPN-сервер для выхода в Интернет через него. Благодаря конфигурации VPN-сервера мы сможем безопасно подключаться к незащищенной сети, потому что весь трафик от источника до VPN-сервера зашифрован и аутентифицирован.

L2TP (Layer 2 Tunneling Protocol) — один из наиболее широко используемых протоколов VPN, он использует протокол PPP для подключения различных каналов, кроме того, он включает механизмы аутентификации PPP, такие как PAP и CHAP, в дополнение к поддержке использование серверов RADIUS для аутентификации клиентов. Этот тип VPN Протокол является многопротокольным и позволяет получить доступ к удаленным локальным сетям. Отрицательной стороной является то, что он не представляет надежной криптографии, поэтому использовать его небезопасно. Он разрешает аутентификацию только между конечными точками туннеля, но не для каждого из пакетов, которые проходят через него, то же самое происходит с целостностью пакетов, это не проверяется. Кроме того, L2TP не шифрует трафик от источника к месту назначения.

Applications for downloading torren.

Please enable JavaScript

Учитывая все это, организация IETF приняла решение использовать криптографические протоколы IPsec в сочетании с L2TP, чтобы обеспечить функции конфиденциальности, аутентификации и целостности туннеля L2TP. По этой причине мы всегда найдем этот протокол, записанный как «L2TP / IPsec» в операционных системах, поскольку он использует оба протокола одновременно.

Как только у нас будет сводка о том, как работают оба протокола VPN, мы продолжим настройку. Имея два протокола для настройки, L2TP и IPsec, мы четко разделим конфигурацию на две части.

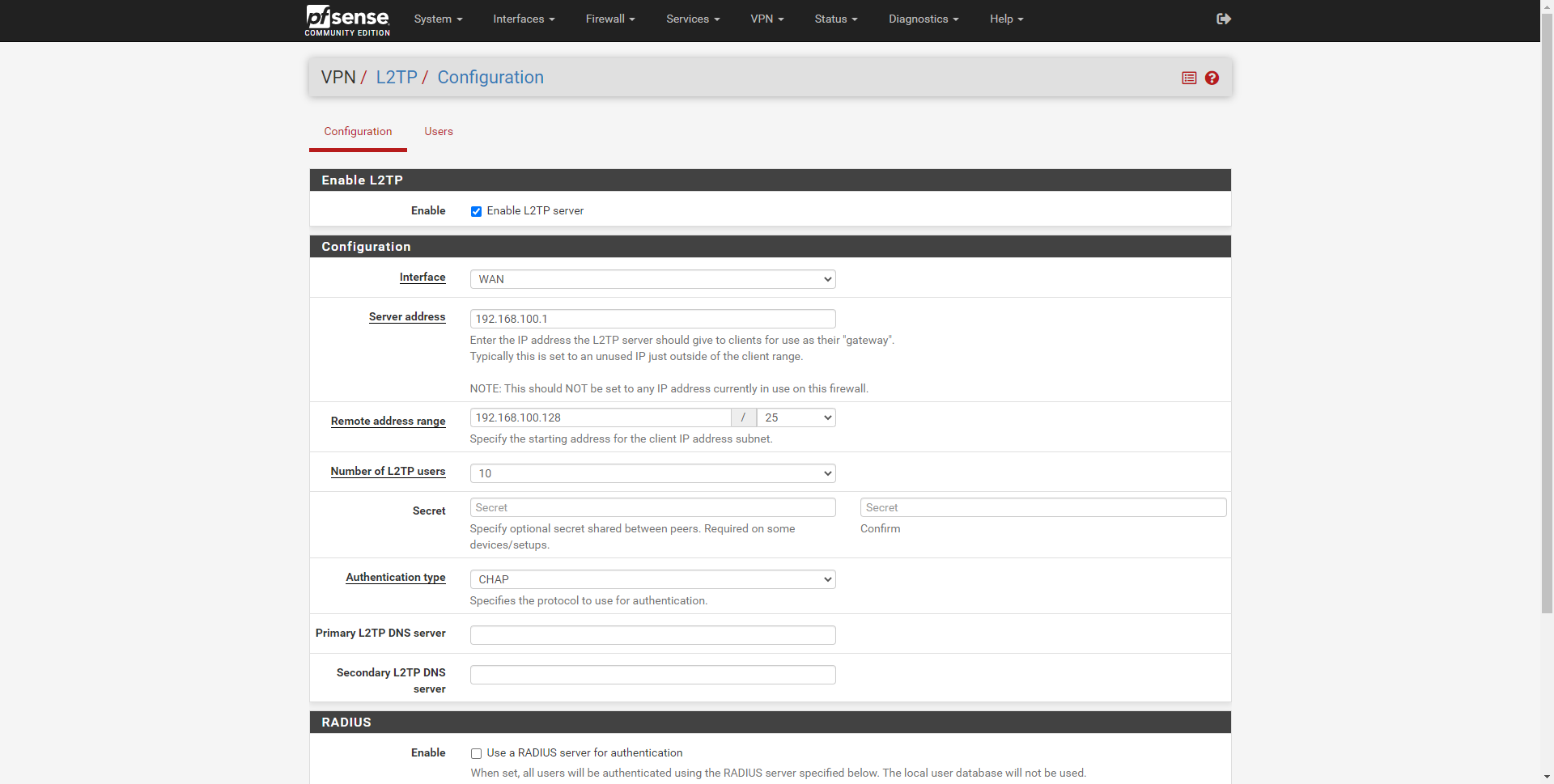

Конфигурация протокола L2TP

- Включить L2TP

- Включить L2TP-сервер: включен

- Интерфейс: WAN

- Адрес сервера: 192.168.100.1; Мы должны создать подсеть, которая не используется, и которая служит только для использования ее в качестве шлюза для клиентов.

- Диапазон удаленных адресов: 192.168.100.128/25; Подключающимся клиентам даем локальную подсеть.

- Количество пользователей L2TP: 10, это может быть настроено в соответствии с потребностями пользователя.

- Секрет: 1234clavel2tp; Можем поставить пароль, его рекомендуется ставить, хотя некоторым клиентам он не нужен. Это зависит от комплектации.

- Тип аутентификации: CHAP

- Первичный / вторичный L2TP DNS-сервер: мы можем поставить DNS-сервер для клиентов

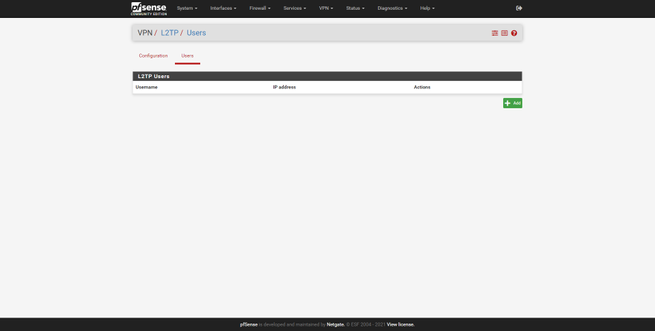

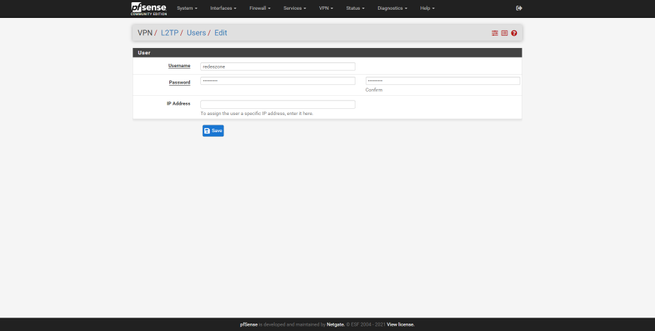

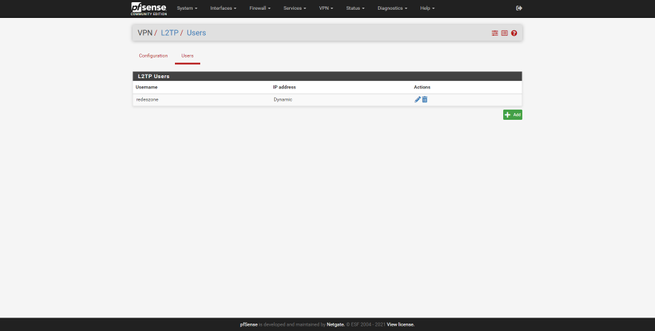

После того, как мы его настроили и нажали «Сохранить», мы переходим в раздел «Пользователи» и создаем имя пользователя и пароль для доступа. Здесь нам нужно будет зарегистрировать всех пользователей VPN-сервера, к которому они собираются подключиться. Часть IP-адреса можно оставить пустой без настройки, чтобы сервер назначал IP-адрес динамически.

После настройки сервера L2TP мы можем настроить протокол IPsec.

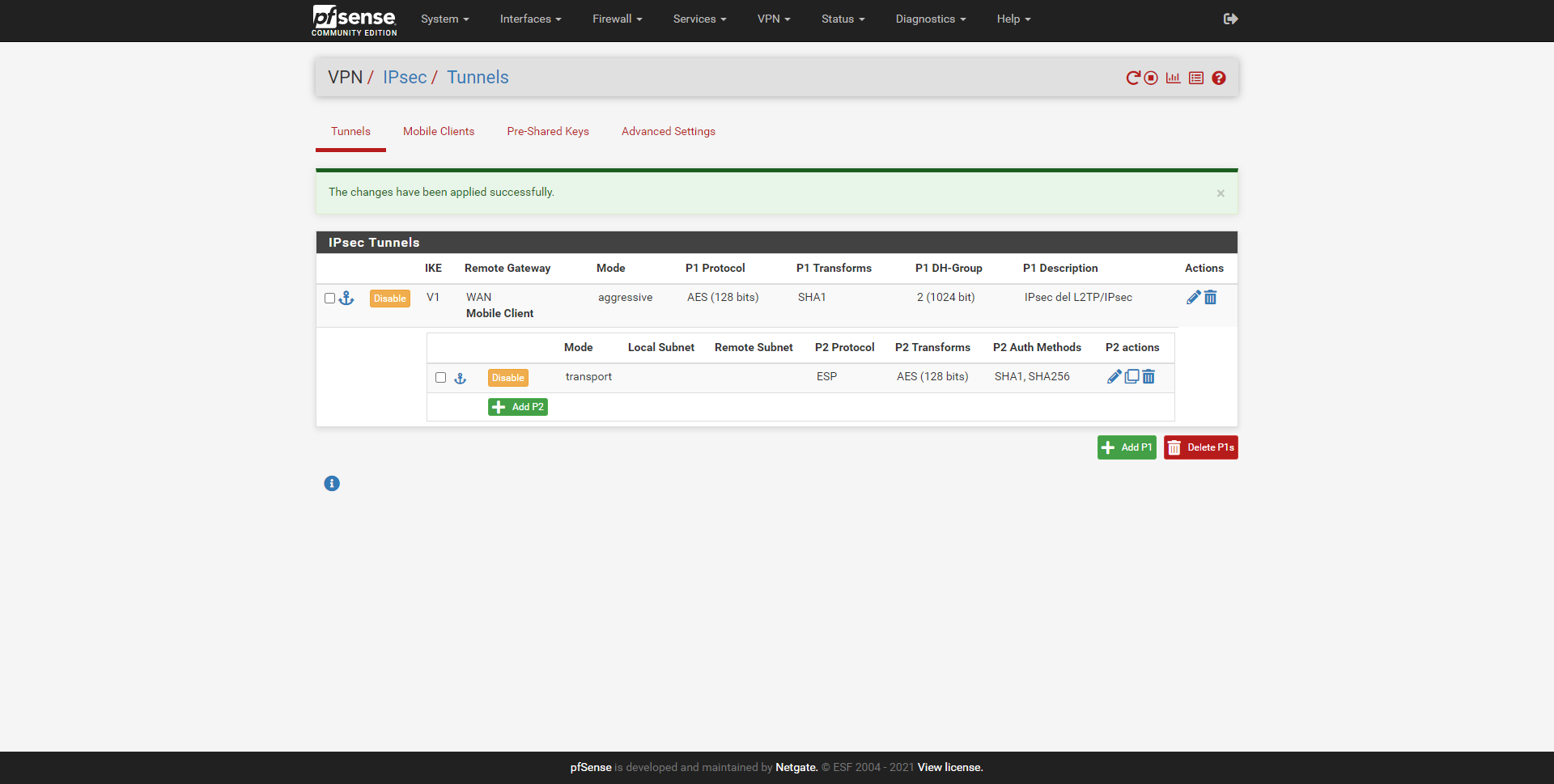

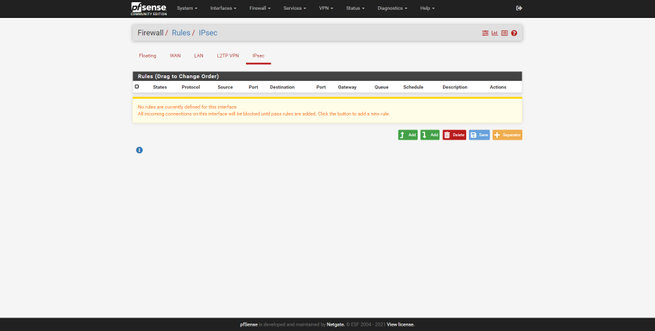

Конфигурация протокола IPsec

Чтобы настроить протокол IPsec вместе с протоколом L2TP, нам нужно будет выполнить всего три действия. Первый — включить «Мобильных клиентов», то есть VPN удаленного доступа. Второй — включить фазу 1 IPsec, а затем настроить фазу 2 IPsec.

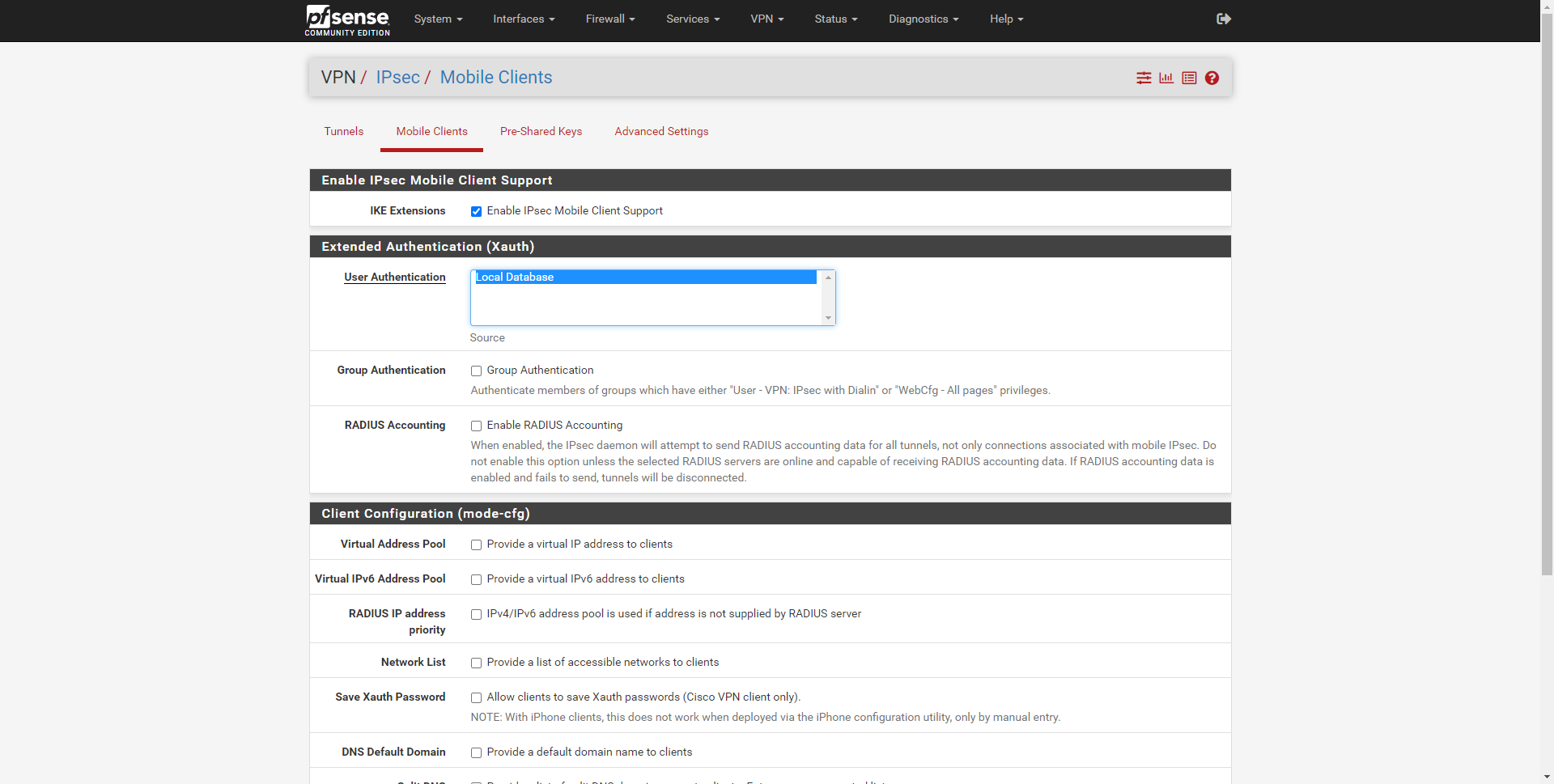

Настроить «Мобильные клиенты»

Это одна из наиболее важных частей, потому что если мы перейдем в раздел «Туннели», мы создадим VPN-туннель типа «сеть-сеть», а то, что мы хотим сделать с IPsec, — это настроить VPN для удаленного доступа, чтобы разные клиенты.

В этом меню мы включаем «Включить поддержку мобильного клиента IPsec» и выбираем «Локальная база данных», хотя мы будем использовать ее, потому что это для аутентификации xAuth. Нажимаем на сохранить.

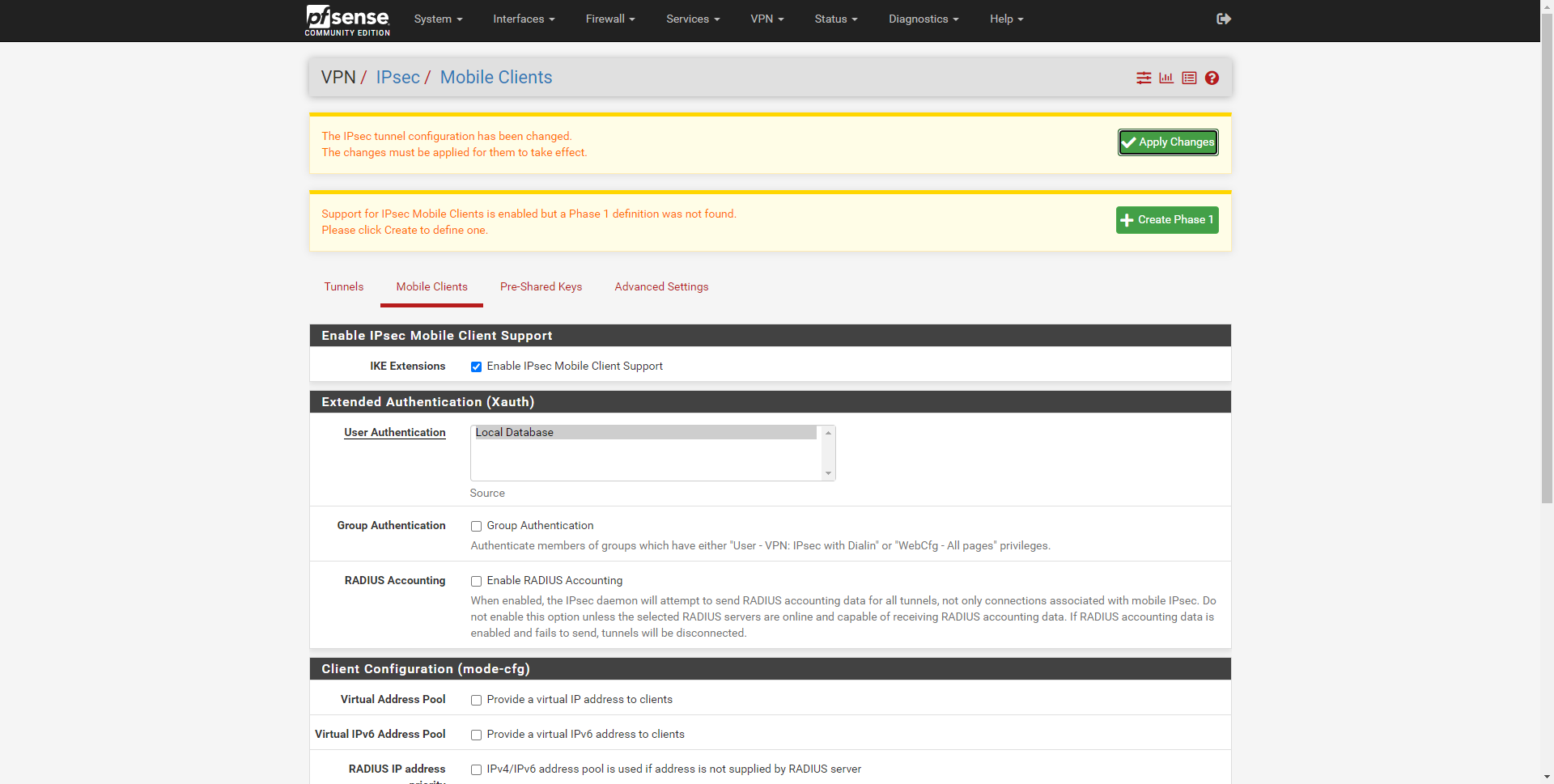

Как только мы нажмем «Сохранить», нам также нужно будет нажать «Применить изменения», а затем нажать зеленую кнопку, обозначающую «Создать фазу1».

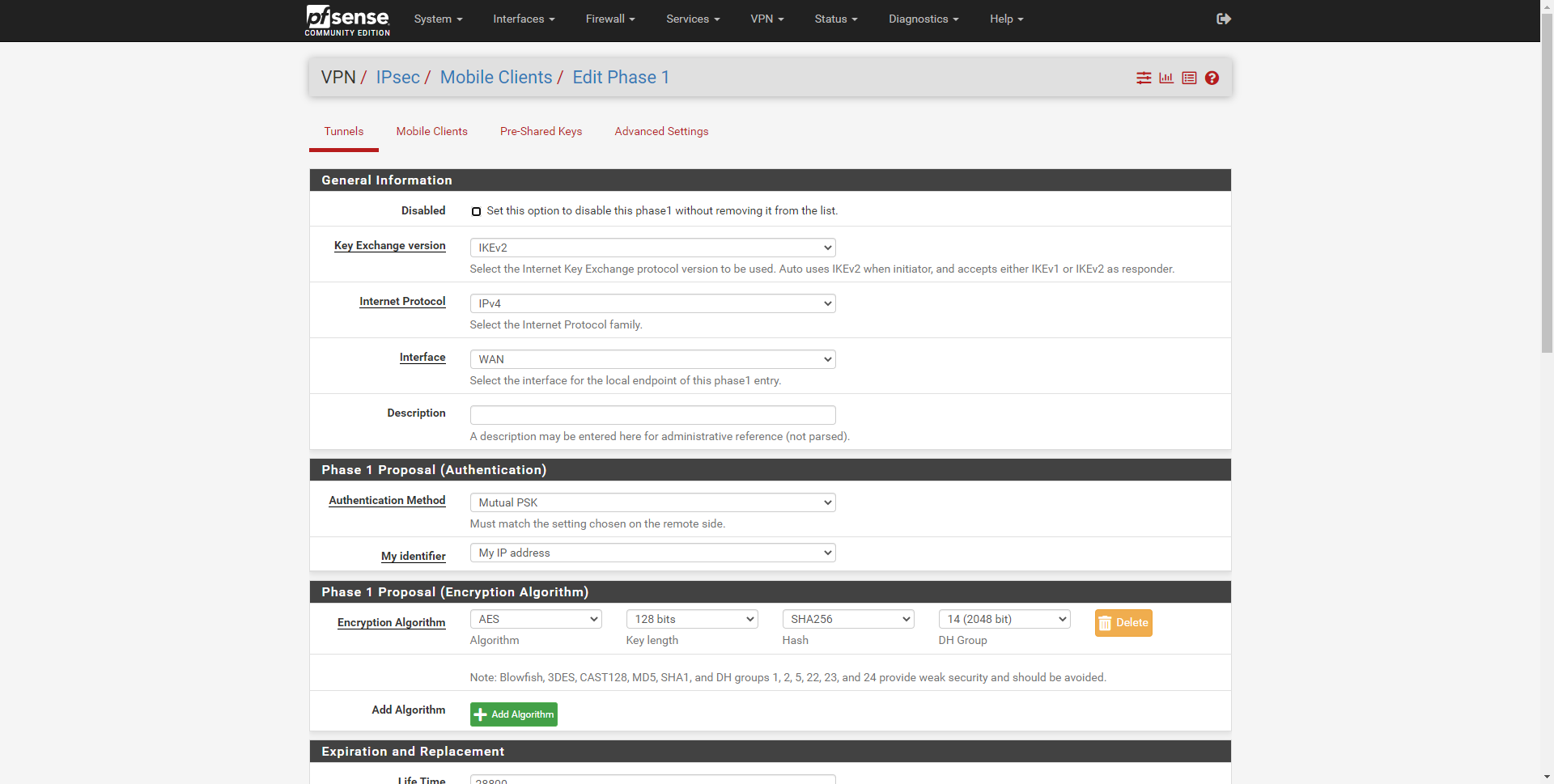

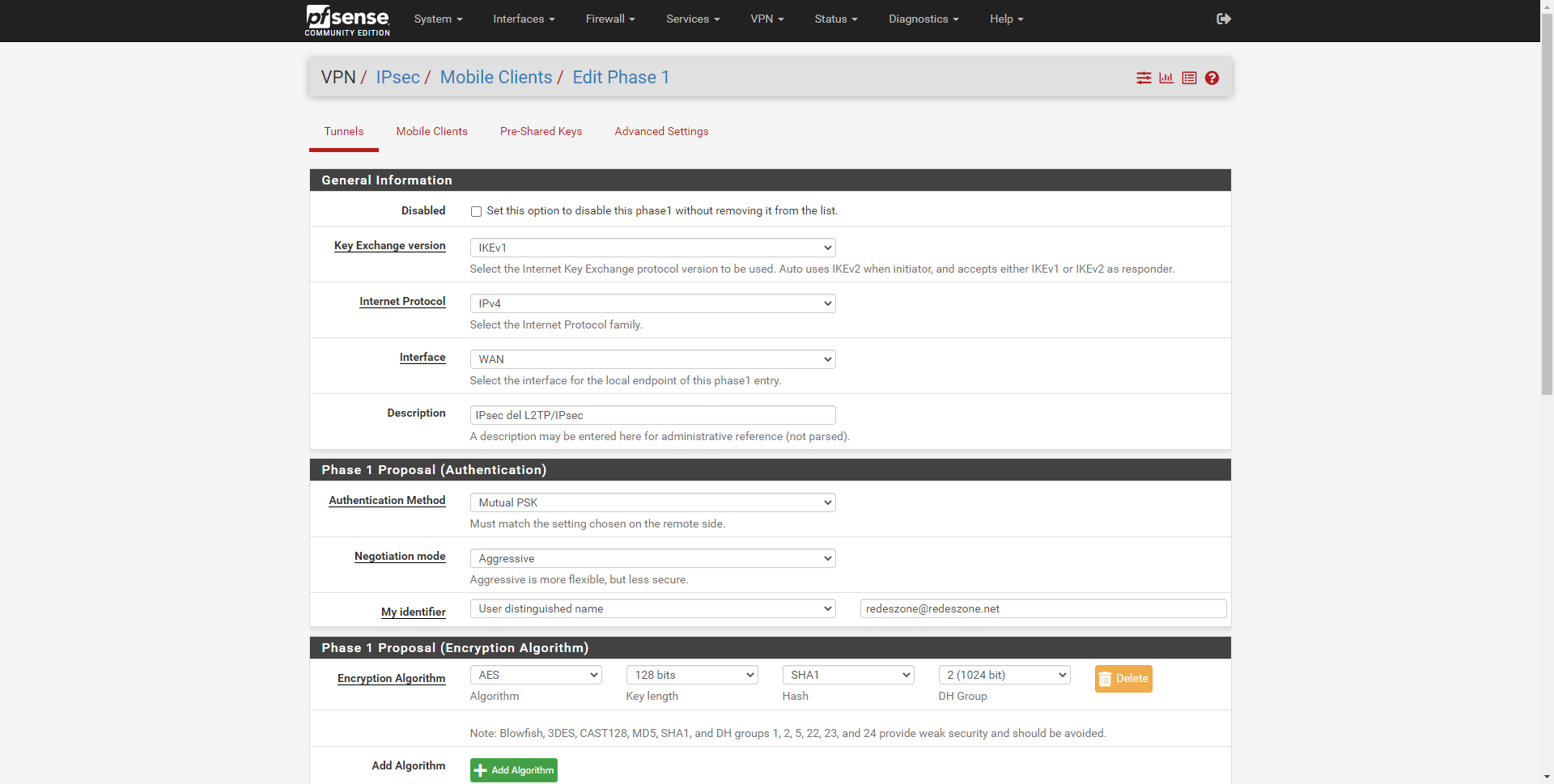

Настроить IPsec Phase 1

В этом меню нам нужно будет правильно настроить протокол IPsec, чтобы использовать его с L2TP, не все конфигурации будут работать, кроме того, в зависимости от используемого VPN-клиента (Android, iOS, Windows …) Конфигурация безопасности может измениться, поскольку не все операционные системы поддерживают лучшие шифры VPN. По умолчанию мы увидим следующее меню, в котором мы выбрали IKEv2, который несовместим с протоколом L2TP / IPsec, который мы хотим настроить.

Для правильной работы мы должны настроить следующие параметры:

pfSense поддерживает более надежное шифрование, чем это, которое мы настроили, но проблема в том, что VPN-клиенты, которые будут подключаться, не поддерживают более высокий уровень безопасности. Чтобы настроить его с максимальной безопасностью, мы можем пройти тестирование на основе «полученных предложений» IPsec, которые мы получаем от клиента, таким образом, мы выберем наиболее безопасный из всех.

Остальные параметры конфигурации можно оставить без изменений с параметрами по умолчанию.

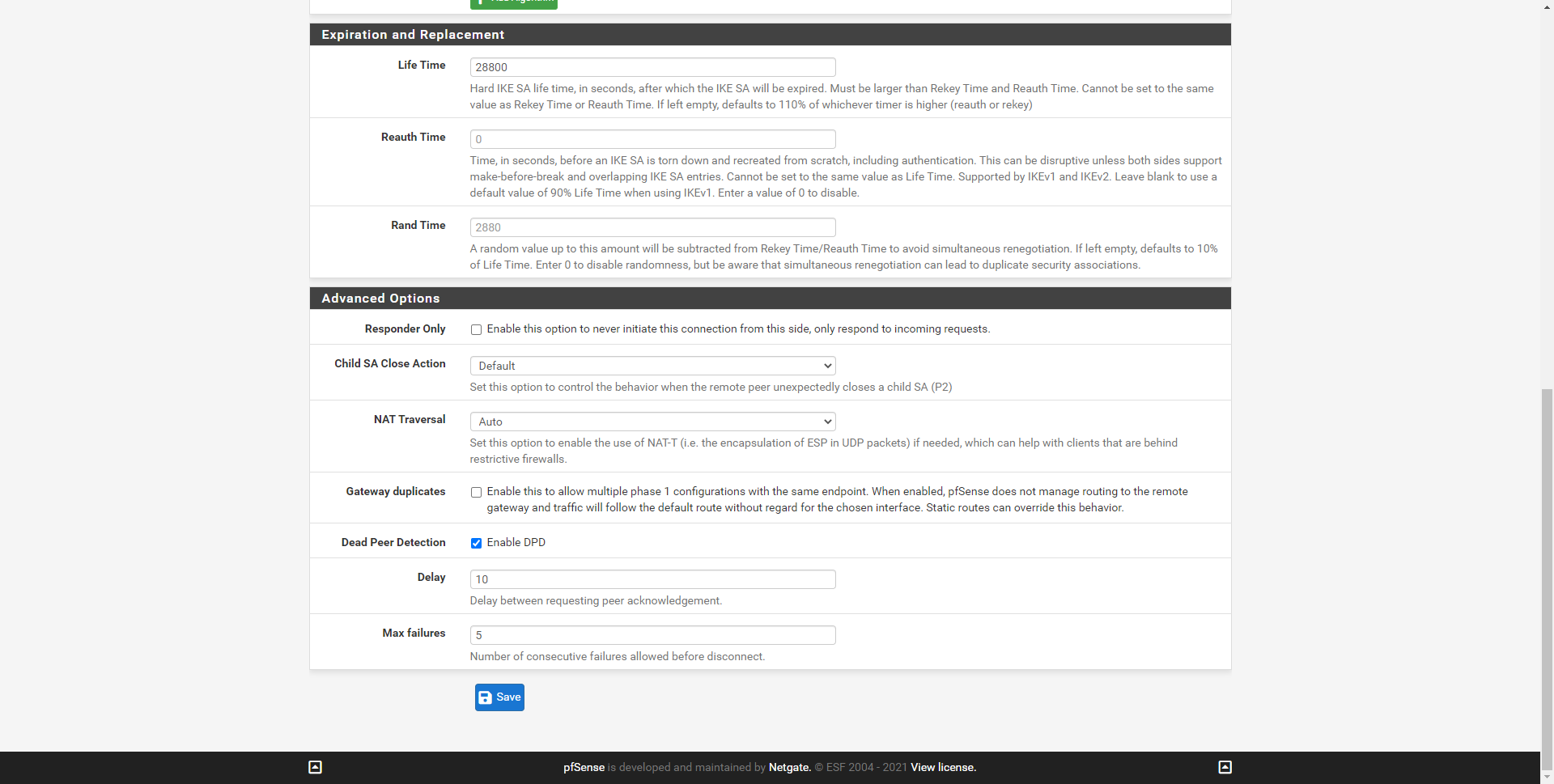

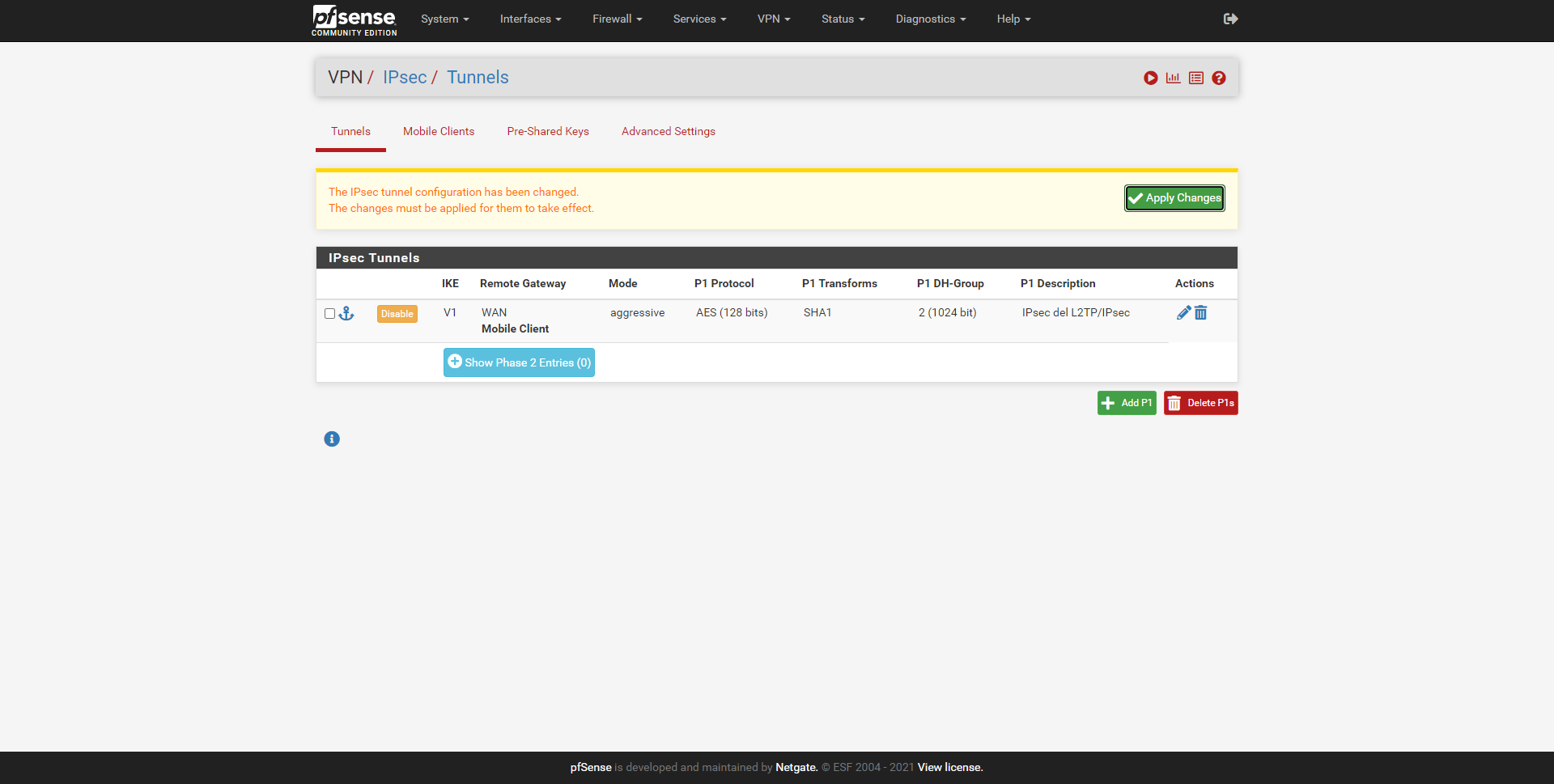

По завершении мы нажимаем «Сохранить», и теперь мы попадаем в главное меню, где у нас есть все VPN-туннели с IPsec, нам нужно будет нажать на единственный созданный и на «Показать записи фазы 2», а затем на «Create Phase 2», чтобы продолжить.

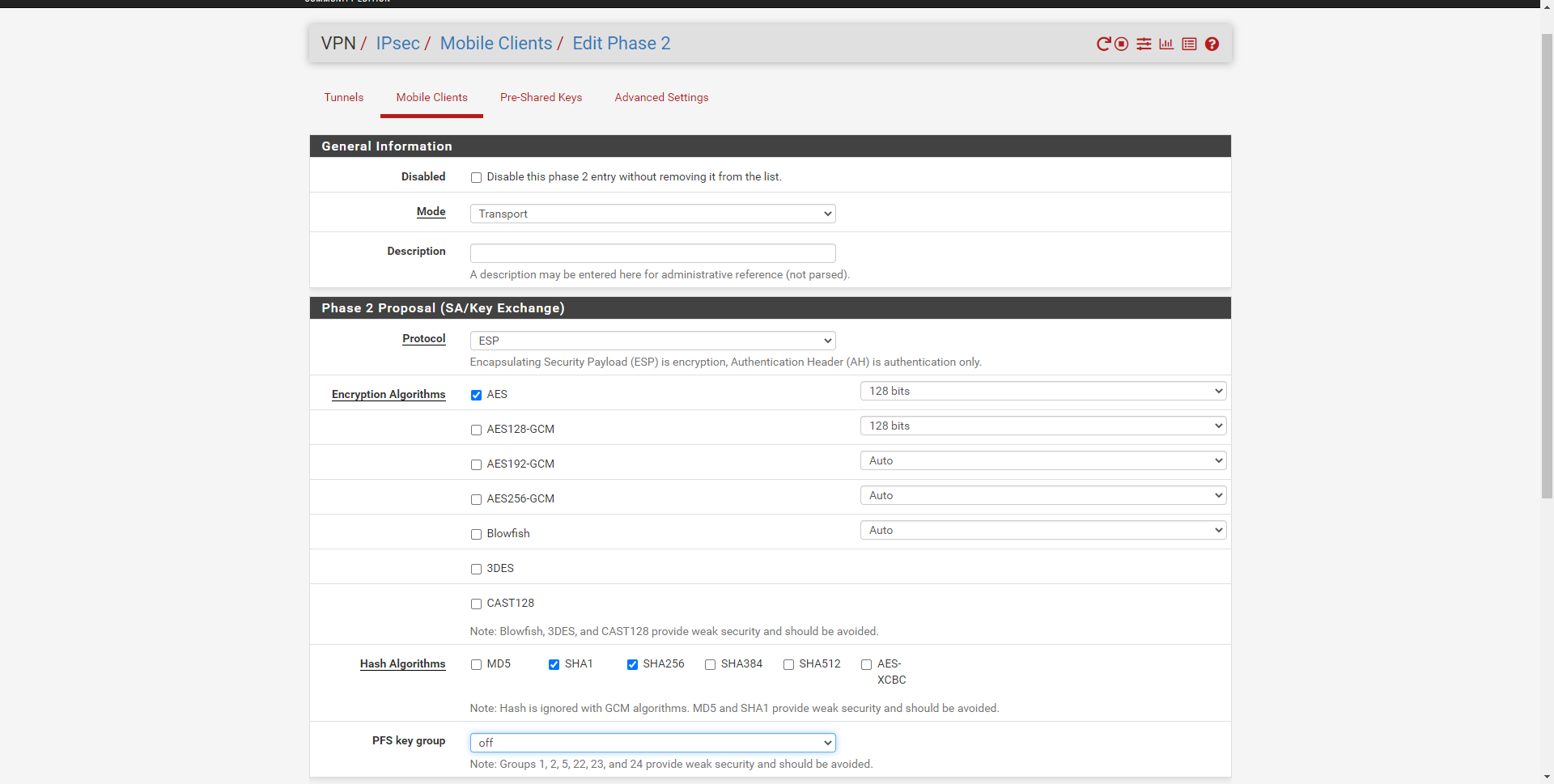

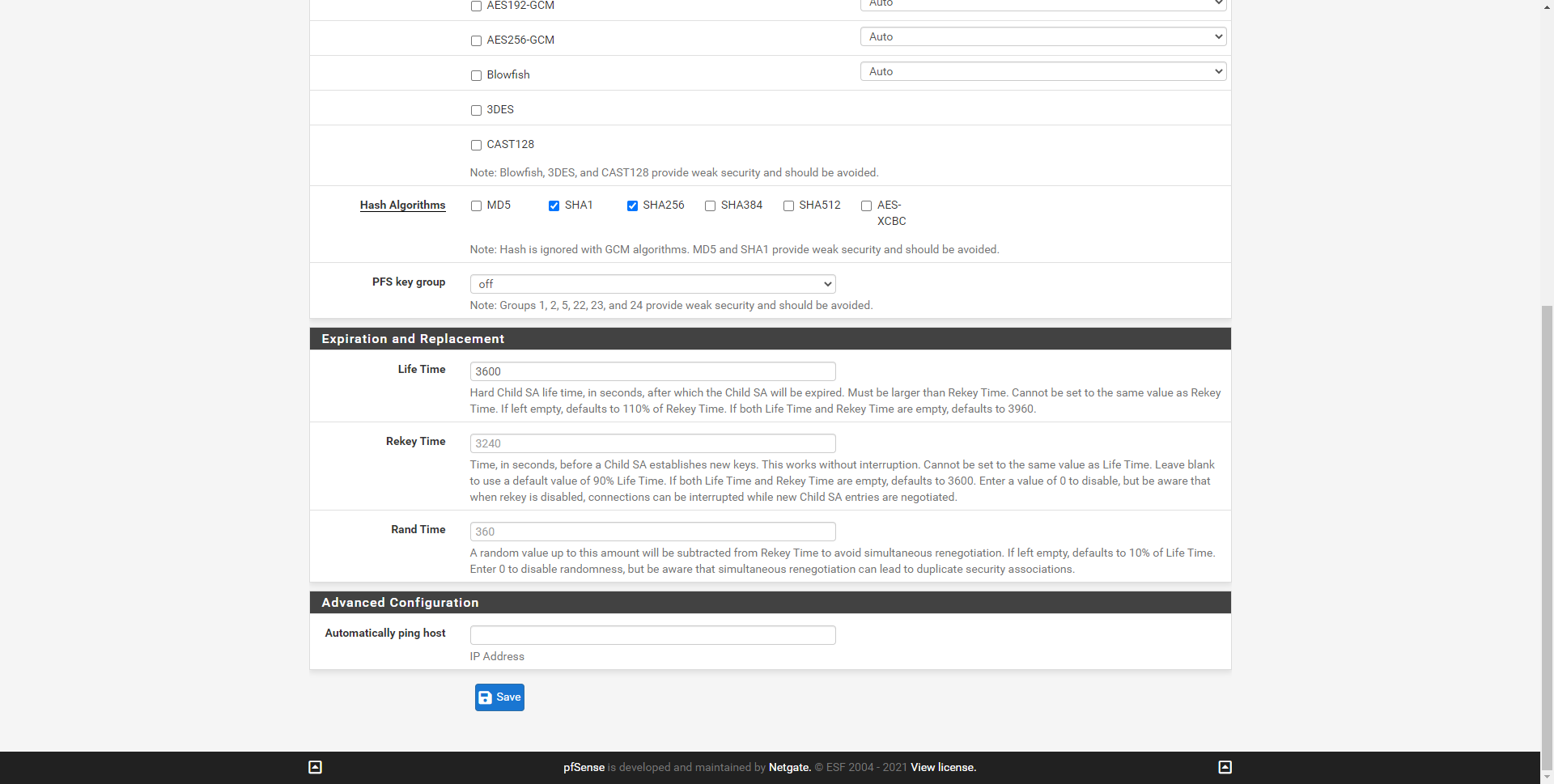

Настроить IPsec Phase 2

В этом меню конфигурации мы должны поместить следующее:

- Главная Информация

- Режим: транспорт

- Описание: описание, которое мы хотим.

- Протокол: ESP

- Алгоритмы шифрования: 128-битный AES

- Алгоритмы хеширования: выбираем SHA-1 и SHA-256

- Группа ключей PFS: выключена, протоколом не поддерживается.

Остальные параметры конфигурации можно оставить по умолчанию.

В главном меню «IPsec / Tunnels» мы можем увидеть сводку всего, что мы настроили.

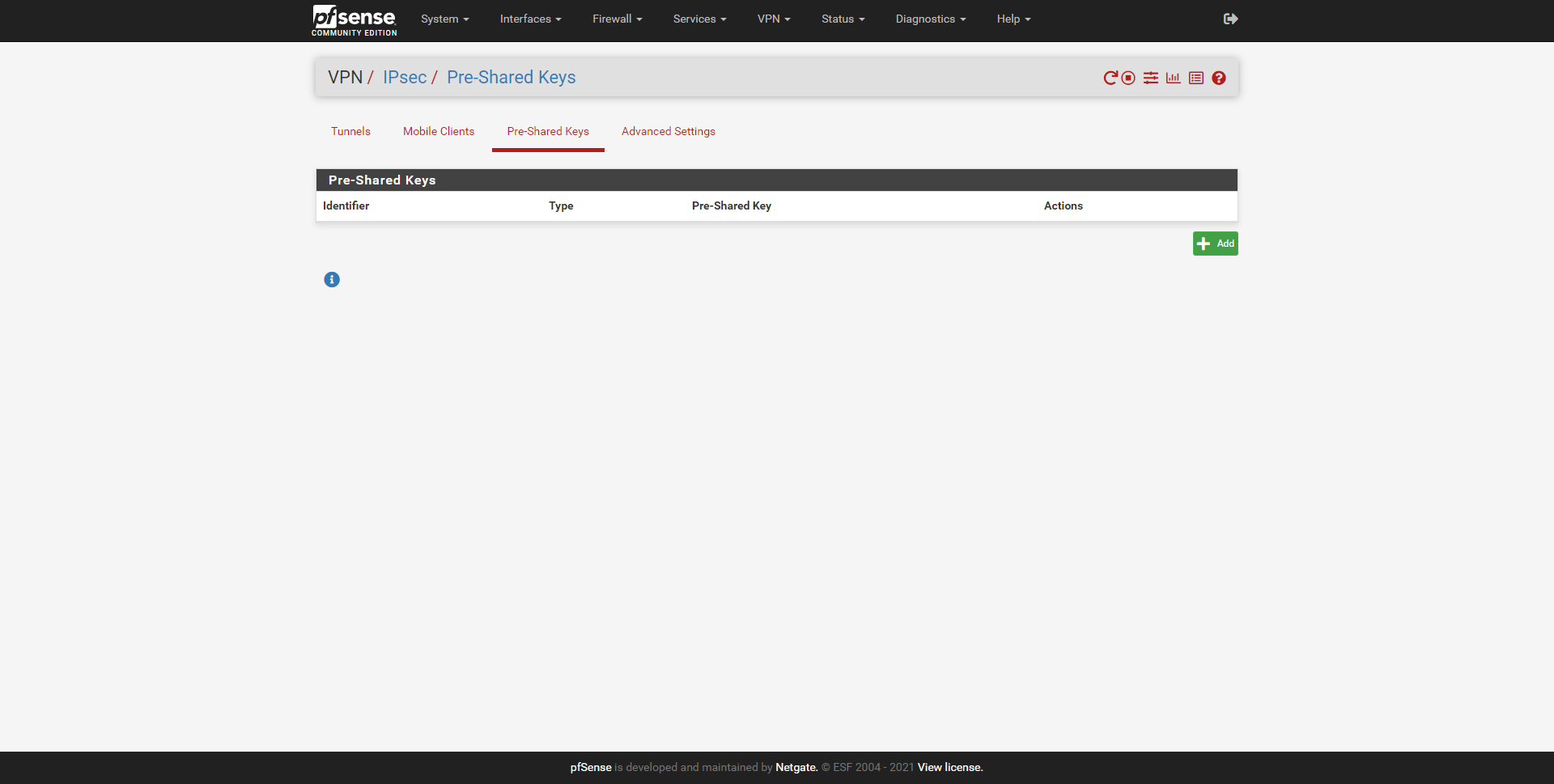

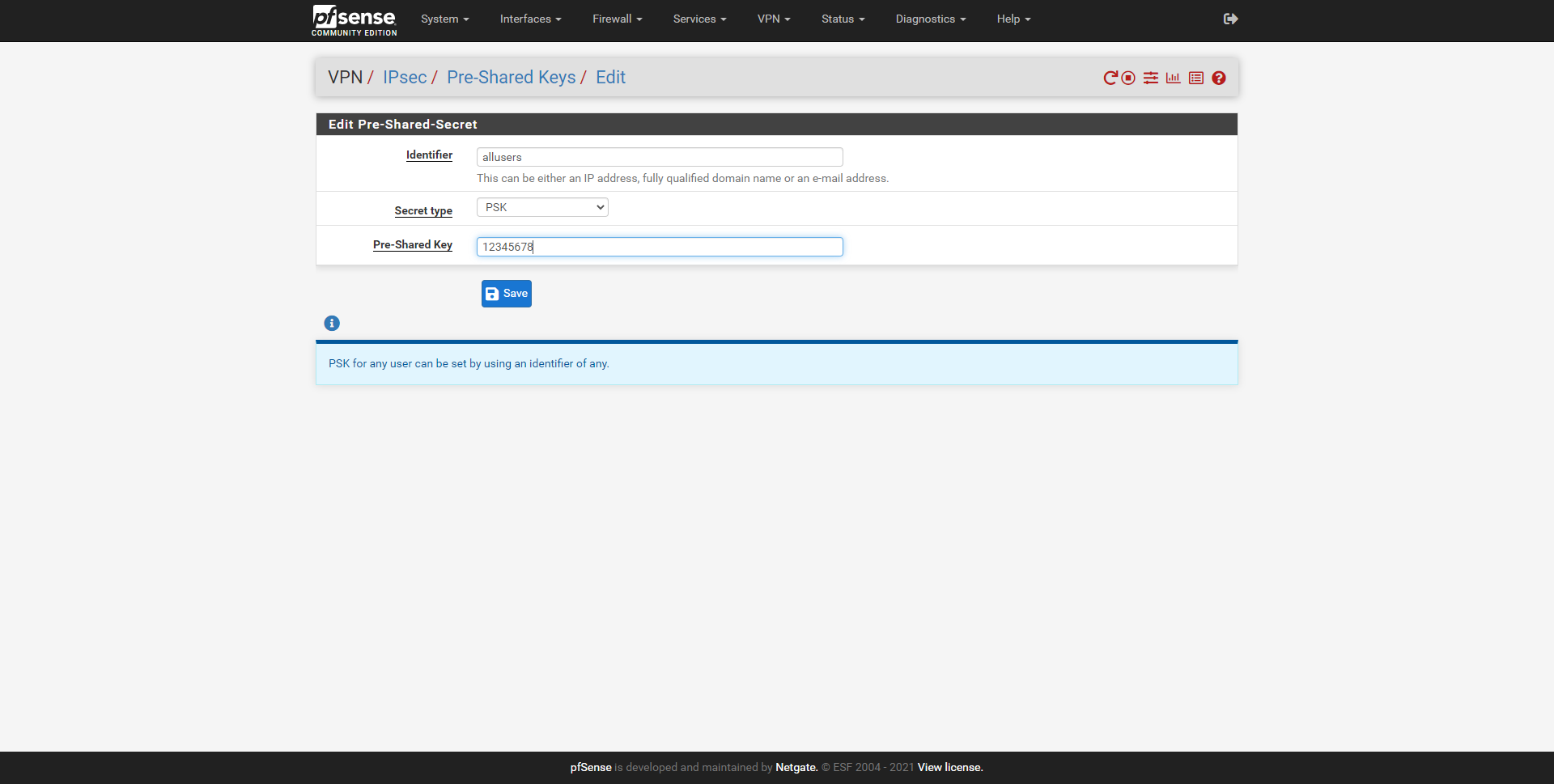

Теперь нам нужно перейти в раздел «IPsec / Pre-Shared Keys» и добавить новый идентификатор.

Этот новый идентификатор должен быть:

- Идентификатор: allusers (должен быть таким, без заглавных букв и без другого имени)

- Тип секрета: PSK

- Pre-Shared Key: пароль, который мы хотим, предоставляется всем пользователям, которые собираются подключиться.

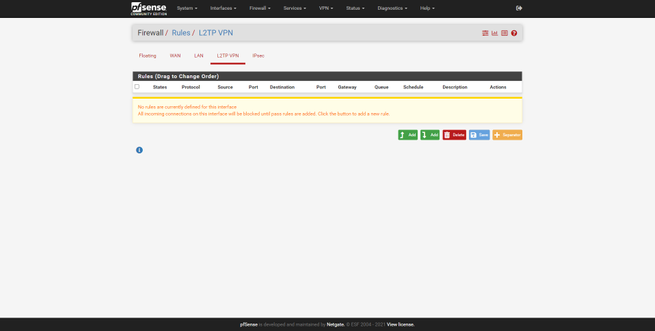

Как только это будет сделано, у нас будет сервер L2TP / IPsec, готовый принимать соединения, но сначала мы должны создать соответствующие правила в брандмауэре.

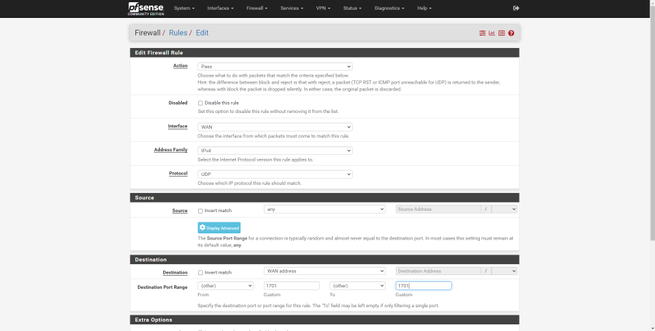

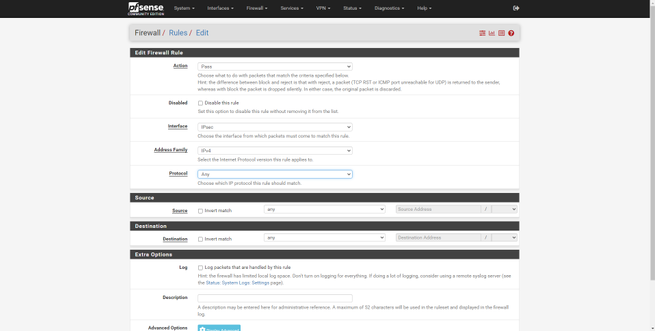

Откройте порты в брандмауэре pfSense

- Действие: пройти

- Интерфейс: WAN

- Семейство адресов: IPv4

- Протокол: UDP

- Источник: любой

- Назначение: адрес WAN на порту 1701, который является L2TP.

Сохраняем и применяем изменения, следя за соблюдением этого правила.

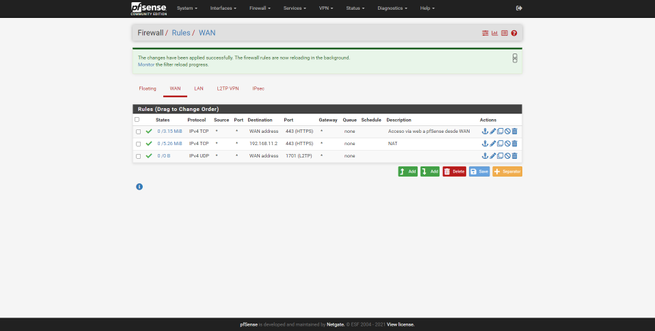

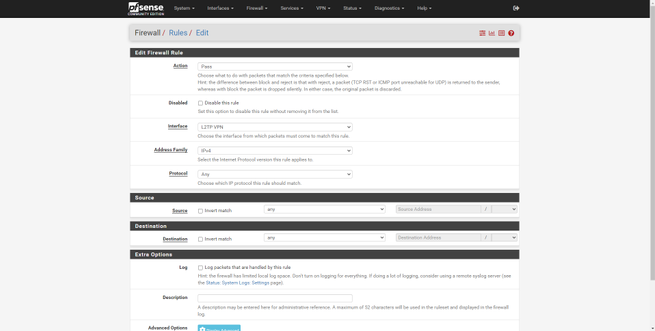

Когда мы создаем VPN-сервер типа L2TP / IPsec, у нас будут две дополнительные вкладки в «Брандмауэр / Правила», здесь мы можем разрешить или запретить трафик в определенные подсети, определить различные расширенные правила и т. Д. Для первого подключения и во избежание возможных сбои конфигурации на уровне брандмауэра, мы рекомендуем вам создать правило «передать любое любое» и применить изменения. Позже, когда связь будет установлена, если вам нужно будет определить другие правила, вы сможете редактировать более конкретные правила, чтобы они соответствовали всем вашим требованиям.

После того, как мы успешно настроили брандмауэр, нам нужно будет настроить VPN-клиент для проверки соединения.

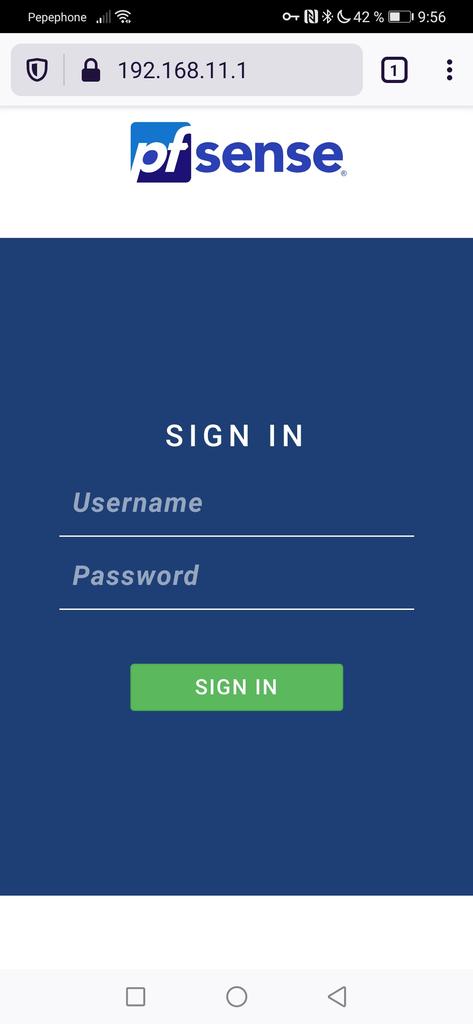

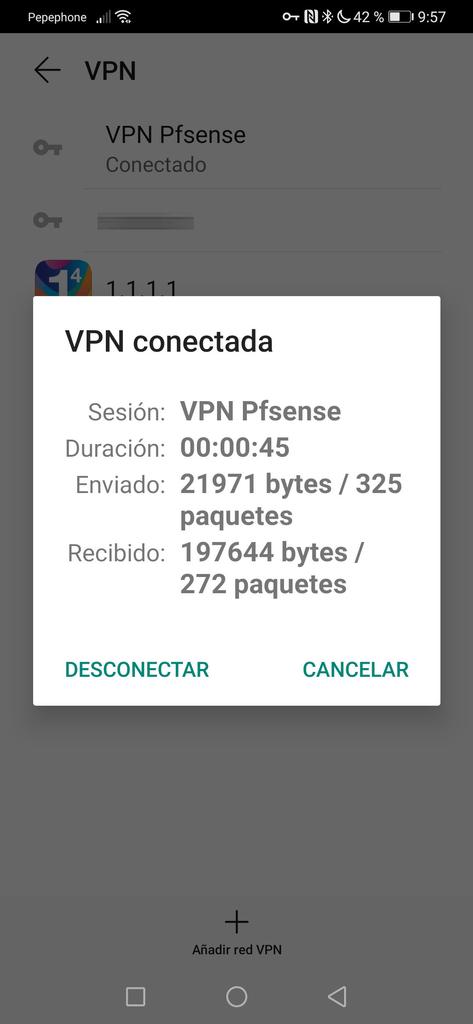

Тест подключения

Нажимаем на сохранить, и подключаемся. При подключении он запросит у нас имя пользователя и пароль, эти учетные данные мы вводим в «Пользователи L2TP». После этого он без проблем подключит нас к серверу VPN, и у нас будет доступ к администрированию pfSense и любой сети.

Как вы видели, соединение было успешно установлено и никаких проблем не возникло.

Рекомендации и советы

В зависимости от используемого VPN-клиента конфигурация сервера может отличаться. В целях безопасности всегда рекомендуется использовать лучшие криптографические алгоритмы, по этой причине мы рекомендуем изменить параметры безопасности и заставить клиентов всегда выбирать лучшие, однако мы должны посмотреть записи IPsec, чтобы увидеть, какое «предложение» отправлено. разными клиентами при подключении. Некоторые смартфоны используют клиент L2TP / IPsec VPN с поддержкой новейших шифров, однако другие модели этого не делают. Нам нужно будет попытаться выбрать наиболее безопасный в глобальном масштабе, балансируя между безопасностью и удобством использования.

Еще один совет, если вы собираетесь использовать L2TP / IPsec в первый раз, — заранее знать, какие клиенты вы собираетесь подключать, Android, iOS, компьютер с Windows и т. Д., Поскольку конфигурация может отличаться в зависимости от того, как клиент настроен внутри. Вполне возможно, что они не могут жить вместе одновременно, по этой причине вы можете использовать другие VPN, такие как OpenVPN или IPsec xAuth среди других.

С помощью этого же руководства вы сможете настроить L2TP / IPsec RSA, изменив «Mutual PSK» на «Mutual RSA» и настроив соответствующие сертификаты сервера и клиента. Мы скоро покажем вам, как это сделать. Это также создает сложности, потому что, если мы создадим CA с клиентским сертификатом, который использует новейшие алгоритмы, возможно, что он вернет ошибку при подключении, потому что они не распознаются.

Источник: itigic.com