Миллионы логинов и паролей к почтовым и различным социальным сервисам появляются в открытом доступе чуть ли не каждый месяц. Это лучше любого эксперта по информационной безопасности свидетельствует нам о том, что пароль, даже сложный, уже не является актуальным средством защиты.

Меняются предпочтения пользователей в выборе того или иного сервиса. Если раньше выбор падал на наиболее удобный вариант, то теперь — на максимально защищённый.

Для обеспечения безопасности изобрели мультифакторную аутентификацию (MFA) и ее упрощенный вариант – двухфакторную (2FA): первый рубеж защиты – логин и пароль, т.е. то, что знает и помнит пользователь, а второй – это то, что есть только у этого пользователя: SMS, Email, one-time password (OTP/TOTP/HOTP) приложения, криптографические токены, биометрические данные. Наиболее дешёвые и удобные способы — приложение и SMS. Вводим логин и пароль на сайте, после чего получаем на мобильный телефон SMS с кодом. Вводим код, и у нас есть доступ к данным.

Защити свой Аккаунт Биометрическим Ключом | FEITIAN Biometric FIDO 2

Мир 2FA сегодня

С момента появления 2FA прошло уже достаточно много времени, большинство крупных интернет-сервисов широко ее используют. 2FA «шагнула» в финтех: невозможно уже себе представить онлайн платежи без подтверждений и авторизации, например, через SMS.

И, как ни странно, при таком широком распространении 2FA у пользователей до сих пор крадут и компрометируют учетные записи. Попробуем разобраться в недостатках методов 2FA и их уязвимостях.

- Фишинг. Практически все 2FA решения уязвимы к MITM (men in the middle) атакам, и соответственно фишингу.

- Безопасность. Для примера рассмотрим SMS, на данный момент самое популярное решение 2FA на рынке. Интернет пестрит историями о перевыпусках сим-карт в России, США, ЮАР, Великобритании и других странах. К тому же специальные технические средства, доступные уже и не только спецслужбам, а также методы социальной инженерии еще никто не отменял.

- Стоимость. Криптографические токены, отлично себя зарекомендовавшие с точки зрения безопасности — достаточно недешевое удовольствие. Их покупка ложится на плечи конечных пользователей, редкий сервис берет их оплату и доставку пользователю на себя. Даже отправка SMS стоит денег. Таким образом, внедрение и использование 2FA могут позволить себе далеко не все.

- Совместимость. Далеко не все операционные системы имеют в своем составе драйвера для работы криптографических токенов. Далеко не все пользователи хотят возиться с поиском и их установкой.

- Удобство использования. Пользователям лень вводить одноразовые пароли. Разблокируй экран телефона, открой сообщение или OTP программу, прочитай код, введи его, ошибись, повтори все сначала — это стандартный алгоритм взаимодействия пользователя и двухфакторной аутентификации.

Сегодняшние 2FA-решения не в состоянии надежно защитить пользователя, зачастую сложны в применении, дороги и не универсальны.

FIDO U2F

В 2007 году PayPal попыталась внедрить 2FA с отправкой OTP через SMS. Несмотря на то, что на тот момент этот способ был прогрессивным и достаточно безопасным, темпы его внедрения были катастрофично низки. Большинство пользователей просто проигнорировало возможность увеличить безопасность своих данных.

Обзор и интеграция Huawei Safety Detect и FIDO Kits

Исследуя возможности по внедрению биометрических технологий, PayPal совместно с Validity Sensors, первыми озвучили мысль о том, что пора создать отраслевой стандарт, который бы поддерживал все аппаратные средства аутентификации. В 2013 году был основан FIDO (Fast IDentity Online) — альянс, ставящий себе задачей именно создание такого стандарта. Множество крупных компаний, таких как Google, ARM, Bank of America, Master Card, Visa, Microsoft, Samsung, LG, Dell и RSA стали его членами.

На данный момент, основные цели, которые FIDO ставит перед собой — это простые в использовании, безопасные, приватные и стандартизированные решения.

Результатом деятельности FIDO пока стали два стандарта: U2F (Universal Second Factor) и UAF (Universal Authentication Framework для биометрической аутентификации).

Что из себя представляет U2F?

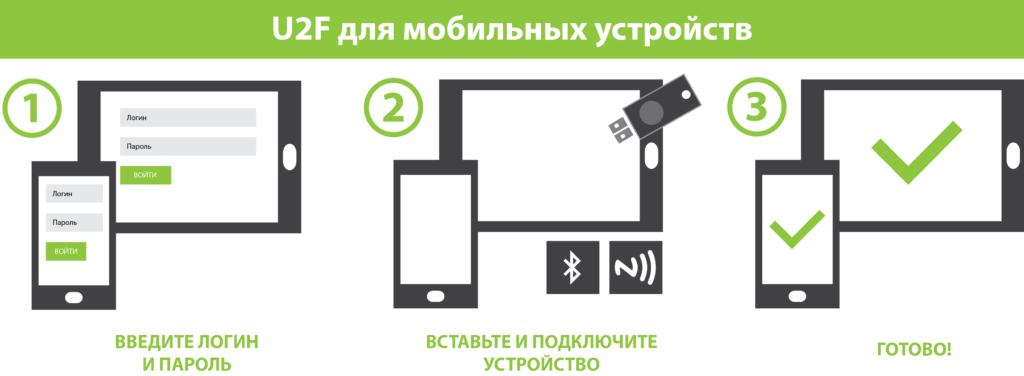

U2F — это открытый, бездрайверный протокол, изначально разрабатываемый компаниями Google и Yubico и использующий для двухфакторной аутентификации специальные USB, NFC, Bluetooth LE устройства или SIM-карту (спецификации еще в разработке), которые хранят ключи и самостоятельно выполняют криптографические операции.

На данный момент поддержка U2F реализована в браузерах Chrome и Edge, а также в OS Windows 10.

Протокол основан на challenge-response аутентификации с помощью электронной цифровой подписи.

Со стороны пользователя

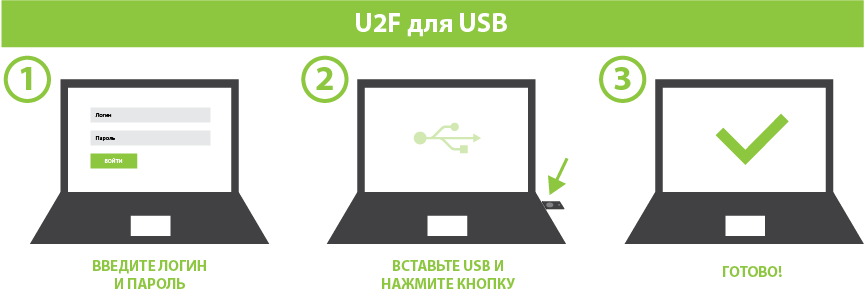

С точки зрения пользователя работа с протоколом достаточно тривиальна. Пользователь вводит логин и пароль, вставляет в компьютер USB (или использует Bluetooth или NFC) U2F устройство (нажимает на нем кнопку, вводит пин-код, проходит биометрическую проверку или не делает ничего) и успешно проходит аутентификацию.

Углубление в протокол U2F

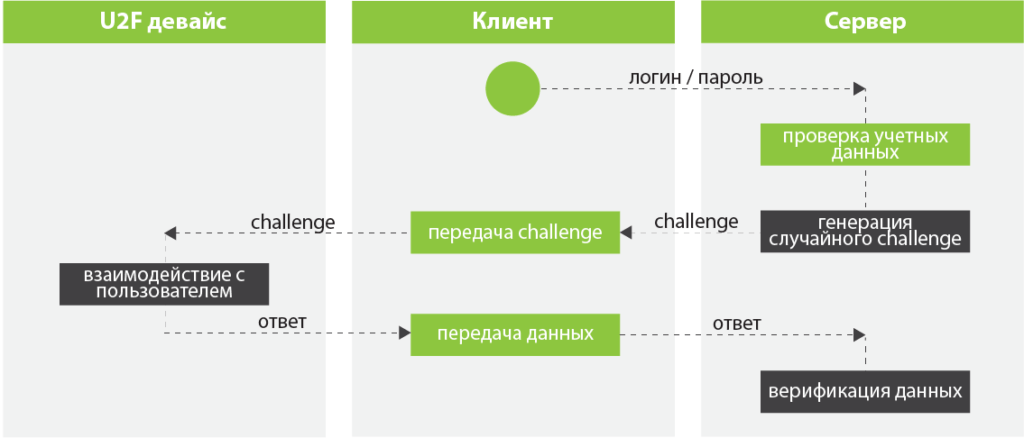

Взаимодействие с U2F-клиентом (например, браузером или Windows 10) проходит следующим образом:

Рассмотрим работу протокола подробнее.

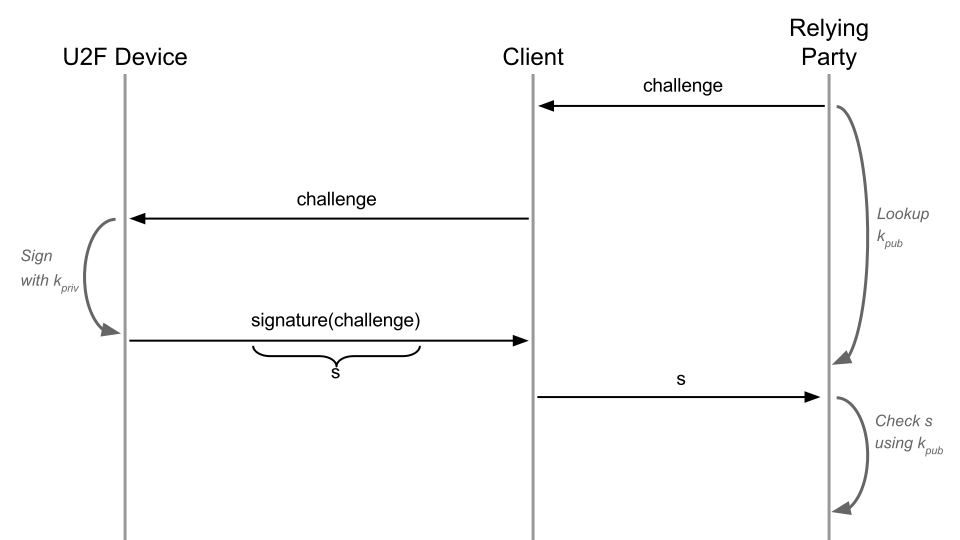

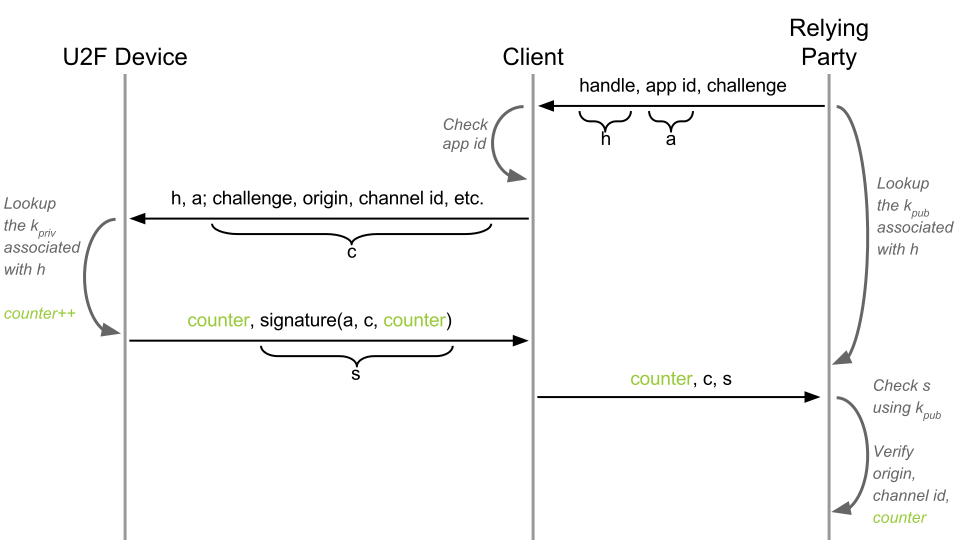

Пользователь вводит логин и пароль, сервер проверяет учетные данные и, если они верны, генерирует случайный challenge и отправляет его клиентскому ПО, которое, в свою очередь, передает его U2F-устройству. U2F-устройство ожидает участия пользователя для подтверждения дальнейших операций (как говорилось выше, например, нажатия кнопки на устройстве) и затем, возвращает клиентскому ПО подписанный challenge, который передается дальше на сервер для сверки подписи.

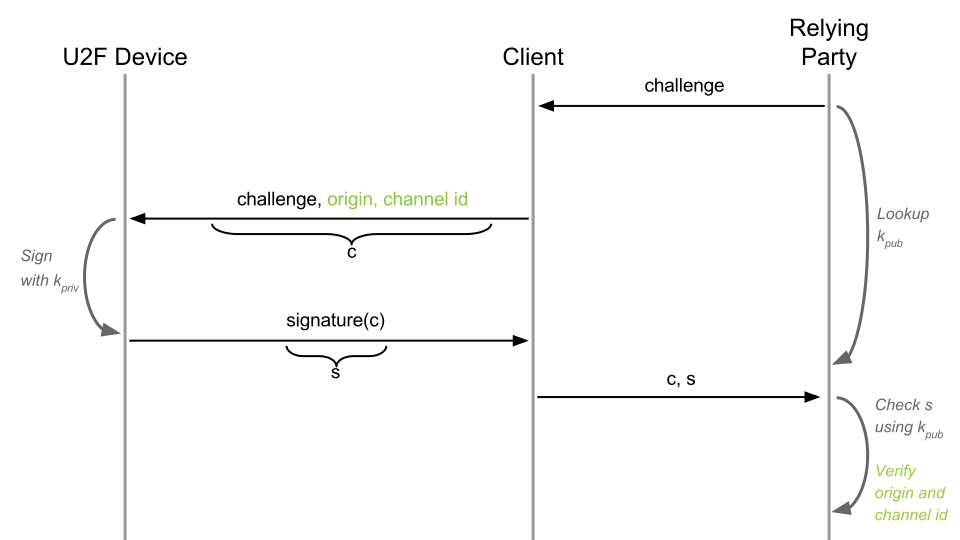

Для защиты от фишинга клиентское ПО добавляет к challenge origin URL, TLS channel ID перед отправкой U2F устройству, а сервер, после получения подписи, сверяет полученные данные.

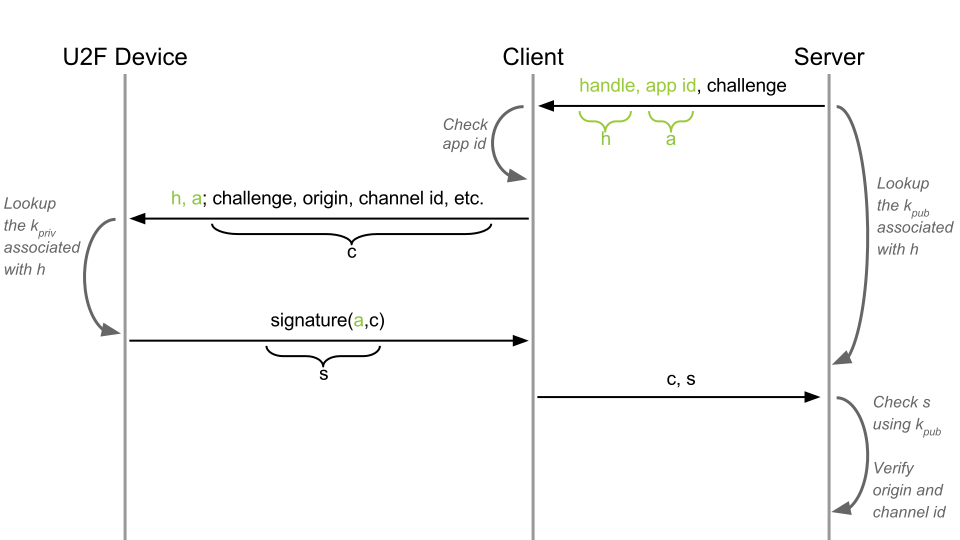

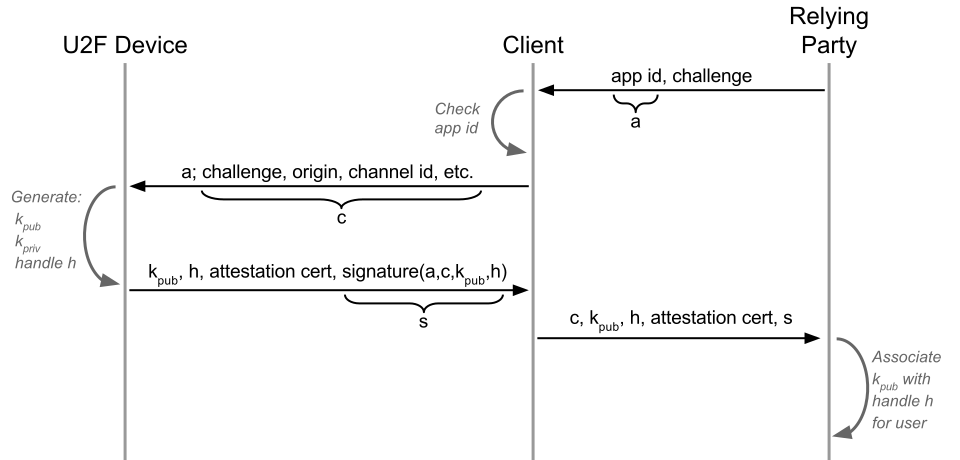

Чтобы не подписывать все подряд одной парой ключей (что, естественно приведет от компрометации одного аккаунта какого-либо сервиса до компрометации сразу всех аккаунтов, использующих данное U2F-устройство), при регистрации сервер передает вместе с challenge параметры application ID и random seed, на основе которых U2F-устройство и генерирует уникальную пару Registering Dependent Keys. Причем ее способ генерации не описан в протоколе и полностью отдан на усмотрение изготовителя устройства.

За счет того, что пара ключей уникальна для каждой регистрации, становится возможным использовать совместно одно U2F-устройство для множества аккаунтов.

Для того, чтобы защитить U2F-устройство от клонирования, стандарт предусматривает в нем встроенный счетчик. Каждая подпись и регистрация увеличивает состояние счетчика на единицу. Состояние счетчика подписывается и возвращается зависимой стороне вместе с response. Если U2F-устройство будет клонировано, то состояние счетчика клонированного устройства будет меньше, чем состояние счетчика оригинального устройства, что вызовет ошибку во время верификации.

Для того, чтобы избежать небезопасных реализаций, каждое U2F-устройство имеет встроенный сертификат, гарантирующий клиентскому ПО и серверу, что оно является аппаратным и сертифицировано альянсом FIDO.

В ситуации, когда пользователь находится вдали от своего устройства, вредоносное программное обеспечение может попытаться атаковать устройство. Для защиты от этого U2F-стандарт требует, чтобы все операции подписания challenge активировались пользователем. Т.е. пользователь обязан подтвердить свое решение на двухфакторную аутентификацию. Как уже говорилось выше, это может быть простое нажатие на кнопку, ввод пин-кода, снятие отпечатка пальца или что-то другое.

Заключение

U2F — это хорошо продуманная, сильная, открытая и стандартизированная технология. Из крупных внедрений U2F можно отметить сервисы Google, Github, Dropbox, а также государственные сайты Великобритании.

Важно помнить, что U2F, как и любая другая технология двухфакторной аутентификации, должна использоваться именно как второй фактор.

Об авторе

Максим Советкин окончил механико-математический факультет Белорусского государственного университета, работает в Itransition уже более семи лет. Сегодня он – ведущий системный инженер, отвечает за проектирование, развитие и поддержку корпоративной ИТ-инфраструктуры.

Источник: tproger.ru

Вы сможете забыть про пароли – заявление Apple, Google и Microsoft

План трех корпораций отказаться от паролей навсегда уже начал воплощаться в жизнь.

Дата публикации: 18 октября 2022

Редактор TexTerra

Время чтения: 5 минут

Анна Ангелова Редакция «Текстерры»

Обновил: Никита Шевцев

Даже среди гендиректоров компаний самый популярный пароль – 123456 (его использовали почти 30 тысяч человек, и из-за этого доступ к корпоративным данным этих компаний получили злоумышленники). Но и «обычные» пользователи тоже не отличаются фантазией – среди россиян уверенное первое место занимает «пароль» qwerty.

Вот еще немного статистики по России из свежего исследования «Одноклассников» и исследовательского центра ResearchMe (по данным опроса 1109 человек):

- Каждый пятый (20 %) использует одинаковый пароль для всех сайтов и приложений.

- Каждый второй (49 %) использует в паролях номера телефонов, инициалы и даты рождений.

- Только 21 % следует рекомендациям по созданию надежного пароля, только 5 % соглашаются использовать надежные автоматически сгенерированные пароли.

- Неудивительно поэтому, что аккаунты 53 % опрошенных хотя бы раз взламывали.

- Получается, что пароли, которые должны были защищать пользовательские данные, не справляются с задачей. Вернее, пароли-то справляются, люди неправильно с ними обращаются. Поэтому три крупнейшие технологические компании решили от паролей отказаться.

Век паролей подходит к концу

Вместо паролей Apple, Google и Microsoft будут использовать технологию FIDO. Заявление об этом опубликовано на сайте альянса FIDO.

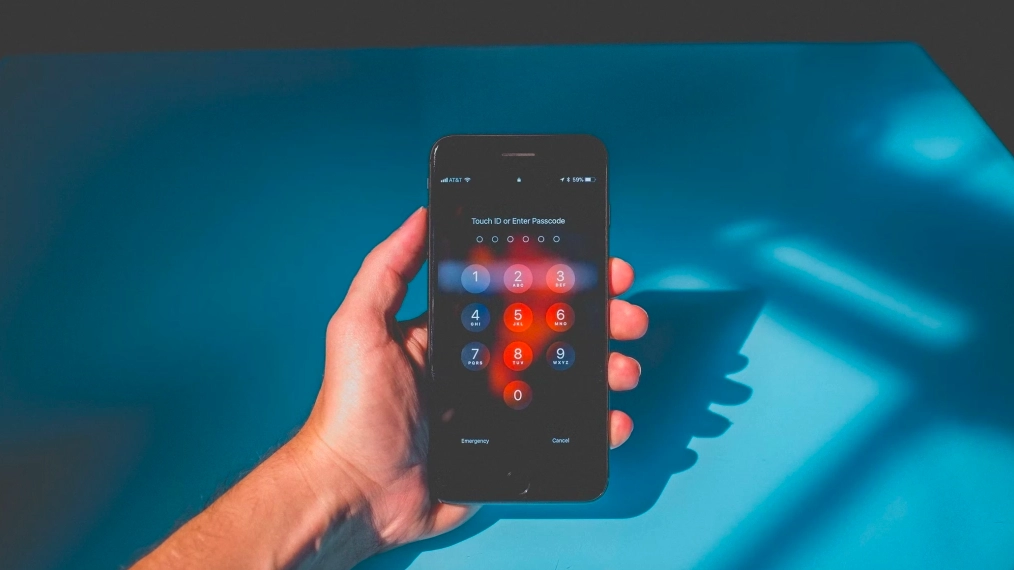

Главным средством аутентификации пользователя в интернете станет его телефон. Для входа в приложения и в личные кабинеты на сайтах пользователь должен будет разблокировать телефон, введя пин-код, нарисовав узор или отсканировав отпечаток пальца. При этом между телефоном и сайтом будет передаваться уникальный криптографический токен, получивший название passkey.

Вот как система аутентификации FIDO объясняется в блоге Google. Чтобы авторизоваться на сайте, пользователь должен будет с помощью телефона (сканирования отпечатка) подтвердить свою личность

Многие популярные приложения уже поддерживают эту технологию, но все равно требуют изначальной регистрации через систему логин-пароль. Теперь от нее планируют отказаться. Новый способ аутентификации должен стать доступным на всех платформах Google, Apple и Microsoft.

Сампат Шринивас, продакт-директор безопасной аутентификации в Google и президент альянса FIDO, прокомментировал анонс технологии FIDO для издания The Verge:

Расширенная поддержка FIDO впервые сделает возможной для сайтов внедрение беспарольной технологии, устойчивой к фишингу… Когда поддержка технологии станет доступной в 2022 и 2023 годах, мы наконец получим интернет-платформу для по-настоящему беспарольного будущего.

Массовое внедрение новой технологии призвано защитить пользователей от утечек данных из-за взломанных паролей. Что будет, если пользователь потеряет телефон – универсальный ключ от всех замков, – не сообщается.

20 советов по защите сайта или блога от взлома

На сайте альянса FIDO указано только, что «восстановление аккаунта, когда FIDO-устройство потеряно или украдено, становится критически важным для поддержания целостности пользовательского аккаунта». На сайте китайской компании Excelsecu, специализирующейся в сфере интернет-безопасности, дается следующая рекомендация: в случае утери FIDO-ключа нужно перейти на сайты, где вы зарегистрированы через него, и удалить устройство; плюс рекомендуется использовать два FIDO-ключа – один для использования в нормальных условиях, другой – для бэкапов.

Продвинем ваш бизнес

В Google и «Яндексе», соцсетях, рассылках, на видеоплатформах, у блогеров

Google Passkeys: первый шаг к исчезновению паролей

Анонс перехода на технологию FIDO состоялся в мае 2022 года. Спустя пять месяцев, в октябре, Google анонсировала первый инструмент для реализации идеи отказа от паролей. Он называется Passkeys и представляет собой встроенное в браузер и ОС смартфонов расширение, которое позволяет проходить аутентификацию на сайтах без паролей.

Работает эта система на основе криптографических ключей: уникальный ключ генерируется на устройстве пользователя и отправляется на веб-сайт для авторизации. При этом перед отправкой пользователя попросят ввести пароль от смартфона или графический код — это дополнительная степень защиты от злоумышленников.

Из-за того, что все коды одноразовые и генерируются непосредственно на смартфоне, хакерам станет значительно сложнее получить доступ к аккаунтам пользователей — придется научиться перехватывать коды и заходить с их помощью в аккаунт быстрее, чем это сделает встроенное ПО смартфона.

Ваша заявка принята.

Мы свяжемся с вами в ближайшее время.

Пока Passkeys работает лишь в мобильной версии Google Chrome и в версии браузера для бета-тестирования Canary. Пока неизвестно, когда инструмент станет доступен пользователям десктопной версии, но это вопрос времени. Также, учитывая договоренность Apple, Google и Microsoft об отказе от паролей, Passkeys, вероятнее всего, вскоре появится и в браузерах двух других техногигантов.

Шифрование данных на компьютере – ликбез и проверенные способы

Источник: texterra.ru

Fido uaf client что это

Еще один человек написал что он эти два приложения удалил и после смартфон работает нормально без приколов:

А вот ребята пример того как FIDO UAF ASM может прилично кушать батарею телефона:

Хотите верьте, хотите нет, но на форуме 4PDA я снова нашел инфу о том что FIDO UAF Client и FIDO UAF ASM можно вручную удалить без последствий.

Что же такое FIDO, двухфакторная аутентификация, как это работает на устройствах

Учитывая тот факт, насколько технологии прошли вперёд, что теперь практически у каждого есть возможность носить у себя в кармане смартфон, который сопоставим с мощными компьютерами и носителями важной информации. Сейчас можно любой смартфон сделать своим ключом для двухфакторной аутентификации.И если вы хотите максимально защититься, тогда используете её абсолютно для всех своих личных аккаунтов в сети.

Самыми популярными, а также самыми уязвимыми мишенями становятся сервисы Google, которые неоднократно подвергаются хакерским атакам. Но, чтобы защитить своих клиентов, разработчики сделали специальные способы защиты в виде ключей в несколько шагов.И если пользователь захочет войти в свои аккаунты, тогда он обязательно должны пройти все эти шаги.

Конечно, можно использовать физический ключ, но на самом деле это приносит дополнительные неудобства. Поэтому наилучшим решением – будет сделать свой смартфон ключом. То есть, ваш iPhone или Android будет неким верификатором всех попыток входа на устройства. И вы сами будете подтверждать такие попытки или отклонять их. Наиболее популярный ключ безопасности – это FIDO.

Это новый стандарт аутентификации U2F Open, а разработан он специально для устройств с ОС Андроид.

FIDO U2F — Универсализируем второй фактор

В 2013 году в Кремниевой Долине был организован FIDO (Fast IDentity Online) альянс для того, чтобы адресовать проблемы легкой и безопасной аутентификации в интернете. На данный момент FIDO имеет более трёхсот ассоциативных членов и тридцать членов правления. В список членов правления входят такие компании как Google, Yubico, Microsoft, Visa, Mastercard, American Express, Paypal и другие.

Основные цели, которые FIDO ставит перед собой, это простые в использовании, безопасные, приватные и стандартизированные решения.

На данный момент FIDO представили два стандарта: U2F (Universal Second Factor) — универсальный второй фактор, UAF (Universal Authentication Framework) — универсальный аутентификационный фреймворк для биометрической аутентификации. Сегодня мы поговорим о U2F. Если тема будет интересна, то в будущем я могу написать статью по UAF.

U2F это открытый, бездрайверный протокол для двухфакторной аутентификации, основанный на вызов-ответной аутентификации с помощью электронной цифровой подписи.

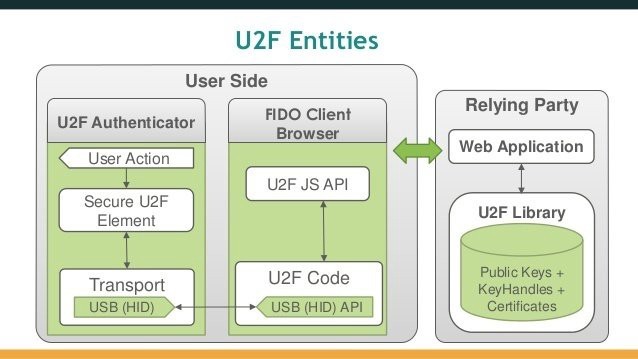

У U2F протокола три уровня абстракции: Пользователь, Браузер(тех. Клиент) и сам Протокол.

Пользователь

Для пользователя все достаточно просто. Пользователь вводит логин и пароль, вставляет U2F устройство, нажимает кнопку и успешно проходит аутентификацию. Собственно об этом ранее уже писали на ХабраХабре.

Браузер

Алгоритм взаимодействия с U2F на стороне браузера такой:

- Пользователь проходит верификацию логина и пароля

- Зависимая сторона, Google например, через U2F JS API запрашивает подпись вызова(challenge)

- Браузер пересылает запрос устройству

Если пользователь подтвердил, например с помощью нажатия кнопки или иным образом, свое желание произвести двухфакторную аутентификацию, то устройство возвращает подпись вызова

- Браузер передает подпись зависимой стороне

- Зависимая сторона верифицирует подпись

Шаг первый — Вызов-Ответ

Для начала мы производим простой вызов-ответ. Сервер посылает нам случайный вызов. Наше устройство подписывает вызов и возвращает подпись серверу, после чего сервер сверяет подпись.

Шаг второй — Защита от фишинга

Подписываем оригинальный URL и Channel ID

Сам по себе вызов-ответ не решает проблемы фишинга, так как если вы залогинились на rnail.ru вместо mail.ru, то ваша подпись все еще может быть использована для входа в ваш аккаунт. Для защиты от этого браузер к вызову добавляет URL, с которого был произведен запрос на подпись, и ID канала TLS, после чего зависимая сторона сверяет эти данные.

Шаг третий — Приватность или регистрационно-зависимая пара ключей

Генерируем регистрационно-зависимую пару

На данный момент наше устройство подписывает все одной парой ключей. Это создает проблему для приватности, в связи с тем что публичный ключ будет везде одинаковый. Для примера скажем если бы вы были зарегистрированы на печально известном AshleyMadison.com, то атакующий мог бы связать слитый публичный ключ и ваши другие аккаунты и потенциально причинить физический и моральный вред.

Чтобы сохранить приватность при регистрации, зависимая сторона передает ID приложения (AppID) и семя (случайное число). На основе этих данных устройство генерирует уникальную регистрационно-зависимую пару ключей. Как устройство генерирует пару не описано в протоколе, а полностью отдано на усмотрение изготовителя устройства. Например, каждый Yubikey имеет свой мастер ключ, который в связке с HMAC и ГПСЧ (Генератор псевдослучайных чисел) генерирует новую пару.

](https://habrastorage.org/files/796/ef4/41a/796ef441a55e402e87cf5f7d4fee6f1d.png)

https://developers.yubico.com/U2F/Protocol_details/Key_generation.html

За счет того, что пара ключей уникальна для каждой регистрации, становится возможным использовать совместно одно U2F устройство для множества аккаунтов.

Шаг четвертый — Защита от клонирования

Так как U2F это только протокол, то он может иметь разные имплементации, в железе и ПО. Некоторые имплементации могут быть не устойчивыми к клонированию. Для защиты от этого U2F устройство имеет встроенный счетчик. Каждая подпись и регистрация увеличивает состояние счетчика на единицу. Состояние счетчика подписывается и возвращается зависимой стороне.

Если U2F устройство было склонировано, то состояние счетчика клонированного устройства скорее всего будет меньше чем состояние счетчика оригинального устройства, что вызовет ошибку во время верификации.

Шаг пятый— Аттестация Ключа

Разные имплементации протокола могут быть быть небезопасны. Чтобы избежать этого, каждое U2F устройство имеет встроенный партийный сертификат, который устанавливается приблизительно на каждые сто тысяч устройств. Каждая подпись и регистрация дополнительно подписывается сертификатом, публичный ключ которого находится в публичной директории.

Зачем это надо? Например, если вы — форум о котятах, то вы возможно не сильно волнуетесь о том, насколько безопасны U2F устройства ваших пользователей, а если вы банк, то возможно вы разрешите только устройства, выполненные в железе, и только если они сертифицированы FIDO альянсом.

Шаг шесть с половиной — Защита от перебора

В ситуации, когда пользователь находится вдали от своего устройства, вредоносное программное обеспечение может попытаться атаковать устройство методом полного перебора или другими видами атак. Для защиты от этого U2F стандарт требует чтобы все имплементации, в железе и ПО, активировались пользователем. Пользователь обязан подтвердить свое решение на двухфакторную аутентификацию. Этим действием может быть простое нажатие на кнопку, ввод пин-кода, снятие отпечатка пальца или другое.

Как работает FIDO

Природа паролей побуждает нас быть ленивыми. Длинные, сложные пароли (самые безопасные) для нас сложнее всего создать и запомнить. Поэтому многие берут какой-то простой пароль, немного его “дорабатывают” и пользуются — это огромная проблема, потому что у хакеров давно есть списки популярных паролей. И хакеры автоматизируют атаки путем “заполнения учетных данных”, пытаясь найти, что именно вы добавили к вашему “стандартному” паролю.

FIDO работает на основе распознавания лиц и отпечатков пальцев — это умеют многие современные смартфоны.

“Пароль — это то, что вы знаете. Устройство — это то, что у вас есть. Биометрия — это то, чем вы являетесь. Мы движемся к тому, что пароль всегда будет при вас — и нужда в его запоминании просто отпадет”, — сказал Стивен Кокс, главный архитектор безопасности SecureAuth.

FIDO, или Fast Identity Online, стандартизирует использование аппаратных устройств (сканер отпечатков пальцев, камеры) для создания уникальной “биометрической карточки”, которая и позволит пользователю регистрироваться и заходить на сайты.

Подделать отпечатки пальцев или лицо намного сложнее и дороже — так что, по мнению Эндрю Шикиара, исполнительного директора FIDO Alliance, “… в течение следующих пяти лет у каждой крупной потребительской интернет-услуги будет альтернативная регистрация без пароля”.

FIDO также выгоден и компаниям, поскольку устраняет опасения по поводу утечек данных (в частности, конфиденциальной информации клиентов). Похищенные “биометрические карточки” не позволят хакерам войти в систему, потому что их надо не просто ввести, но и подтвердить.

Вот один из способов входа на основе FIDO без паролей.Вы открываете страницу входа в систему на своем ноутбуке, вводите имя пользователя, нажмите кнопку, а затем пользуетесь биометрической аутентификацией ноутбука, например, Touch ID от Apple или Windows Hello. Если ваша система не оснащена нужными устройствами, вы можете подключить по Bluetooth телефон — и точно так же использовать FIDO.

Предпосылки и история создания [ править | править код ]

События, связанные с массовыми взломами аккаунтов [п 1] [п 2] [п 3] , подтверждают необходимость защиты данных, находящихся на онлайн-сервисах. Часто учётные записи пользователей защищены слабыми паролями [п 4] , пользователями используется одинаковый пароль в разных учетных записях, что способствует массовым взломам. [п 5] Поэтому строгая аутентификация становится все более важным требованием. Большинство решений, обеспечивающих строгую аутентификацию дороже и сложнее в использовании (особенно с мобильными устройствами). В то же время, например, второй фактор в виде OTP уязвим для относительно общих атак, таких как фишинг [п 6] , смарт-карты требуют специализированного оборудования и/или установки драйверов перед использованием. В идеале база для безопасной аутентификации должна соответствовать таким требованиям, как: использование строгой аутентификации, соблюдение конфиденциальности пользователя, удобство использования и взаимодействие между различными устройствами, с помощью которых производится аутентификация. Для решения этих вопросов образовался F >[1]

Спецификации протокола U2F v1.0 были опубликованы F >[п 7]

30 июня 2015 года были выпущены две новые версии протокола, поддерживающие Bluetooth и NFC, как транспортные протоколы для U2F [п 8] . Таким образом стала возможна аутентификация посредством протокола U2F с помощью мобильных устройств, используя технологию NFC.

В конце 2015 года началась работа над усовершенствованными спецификациями, называемыми F >[п 9]

7 декабря 2016 года были объявлены обновленные спецификации протокола U2F v1.1. [п 10]

Источник: vkspy.info