Электронный ключ USB для защиты вашей информации и вашего ПК: Что это такое?

Когда дело доходит до защиты вашей информации, вы никогда не будете в полной безопасности. Хотя использование надежных паролей и программной двухфакторной аутентификации (2FA), безусловно является отличным началом. Вы можете еще больше укрепить свою онлайн-безопасность с помощью аппаратного ключа безопасности. Кроме того, их легко использовать как на личных, так и на служебных устройствах и учетных записях.

Вам не нужно быть техническим специалистом, чтобы использовать электронный ключ. Их довольно легко настроить, а некоторые для удобства даже можно сохранить на связке ключей. Ключ безопасности — идеальный способ обрести дополнительное спокойствие в защиты ваших наиболее безопасных учетных записей, устройств и информации.

Что такое USB-ключ безопасности?

Физически USB-ключ безопасности (также называемый ключом U2F) — это тип аппаратной защиты, который напоминает USB-накопитель и подключается к одному из USB-портов вашего компьютера. На практике ключ безопасности — это физическое устройство безопасности с полностью уникальной идентификацией. Он содержит небольшой чип со всеми протоколами безопасности и кодом, который позволяет ему подключаться к серверам и проверять вашу личность. Он используется для того, чтобы убедиться, что вы действительно получаете доступ к сайту или услуге.

Как встроить пропуск в ЛЮБОЙ телефон RFID дубликат пропуска домофона турникета в смартфоне телефоне

Некоторые ключи безопасности даже имеют встроенный NFC или Bluetooth, что делает их идеальными для использования с новыми смартфонами Android и iOS. Ключи работают с такими браузерами, как Google Chrome, а также с веб-сервисами, такими как Gmail, Facebook, Dropbox, 1Password, Twitter, GitHub, Microsoft и многими другими.

Ключи безопасности — это еще один уровень двухфакторной безопасности, мало чем отличающийся от одноразовых кодов, которые вы получали по SMS или электронной почте при входе на определенные сайты, или от биометрических сканирований вашего отпечатка пальца или лица, используемых для разблокировки вашего ноутбука или смартфона. Но вместо того, чтобы отправлять вам код или сканировать часть тела, вы должны подключить устройство к компьютеру, чтобы получить доступ ко всему, что вы защищаете.

Какие есть способы обезопасить свой компьютер?

Надежная безопасность: использование уникальных надежных паролей для каждой из ваших учетных записей. Из-за этого хакеру или алгоритму невероятно сложно (если не невозможно) подобрать коды. Вам будет непросто их запомнить (для этого и нужны менеджеры паролей ), но их сложность делает их очень эффективными.

Повышенная безопасность: настройка программной двухфакторной аутентификации для ваших учетных записей (где вы получаете текстовый код) или с помощью приложений аутентификации. Это еще больше усложняет задачу хакеру взломать вас, поскольку ему нужно знать ваш пароль и иметь под рукой ваш телефон (или заменить его SIM-картой ), чтобы получить доступ.

Фишка MIUI 13 на Xiaomi

Кроме того, в большинстве случаев вы также будете получать уведомление об одноразовом коде каждый раз, когда кто-то пытается получить доступ к вашей учетной записи, предупреждая вас.

Самая сильная безопасность: настройка физической двухфакторной аутентификации, также известной как ключ безопасности, создает единую уникальную точку доступа, которую нельзя дублировать. Чтобы вы или кто-либо еще мог получить доступ к своим подключенным учетным записям, вам понадобится ваш пароль, а также физический ключ — с чем не может справиться даже лучший хакер.

Ключи безопасности настолько хороши, что они даже не позволят вам ввести свою информацию на поддельном веб-сайте, поэтому, даже если хакеру удастся обмануть вас, он не обманет ваш ключ безопасности. Это оборудование действует как ваш цифровой телохранитель, удерживая нежелательных пользователей от вашей информации.

И не беспокойтесь: на ключе безопасности не хранятся никакие личные данные или данные учетной записи. В случае, если вы потеряете свой ключ или кто-то его заберет, им все равно придется знать имена и пароли ваших учетных записей, чтобы куда-то добраться.

Как работают электронные ключи защиты?

Электронные ключи безопасности — это еще один способ проверить на сервере, с которым вы пытаетесь связаться, что вы являетесь тем, кем себя называете. Ключи поддерживают универсальный стандарт с открытым исходным кодом под названием FIDO U2F , который был разработан Google и Yubico для физических токенов аутентификации.

Думайте о ключе безопасности как о двери отеля. Вы регистрируетесь на стойке регистрации, оплачиваете посуточную плату и получаете ключ от номера. Тогда, гипотетически говоря, если бы вы встали перед дверью назначенной вам комнаты и сказали: «Я хочу войти», дверь просто не откроется. Вам нужно будет вставить ключ в слот, позволить ему подключиться к системе отеля и подтвердить: «Да, этот ключ в настоящее время действителен. Дайте мне зарегистрированный ключевой код, чтобы открыть эту комнату».

Установить и использовать электронный ключ также довольно просто. После того, как вы подключили устройства и онлайн-аккаунты, на которых хотите использовать ключ безопасности все, что вам нужно сделать на этом этапе — это подключить ключ, когда вы хотите получить доступ к устройству или сайту, и нажать сенсорную кнопку.

Кому следует использовать электронный ключ защиты?

Любой желающий может использовать электронный ключ, но для некоторых это может быть чрезмерной мерой. Если вас не беспокоит кратковременное неудобство безопасного входа в свои подключенные учетные записи, это отличная идея. В конце концов, лучше перестраховаться сейчас, чем сожалеть потом.

Мы настоятельно рекомендуем ключи безопасности тем, кто регулярно пользуется общедоступным Wi-Fi, поскольку трафик через Wi-Fi можно легко перехватить, а использование общедоступного Wi-Fi делает вас более уязвимыми для взлома. Использование ключа безопасности делает так, что даже если кто-то перехватит ваши данные, он не сможет войти в ваши учетные записи.

Мы также рекомендуем ключи безопасности всем, кто имеет дело с защищенной информацией в Интернете, такой как финансовая информация, а также известным людям и другим важным лицам, которым нужен дополнительный уровень безопасности.

Недостатки использования USB-ключа безопасности

Основным недостатком и самой большой слабостью электронного ключа безопасности: это единая точка доступа для ваших учетных записей. Если ключ делает практически невозможным для хакера доступ к вашим учетным записям, он также делает практически невозможным доступ к вашим собственным учетным записям в случае, если вы потеряете свой ключ безопасности.

Если у вас где-то открыт еще один экземпляр ваших учетных записей, вы можете войти и удалить свой электронный ключ или создать новый, но если вы этого не сделаете, вам может сильно не повезти. Однако, в зависимости от направления, для которого вы настроили ключ безопасности, например в Google, у вас будет доступ к ряду вариантов доступа к вашей учетной записи, например, к резервным кодам доступа. Вы также можете технически купить резервный ключ безопасности, но не каждый сайт позволяет зарегистрировать два.

Другой примечательный недостаток заключается в том, что не все сайты и службы поддерживают ключи безопасности как вариант 2FA, особенно небольшие службы. Большинство сервисов вообще не предлагают поддержку 2FA, они будут придерживаться вариантов на основе SMS или электронной почты. Это означает, что в настоящее время вы будете тратить деньги на защиту лишь на небольшом количестве сайтов, хотя в будущем может появиться поддержка для большего числа сайтов.

Другие особенности, которые следует учитывать при покупке USB-ключа безопасности

Очевидно, что безопасность — это главное здесь и самая важная часть физического ключа безопасности. Однако есть несколько дополнительных функций, которые следует учитывать, если вы думаете о покупке электронного ключа.

Совместимость устройства и учетной записи: не все аппаратные ключи одинаковые. Некоторые подключаются к компьютеру через USB-A или USB-C, а другие поддерживают только порты Apple Lightning. Новые варианты могут даже поддерживать Bluetooth и NFC, что делает их совместимыми со смартфонами. Убедитесь, что выбранный вами ключ будет работать со всеми устройствами, на которых вы хотите его использовать, от macOS и Windows до Android и iOS.

Долговечность: поскольку ключ безопасности — это то, что вы потенциально можете использовать каждый день, очень важно, чтобы он имел прочную конструкцию из высококачественных материалов. Металлические разъемы, которые подключаются к разъемам USB-порта вашего устройства, должны быть достаточно прочными, чтобы выдерживать тысячи применений. Лучшие ключи безопасности выдерживают падение (или падение на него чего-либо), а также водонепроницаемы.

Лучшие USB ключи безопасности

Если вы решили, что хотите получить электронный ключ, но не знаете, какие у вас что купить: ниже мы представили несколько лучших вариантов, в том числе несколько ключей премиум-класса и недорогой вариант.

Лучший ключ безопасности: Yubico YubiKey 5 NFC

Yubico — это имя, которому доверяют в мире ключей безопасности, поскольку оно помогло разработать стандарт FIDO U2F вместе с Google. YubiKey 5 NFC использует как NFC и разъем USB-A, и является идеальным выбором для получения авторизовались на своих интернет — услуг и счетов, а также ваши MacOS компьютеры, Android устройств, а также iPhone 7 или более новые модели. Он поддерживает множество стандартов безопасности, включая FIDO U2F, FIDO2, Yubico OTP, OATH-HOTP, Open PGP и смарт-карту. Ключ устойчив к воде, взлому и раздавливанию.

Yubico — YubiKey 5 NFC — двухфакторная аутентификация USB и ключ безопасности NFC, подходит для портов USB-A и работает с поддерживаемыми мобильными устройствами NFC — защитите свои учетные записи в Интернете с помощью не только пароля

Получите максимальную связь и безопасность для ваших компьютеров, мобильных устройств, совместимых веб-сайтов и служб.

Лучший бюджетный выбор: электронный ключ Thetis FIDO U2F

Вам не нужно тратить много денег, чтобы получить респектабельный ключ безопасности. Thetis FIDO U2F предлагает лучшую отдачу от вложенных средств. Ключ работает как в браузерах Chrome, так и в Opera в операционных системах MacOS, Windows и Linux. Он пропускает варианты подключения Bluetooth и NFC в пользу порта USB-A. У ключа Thetis есть поворотный механизм, который защищает USB-порт, когда он не используется.

Ключ безопасности FIDO U2F, Thetis [алюминиевый складной дизайн] Универсальная двухфакторная аутентификация USB (тип A) для дополнительной защиты в Windows, Linux,Mac OS, Gmail, Facebook, Dropbox, SalesForce, GitHub

Подключайтесь к своим устройствам и онлайн-аккаунтам и защищайте их, не тратя при этом целое состояние. Работает с системами Windows, macOS и Linux.

Комплект ключей безопасности Google Titan

Вместе с Yubico, Google помог разработать стандарт FIDO U2F, на который полагаются эти устройства, так что это еще один хороший выбор. Пакет Google Titan Key Bundle включает в себя один ключ Bluetooth и один ключ USB-A, поэтому вы можете подключаться к компьютерам и мобильным устройствам, а также к совместимым веб-службам.

Сверху у ключей есть отверстие, поэтому вы можете соединить их с кольцом для ключей. Оба ключа поддерживают Программу расширенной защиты Google, которая является самым надежным предложением компании по обеспечению безопасности. Google также предлагает отличный вариант USB-C, если он лучше работает с портами вашего устройства.

Электронные ключи — это простой и относительно недорогой способ сохранить важную информацию в Интернете. Хотя они могут быть излишними для обычного человека, уровень безопасности, который они предлагают, делает их полезными для всех, кто имеет дело с защищенной информацией, особенно в общедоступном Wi-Fi-соединении. Их также могут использовать знаменитости и известные люди. Также не теряйте свой электронный ключ безопасности.

Источник: drongeek.ru

Fido uaf client что это

Еще один человек написал что он эти два приложения удалил и после смартфон работает нормально без приколов:

А вот ребята пример того как FIDO UAF ASM может прилично кушать батарею телефона:

Хотите верьте, хотите нет, но на форуме 4PDA я снова нашел инфу о том что FIDO UAF Client и FIDO UAF ASM можно вручную удалить без последствий.

Что же такое FIDO, двухфакторная аутентификация, как это работает на устройствах

Учитывая тот факт, насколько технологии прошли вперёд, что теперь практически у каждого есть возможность носить у себя в кармане смартфон, который сопоставим с мощными компьютерами и носителями важной информации. Сейчас можно любой смартфон сделать своим ключом для двухфакторной аутентификации. И если вы хотите максимально защититься, тогда используете её абсолютно для всех своих личных аккаунтов в сети.

Самыми популярными, а также самыми уязвимыми мишенями становятся сервисы Google, которые неоднократно подвергаются хакерским атакам. Но, чтобы защитить своих клиентов, разработчики сделали специальные способы защиты в виде ключей в несколько шагов. И если пользователь захочет войти в свои аккаунты, тогда он обязательно должны пройти все эти шаги.

Конечно, можно использовать физический ключ, но на самом деле это приносит дополнительные неудобства. Поэтому наилучшим решением – будет сделать свой смартфон ключом. То есть, ваш iPhone или Android будет неким верификатором всех попыток входа на устройства. И вы сами будете подтверждать такие попытки или отклонять их. Наиболее популярный ключ безопасности – это FIDO.

Это новый стандарт аутентификации U2F Open, а разработан он специально для устройств с ОС Андроид.

FIDO U2F — Универсализируем второй фактор

В 2013 году в Кремниевой Долине был организован FIDO (Fast IDentity Online) альянс для того, чтобы адресовать проблемы легкой и безопасной аутентификации в интернете. На данный момент FIDO имеет более трёхсот ассоциативных членов и тридцать членов правления. В список членов правления входят такие компании как Google, Yubico, Microsoft, Visa, Mastercard, American Express, Paypal и другие.

Основные цели, которые FIDO ставит перед собой, это простые в использовании, безопасные, приватные и стандартизированные решения.

На данный момент FIDO представили два стандарта: U2F (Universal Second Factor) — универсальный второй фактор, UAF (Universal Authentication Framework) — универсальный аутентификационный фреймворк для биометрической аутентификации. Сегодня мы поговорим о U2F. Если тема будет интересна, то в будущем я могу написать статью по UAF.

U2F это открытый, бездрайверный протокол для двухфакторной аутентификации, основанный на вызов-ответной аутентификации с помощью электронной цифровой подписи.

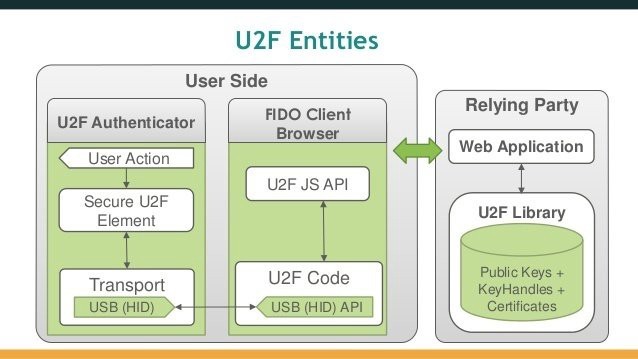

У U2F протокола три уровня абстракции: Пользователь, Браузер(тех. Клиент) и сам Протокол.

Пользователь

Для пользователя все достаточно просто. Пользователь вводит логин и пароль, вставляет U2F устройство, нажимает кнопку и успешно проходит аутентификацию. Собственно об этом ранее уже писали на ХабраХабре.

Браузер

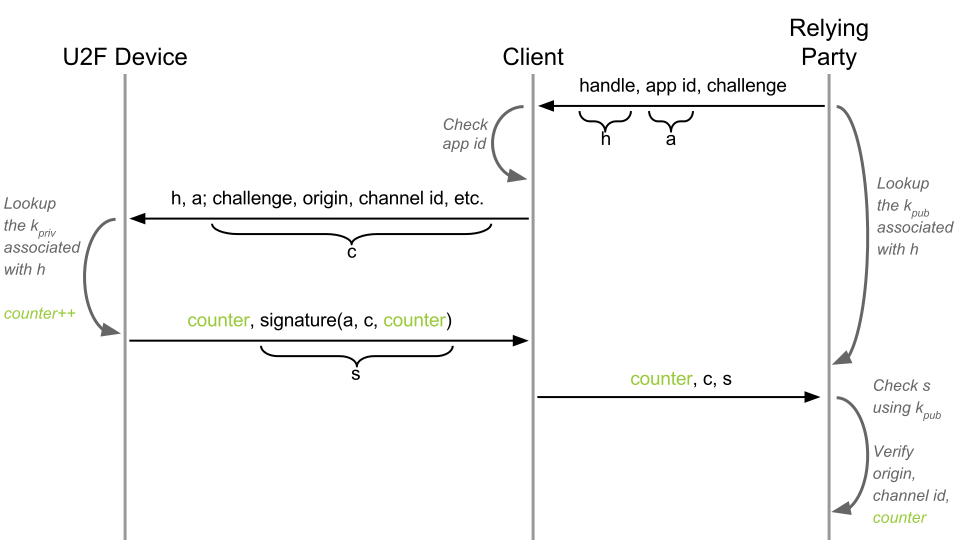

Алгоритм взаимодействия с U2F на стороне браузера такой:

- Пользователь проходит верификацию логина и пароля

- Зависимая сторона, Google например, через U2F JS API запрашивает подпись вызова(challenge)

- Браузер пересылает запрос устройству

Если пользователь подтвердил, например с помощью нажатия кнопки или иным образом, свое желание произвести двухфакторную аутентификацию, то устройство возвращает подпись вызова

- Браузер передает подпись зависимой стороне

- Зависимая сторона верифицирует подпись

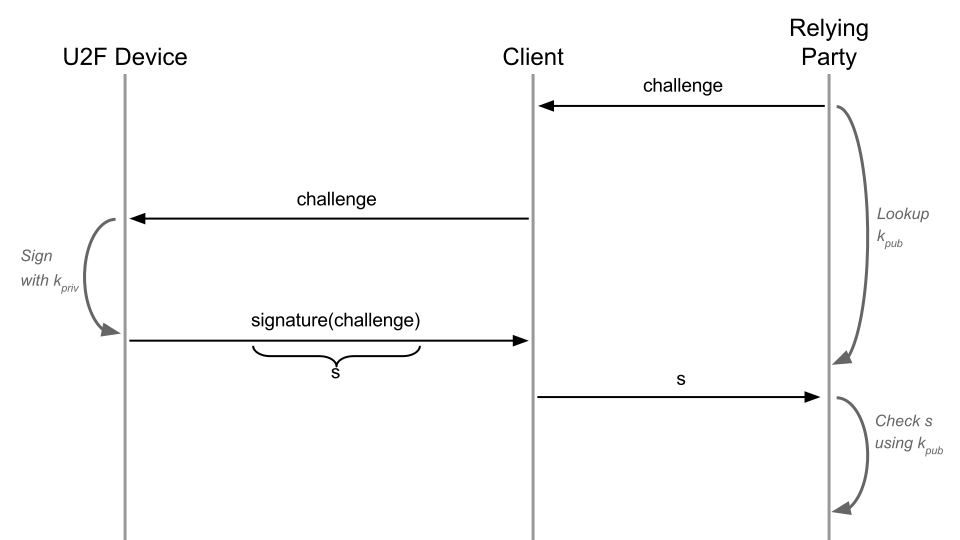

Шаг первый — Вызов-Ответ

Для начала мы производим простой вызов-ответ. Сервер посылает нам случайный вызов. Наше устройство подписывает вызов и возвращает подпись серверу, после чего сервер сверяет подпись.

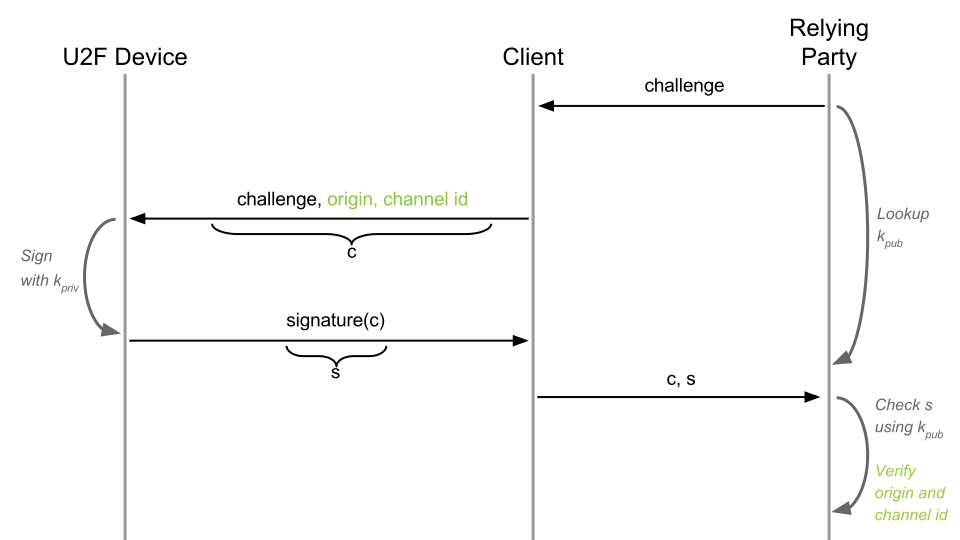

Шаг второй — Защита от фишинга

Подписываем оригинальный URL и Channel ID

Сам по себе вызов-ответ не решает проблемы фишинга, так как если вы залогинились на rnail.ru вместо mail.ru, то ваша подпись все еще может быть использована для входа в ваш аккаунт. Для защиты от этого браузер к вызову добавляет URL, с которого был произведен запрос на подпись, и ID канала TLS, после чего зависимая сторона сверяет эти данные.

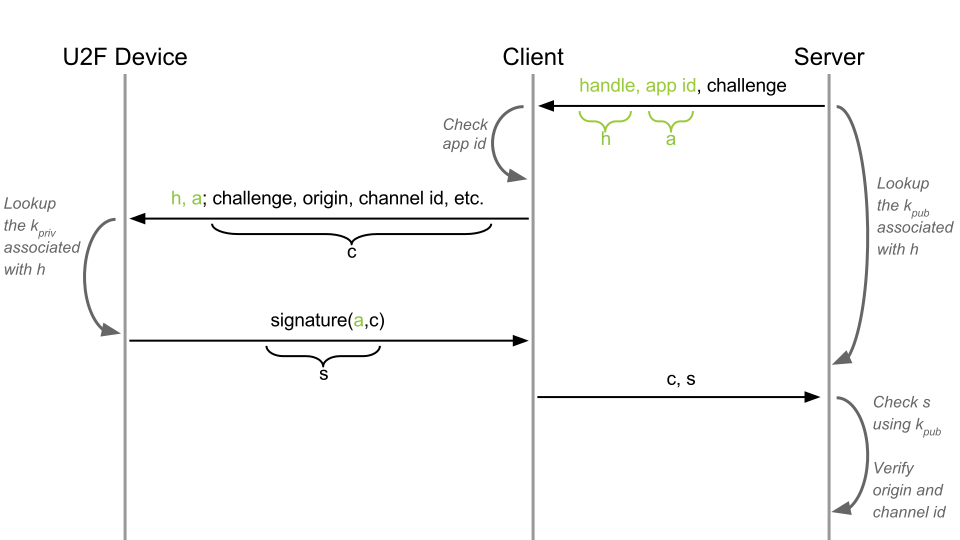

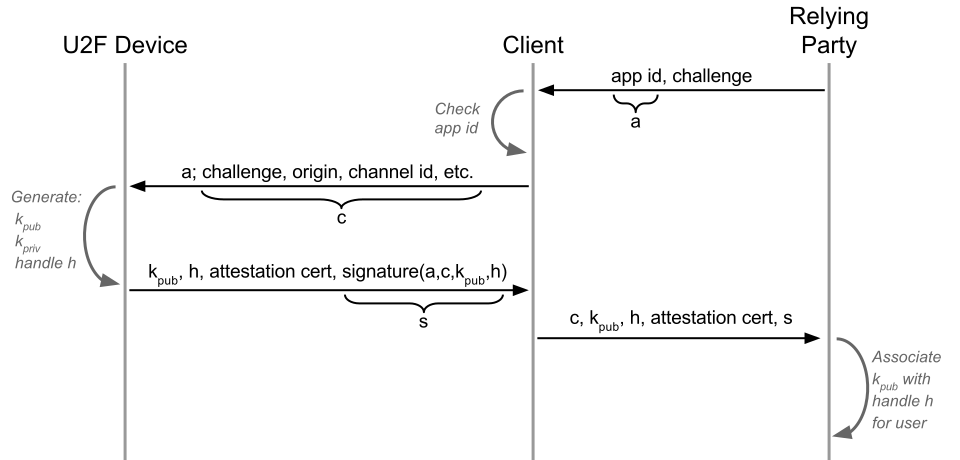

Шаг третий — Приватность или регистрационно-зависимая пара ключей

Генерируем регистрационно-зависимую пару

На данный момент наше устройство подписывает все одной парой ключей. Это создает проблему для приватности, в связи с тем что публичный ключ будет везде одинаковый. Для примера скажем если бы вы были зарегистрированы на печально известном AshleyMadison.com, то атакующий мог бы связать слитый публичный ключ и ваши другие аккаунты и потенциально причинить физический и моральный вред.

Чтобы сохранить приватность при регистрации, зависимая сторона передает ID приложения (AppID) и семя (случайное число). На основе этих данных устройство генерирует уникальную регистрационно-зависимую пару ключей. Как устройство генерирует пару не описано в протоколе, а полностью отдано на усмотрение изготовителя устройства. Например, каждый Yubikey имеет свой мастер ключ, который в связке с HMAC и ГПСЧ (Генератор псевдослучайных чисел) генерирует новую пару.

](https://habrastorage.org/files/796/ef4/41a/796ef441a55e402e87cf5f7d4fee6f1d.png)

https://developers.yubico.com/U2F/Protocol_details/Key_generation.html

За счет того, что пара ключей уникальна для каждой регистрации, становится возможным использовать совместно одно U2F устройство для множества аккаунтов.

Шаг четвертый — Защита от клонирования

Так как U2F это только протокол, то он может иметь разные имплементации, в железе и ПО. Некоторые имплементации могут быть не устойчивыми к клонированию. Для защиты от этого U2F устройство имеет встроенный счетчик. Каждая подпись и регистрация увеличивает состояние счетчика на единицу. Состояние счетчика подписывается и возвращается зависимой стороне.

Если U2F устройство было склонировано, то состояние счетчика клонированного устройства скорее всего будет меньше чем состояние счетчика оригинального устройства, что вызовет ошибку во время верификации.

Шаг пятый— Аттестация Ключа

Разные имплементации протокола могут быть быть небезопасны. Чтобы избежать этого, каждое U2F устройство имеет встроенный партийный сертификат, который устанавливается приблизительно на каждые сто тысяч устройств. Каждая подпись и регистрация дополнительно подписывается сертификатом, публичный ключ которого находится в публичной директории.

Зачем это надо? Например, если вы — форум о котятах, то вы возможно не сильно волнуетесь о том, насколько безопасны U2F устройства ваших пользователей, а если вы банк, то возможно вы разрешите только устройства, выполненные в железе, и только если они сертифицированы FIDO альянсом.

Шаг шесть с половиной — Защита от перебора

В ситуации, когда пользователь находится вдали от своего устройства, вредоносное программное обеспечение может попытаться атаковать устройство методом полного перебора или другими видами атак. Для защиты от этого U2F стандарт требует чтобы все имплементации, в железе и ПО, активировались пользователем. Пользователь обязан подтвердить свое решение на двухфакторную аутентификацию. Этим действием может быть простое нажатие на кнопку, ввод пин-кода, снятие отпечатка пальца или другое.

Как работает FIDO

Природа паролей побуждает нас быть ленивыми. Длинные, сложные пароли (самые безопасные) для нас сложнее всего создать и запомнить. Поэтому многие берут какой-то простой пароль, немного его “дорабатывают” и пользуются — это огромная проблема, потому что у хакеров давно есть списки популярных паролей. И хакеры автоматизируют атаки путем “заполнения учетных данных”, пытаясь найти, что именно вы добавили к вашему “стандартному” паролю.

FIDO работает на основе распознавания лиц и отпечатков пальцев — это умеют многие современные смартфоны.

“Пароль — это то, что вы знаете. Устройство — это то, что у вас есть. Биометрия — это то, чем вы являетесь. Мы движемся к тому, что пароль всегда будет при вас — и нужда в его запоминании просто отпадет”, — сказал Стивен Кокс, главный архитектор безопасности SecureAuth.

FIDO, или Fast Identity Online, стандартизирует использование аппаратных устройств (сканер отпечатков пальцев, камеры) для создания уникальной “биометрической карточки”, которая и позволит пользователю регистрироваться и заходить на сайты.

Подделать отпечатки пальцев или лицо намного сложнее и дороже — так что, по мнению Эндрю Шикиара, исполнительного директора FIDO Alliance, “… в течение следующих пяти лет у каждой крупной потребительской интернет-услуги будет альтернативная регистрация без пароля”.

FIDO также выгоден и компаниям, поскольку устраняет опасения по поводу утечек данных (в частности, конфиденциальной информации клиентов). Похищенные “биометрические карточки” не позволят хакерам войти в систему, потому что их надо не просто ввести, но и подтвердить.

Вот один из способов входа на основе FIDO без паролей. Вы открываете страницу входа в систему на своем ноутбуке, вводите имя пользователя, нажмите кнопку, а затем пользуетесь биометрической аутентификацией ноутбука, например, Touch ID от Apple или Windows Hello. Если ваша система не оснащена нужными устройствами, вы можете подключить по Bluetooth телефон — и точно так же использовать FIDO.

Предпосылки и история создания [ править | править код ]

События, связанные с массовыми взломами аккаунтов [п 1] [п 2] [п 3] , подтверждают необходимость защиты данных, находящихся на онлайн-сервисах. Часто учётные записи пользователей защищены слабыми паролями [п 4] , пользователями используется одинаковый пароль в разных учетных записях, что способствует массовым взломам. [п 5] Поэтому строгая аутентификация становится все более важным требованием. Большинство решений, обеспечивающих строгую аутентификацию дороже и сложнее в использовании (особенно с мобильными устройствами). В то же время, например, второй фактор в виде OTP уязвим для относительно общих атак, таких как фишинг [п 6] , смарт-карты требуют специализированного оборудования и/или установки драйверов перед использованием. В идеале база для безопасной аутентификации должна соответствовать таким требованиям, как: использование строгой аутентификации, соблюдение конфиденциальности пользователя, удобство использования и взаимодействие между различными устройствами, с помощью которых производится аутентификация. Для решения этих вопросов образовался F >[1]

Спецификации протокола U2F v1.0 были опубликованы F >[п 7]

30 июня 2015 года были выпущены две новые версии протокола, поддерживающие Bluetooth и NFC, как транспортные протоколы для U2F [п 8] . Таким образом стала возможна аутентификация посредством протокола U2F с помощью мобильных устройств, используя технологию NFC.

В конце 2015 года началась работа над усовершенствованными спецификациями, называемыми F >[п 9]

7 декабря 2016 года были объявлены обновленные спецификации протокола U2F v1.1. [п 10]

Источник: vkspy.info

«ФидоНет» — что это? Международная любительская некоммерческая компьютерная сеть FidoNet

Многие наверняка слышали, что параллельно с Интернетом существует «ФидоНет». Что это такое? FidoNet — это всемирная компьютерная сеть, которая используется для связи между системами из точки в точку (BBS). Она использует систему хранения и пересылки данных для обмена частными (электронная почта) и общедоступными (форум) сообщениями между BBS в сети, а также другими файлами и протоколами в некоторых случаях.

Что она представляет собой?

«ФидоНет» — что это такое? Система FidoNet была основана на ряде небольших взаимодействующих программ. Только одна из них напрямую взаимодействовала с системой BBS и была единственной частью, которую нужно было установить для поддержки остального программного обеспечения. Это значительно облегчило соединение, и «ФидоНет» была одной из немногих сетей, которая широко поддерживалась почти всем ПО BBS, а также рядом других сервисов. Эта модульная конструкция также позволила FidoNet легко перейти на новые системы сжатия данных, что было важно в эпоху использования модемной связи по телефонным линиям с высокими тарифами на междугороднюю связь.

Постепенное улучшение скорости модемов в начале 1990-х годов в сочетании с быстрым снижением цен на компьютеры и системы хранения делало BBS более популярными. К середине 1990-х годов в эксплуатации было почти 40 000 систем FidoNet, и благодаря этому стало возможным общаться с миллионами пользователей по всему миру.

Широкая доступность недорогих подключений к Интернету, появившаяся в середине 1990-х годов, уменьшила потребность в системе «ФидоНет» для хранения и пересылки информации. Прямой набор в локальные системы BBS быстро сократился. Хотя использование FidoNet значительно уменьшилось с конца 1990-х годов, сеть продолжает использоваться даже сегодня, несмотря на то что подключение к Интернету становится общедоступным.

Происхождение

История происхождения сети «ФидоНет» следующая. Она берет свое начало с 1980-х годов.

В 1983 году Том Дженнингс начал работу над новой системой коммуникаций, размещенной в MS-DOS, которая станет Fido BBS. Окончательно он создал данную сеть в Сан-Франциско в начале 1984 года. Другим ранним пользователем был Джон Мадил, который пытался установить аналогичную систему в Балтиморе. Сеть «ФидоНет» начала распространяться по новым точкам, и Дженнингс в конечном итоге начал поддерживать неофициальный список их телефонных номеров, будучи в нем под первым номером.

Разработчик сети выпустил первую версию программного обеспечения FidoNet в июне 1984 года. В начале 1985 года он написал документ, объясняющий сущность сети «ФидоНет» (что это такое, вы уже знаете), а также историю появления системы. В этой версии FidoNet был разработан как способ обмена почтой между двумя первыми точками.

В начале 1984 года Бен Бейкер планировал создать BBS для недавно созданного компьютерного клуба. Он намеревался использовать основную систему CBBS, размещенную на CP/M, и компьютер Rainbow 100. Этот ПК содержал два процессора, Intel 8088 и Zilog Z80, что позволяло работать с MS-DOS и CP/M. В поисках программного обеспечения, которое будет работать на DOS, Бейкер узнал о «ФидоНете» через Мадила.

Как развивалась технология?

ПО для некоммерческой компьютерной сети «ФидоНет» требовало внесения изменений в драйверы последовательного порта для правильной работы на Rainbow. Начались работы над такими изменениями с участием Дженнингса, Мадила и Бейкера.

Это привело к тому, что все участники понесли значительные расходы на междугородние звонки, так как постоянно звонили друг другу во время разработки или связывались по электронной почте. Во время одного из таких звонков Бейкер и Дженнингс обсудили, как было бы здорово, если бы системы BBS могли автоматически вызывать друг друга, обмениваясь почтой и файлами. Это позволило бы им составлять сообщения на своих локальных компьютерах, а затем быстро их доставлять, а не звонить и набирать сообщение, используя междугородную телефонную связь.

В результате появилась новая версия программного обеспечения, состоящая из трех файлов: FIDO_DECV6 (новая версия самой программы BBS), FIDONET и NODELIST.BBS. Новая версия FIDO BBS имела таймер, который заставлял ее выходить в указанное время, обычно ночью, и при выходе из нее запускалось отдельное приложение FIDONET. NODELIST был списком систем Fido BBS, которые Дженнингс уже составлял ранее.

Как работает «ФидоНет»?

Что это за система и как она функционирует? Программа FIDONET позже стала известна как почтовик. Приложение FIDO было изменено, чтобы использовать ранее неиспользуемое числовое поле в заголовках сообщений для хранения номера узла для машины, на которую должно быть доставлено сообщение.

Административная структура «ФидоНет» состоит из точек, узлов и пользователей. Когда программа «ФидоНет» запускается, сеть будет искать в базе данных электронной почты любые сообщения с номером в этом поле. Программа собирает все данные для определенного номера узла в файл, известный как пакет сообщений. После того как все пакеты были сгенерированы, по одному для каждого узла, программа FIDONET будет искать номер телефона узла назначения в NODELIST.BBS и вызывать удаленную систему.

При условии, что FIDONET работает у получателя, обе системы будут соединяться и, если это удастся, вызывающая сторона загрузит свой и ответный пакеты данных и затем отключится. После этого FIDONET распаковывает возвращаемый пакет, помещает полученные сообщения в хранилище локальной системы и переходит к следующему объему данных. Когда передача файлов завершится, «ФидоНет» отключится и запустит программу FIDO BBS.

Как росла популярность сети?

Компьютерная сеть FidoNet начала свою деятельность в 1984 году, и к концу этого года имела уже 100 узлов. Устойчивый рост продолжался на протяжении 1980-х годов, и определенное сочетание факторов привело к ее стремительному развитию после 1988 года. В первую очередь, это появление более быстрых и менее дорогих модемов, а также снижение стоимости жестких дисков и компьютерных систем в целом.

К апрелю 1993 года список узлов FidoNet содержал более 20 000 наименований. В то время, по оценкам специалистов, каждый узел имел в среднем около 200 активных пользователей. Из этих 4 миллионов юзеров половина обычно использовала echomail, общедоступные публичные форумы, в то время как около 200 000 пользовались частной системой сетевой почты.

На протяжении всего своего существования сеть сталкивалась с проблемами управления и конкуренцией. Во многом это можно объяснить тем, что межсетевая доставка данных стоила реальных денег, а объем трафика рос быстрее, чем убытки, вызванные повышением скорости модема и снижением стоимости междугородной связи. По мере возможности предпринимались попытки возместить издержки различными способами, которые вызывали много споров. Проблемы были настолько серьезными, что Дженнингс стал называть систему «бой в сети».

Снижение популярности

Когда модемы достигли скорости 28,8 кбит/с, издержки протоколов TCP/IP перестали быть столь неприятными, и доступ к Интернету по телефонной линии связи становился все более распространенным. К 1995 году популярность «ФидоНета» начала снижаться, поскольку пользователи отказались от локальных систем BBS в пользу более крупных сайтов и веб-страниц, доступ к которым по всему миру можно было получить по той же цене, что и к системе BBS.

Это также сделало FidoNet дешевле в реализации, потому что межсетевые передачи данных могут быть осуществлены также через Интернет, с минимальными или нулевыми предельными издержками. Но это серьезно ослабило всю цель модели хранения и пересылки, которая была разработана специально для решения проблемы междугородной связи (которой больше не существует).

Список узлов FidoNet начал сокращаться, особенно в районах с широкой доступностью интернет-соединений. Эта тенденция к снижению продолжается, но она остановилась примерно на 2500 узлах. «ФидоНет» остается популярной в тех областях, где доступ в Интернет затруднен или слишком дорог.

Возрождение

В настоящее время наблюдается ретро-движение, которое приводит к медленному увеличению числа подключенных к Интернету BBS и узлов. Было проведено реформирование «ФидоНет», в результате чего Telnet, Rlogin и SSH используются между этими системами. Это означает, что вы можете общаться со многими BBS по всему миру так же дешево, как и по соседству.

Кроме того, Usenet и интернет-почта были добавлены вместе с длинными именами файлов во многие новые версии программного обеспечения BBS, некоторые из которых являются бесплатными, что приводит к расширению использования. Слабовидящие и слабослышащие пользователи также могут получить доступ к этому лучше, чем к Интернету в целом, поскольку интерфейсы для них имеют дело главным образом с текстом ASCII, который существует в большинстве BBS. Это помогает им общаться без осложнений изображений и аудио в интернет-почте и общении в целом.

Как использовать эту сеть?

Как подключить «ФидоНет» в наше время? Чтобы попасть в сеть FidoNet, вам нужно иметь несколько разных составляющих:

- Компьютер — подойдет практически любой домашний ПК.

- Модем для подключения вашего компьютера к другим через телефонную линию.

- Программное обеспечение «ФидоНет».

- Номер телефона BBS для звонка через модем.

Хотя использование FidoNet резко сократилось по сравнению с его применением до середины 1990-х годов, сеть все еще используется во многих странах, особенно в России и бывших республиках СССР. Некоторые BBS, в том числе те, которые сейчас доступны для пользователей, подключаются к Интернету через telnet. Также сохраняют свои фиды FidoNet netmail и echomail.

Какие проблемы сейчас наблюдаются?

Некоторые конференции эхопочты FidoNet доступны через шлюзы с иерархией новостей Usenet с использованием программного обеспечения, такого как UFGate. Есть также почтовые сервисы для обмена сообщениями между Интернетом и FidoNet. Широко распространенное хакерство и спам в электронной почте со стороны Интернета привели к тому, что некоторые шлюзы (например, бывший шлюз 1: 1/31 IEEE fidonet.org) стали непригодными для использования или полностью прекратили работу.

Источник: fb.ru