Базовая теория брандмауэра Huawei и четыре способа подключения

Каталог статей

- Предисловие

- Первое: базовая теория брандмауэра Huawei

- 1.1: Знакомство с брандмауэрами Huawei

- 1.2: Режим работы брандмауэра Huawei

- 1.3: Зона безопасности межсетевого экрана Huawei

- 1.4: входящие и исходящие данные межсетевого экрана Huawei

- 1.5: Информация о состоянии брандмауэра Huawei

- 1.6: Особенности стратегии брандмауэра Huawei

- 2.1:AAA

- 2.2: Способ подключения к консоли

- 2.3: Экспериментальная среда

- 2.4: Схема экспериментальной топологии

- 2.5: Экспериментальная конфигурация подключения

- 2.5.1: Используйте Telnet для подключения

- 2.5.2: Подключение через Интернет

- 2.5.3: Используйте ssh для подключения

Предисловие

Первое: базовая теория брандмауэра Huawei

1.1: Знакомство с брандмауэрами Huawei

- Низкий: USG2110

что такое dmz или как открыть все порты одной кнопкой

1.2: Режим работы брандмауэра Huawei

- Три категории: режим маршрутизации, прозрачный режим, смешанный режим.

- Режим маршрута

- Когда межсетевой экран находится между внутренней и внешней сетями, он используется, когда внутренней сети, внешней сети и DMZ межсетевого экрана необходимо назначить разные сегменты адреса.

- В настоящее время межсетевой экран сначала является маршрутизатором, а затем предоставляет другие функции межсетевого экрана.

- Когда межсетевой экран Huawei подключен к внешней стороне через второй уровень, межсетевой экран находится в прозрачном режиме.

- Как в режиме интерфейса маршрутизации, так и в прозрачном режиме межсетевой экран находится в гибридном режиме.

- В настоящее время он используется только в специальных приложениях двойного горячего резервирования в прозрачном режиме. Никакой другой среды

1.3: Зона безопасности межсетевого экрана Huawei

- Брандмауэры Huawei обычно делятся на 5 зон: зоны доверия, недоверия, DMZ, локальные и настраиваемые зоны.

- Зона доверия: основной пользователь подключается к внутренней сети компании, приоритет 85, уровень безопасности выше

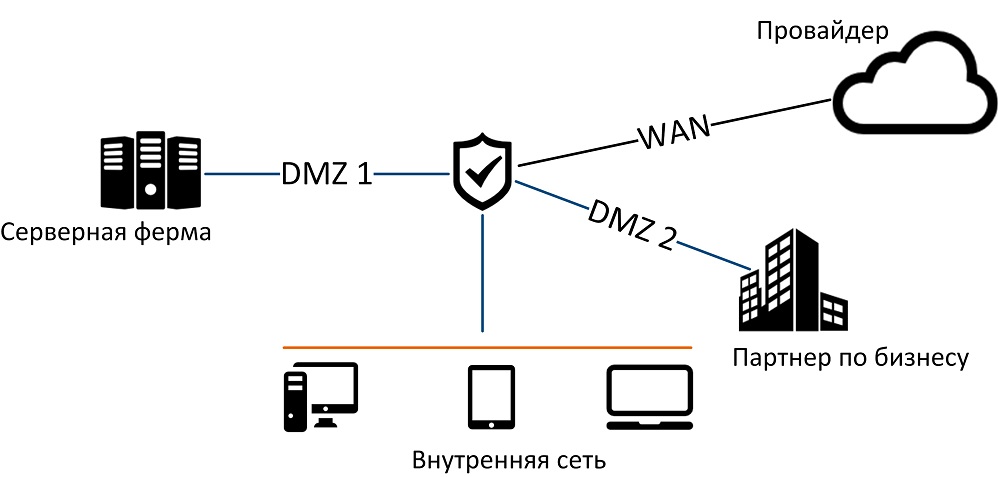

- DMZ: Демилитаризованная зона, военный термин, это область между военной зоной и общественной зоной, приоритет 50, уровень безопасности.

- UNtrust: внешняя сеть, приоритет 5, низкий уровень безопасности

- Локальный: обычно определяет сам брандмауэр с приоритетом 100. В дополнение к перенаправляемому трафику брандмауэр также имеет свой собственный отправляющий и получающий трафик, такой как контрольный трафик и протоколы динамической маршрутизации. Эти пакеты обычно отправляются из локальной зоны.

- Пользовательская область: по умолчанию существует не более 16 областей, и по умолчанию нет приоритета, поэтому вы должны настроить приоритет самостоятельно.

- По умолчанию брандмауэр Huawei отклоняет трафик между любыми областями. Если вам нужен трафик, выделенный квадратом, администратор должен установить политики.

1.4: Входящие и исходящие сообщения брандмауэра Huawei

DMZ и Port Forward на Huawei GPON ONT

- входящий: данные передаются с низкого уровня на высокий, например, недоверие (5) и доверие (85).

- исходящий: потоки данных с высокого уровня на низкий уровень, такие как DMZ (50) и зональные потоки к ненадежным (5)

- Трафик межсетевого экрана поступает в соответствии с приоритетом, правилами: от высокого к низкому притоку, от низкого к высокому, необходимо установить правила

- Кроме того: внешний сетевой порт брандмауэра Huawei не может пинговать

1.5: Информация о состоянии брандмауэра Huawei

- Информация о состоянии в брандмауэре включает: политику безопасности, таблицу подключений.

- Поскольку первый пакет данных успешно выпущен политикой безопасности, его информация о маршрутизации сохраняется в таблице соединений, поэтому обратный трафик может быть выпущен напрямую через информацию о состоянии, а содержимое в таблице соединений называется 5-кортежем.

- Традиционные межсетевые экраны основаны на 5 кортежах: исходный IP-адрес, целевой IP-адрес, протокол, номер порта, номер порта назначения.

- В дополнение к традиционному 5-кортежному брандмауэру в новой области также добавляются приложения, контент, время, пользователи, угрозы и местоположения для более глубокого обнаружения.

- 5-кратное объяснение

- Объяснение политики безопасности

1.6: Особенности стратегии брандмауэра Huawei

- По умолчанию стратегия брандмауэра Huawei имеет следующие характеристики:

- 1. Приоритет любых двух зон безопасности не может быть одинаковым.

- 2. Пакеты между различными интерфейсами в этом домене пересылаются напрямую без фильтрации.

- 3. Интерфейс не может пересылать пакеты до присоединения к домену.

- 4. По умолчанию для межсетевых экранов серии USG6600 не существует политики безопасности, то есть независимо от того, в какой области находится доступ к проекту, политика безопасности должна быть настроена, если только это не та же область для передачи пакетов.

Два: метод управления оборудованием брандмауэра Huawei

- Через управление аутентификацией AAA существует четыре метода управления: соединение с консольной линией, удаленное соединение Telnet, соединение с веб-страницей, соединение SSH.

- В производственной среде мы используем соединение с консольной линией и другие методы соединения Telnet. Веб-соединение и соединение ssh имеют лазейки, мы не используем

2.1:AAA

- AAA — это сокращение от Authentication, Authorization и Accounting.Это механизм управления сетевой безопасностью, обеспечивающий три функции безопасности: аутентификацию, авторизацию и учет.

- Аутентификация: проверяет, может ли пользователь получить доступ к сети.

- Авторизация: какими услугами могут пользоваться авторизованные пользователи.

- Учет: запись использования сетевых ресурсов пользователем.

- Цель: обеспечение функций безопасности, таких как аутентификация, авторизация и учет пользователей, предотвращение входа незаконных пользователей на устройство и повышение безопасности системы устройства.

2.2: Способ подключения к консоли

- Установите номер интерфейса для прямого подключения

2.3: Экспериментальная среда

- программное обеспечение eNSP

- Облачное облако, привязка сетевой карты VMnet1

- Межсетевой экран USG6000V

- настройки облачного облака (щелкните правой кнопкой мыши, чтобы установить)

2.4: Схема экспериментальной топологии

- Измените IP-адрес сетевой карты VMnet1 в соответствии со схемой топологии.

2.5: Экспериментальная конфигурация подключения

- Сначала войдите в брандмауэр

- Открытый брандмауэр

2.5.1: Используйте Telnet для подключения

Используйте программное обеспечение crt для подключения

2.5.2: Подключение через Интернет

[USG6000V1]int g0/0/0 [USG6000V1-GigabitEthernet0/0/0]service-manage http permit ‘// Разрешить службу HTTP’ [USG6000V1-GigabitEthernet0/0/0]service-manage https permit ‘// Разрешить службу HTTPS’ [USG6000V1]aaa [USG6000V1-aaa] [USG6000V1-aaa]manager-user demo. [USG6000V1-aaa-manager-user-demo]service-type web ‘// Тип сервиса изменен на Интернет’

2.5.3: Используйте ssh для подключения

[USG6000V1]user-interface vty 0 4 ‘// Войдите в представление пользовательского интерфейса’ [USG6000V1-ui-vty0-4]protocol inbound ssh ‘// Входящий протокол ssh’ [USG6000V1-ui-vty0-4]q USG6000V1]int g0/0/0 [USG6000V1-GigabitEthernet0/0/0]service-manage ssh permit ‘// пропускает ssh-трафик’ [USG6000V1-GigabitEthernet0/0/0]q [FW]rsa local-key-pair create ‘// Создание пары ключей ssh’ [USG6000V1] aaa [USG6000V1-aaa]manager-user demo [USG6000V1-aaa-manager-user-demo]service-type ssh ‘// Меняем тип службы на ssh’ [USG6000V1-aaa]q [USG6000V1]stelnet server enable ‘// Открываем службу ssh в системном режиме’

Четыре: сводка шагов для выбора метода подключения

- 1. Войдите в интерфейс, откройте службу управления, установите разрешенную службу, Telnet или ssh или HTTP / HTTPS.

- 2. Откройте службу ssh (stelnet) или службу Telnet в системном представлении, если это ssh, также сгенерируйте пару ключей rsa.

- 3. Войдите в зону межсетевого экрана и добавьте в зону интерфейс, например зону доверия.

- 4. Введите конфигурацию политики безопасности: security-policy, назовите установленное правило, затем установите правило, исходную зону, целевую зону, действие разрешить или запретить.

- 5. Войдите в режим просмотра пользователя, выберите режим аутентификации aaa, разрешите Telnet или ssh подключиться к виртуальному терминалу.

- 6. Войдите в режим aaa, установите имя пользователя для управления, пароль, установите тип службы telnet / ssh / web, полномочия пользователя.

Источник: russianblogs.com

Что такое DMZ в роутере, для чего нужна, как правильно настроить

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

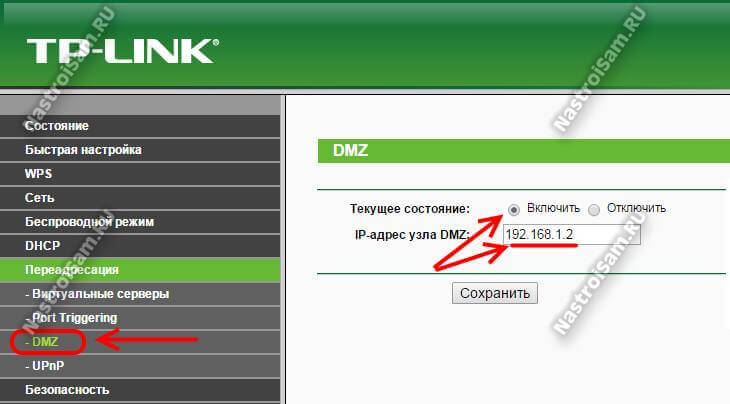

TP-Link

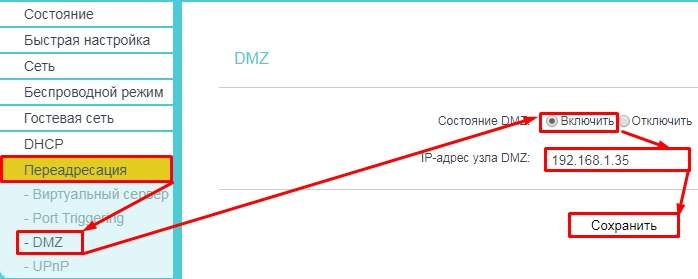

Старая прошивка

Функция находится в разделе «Переадресация».

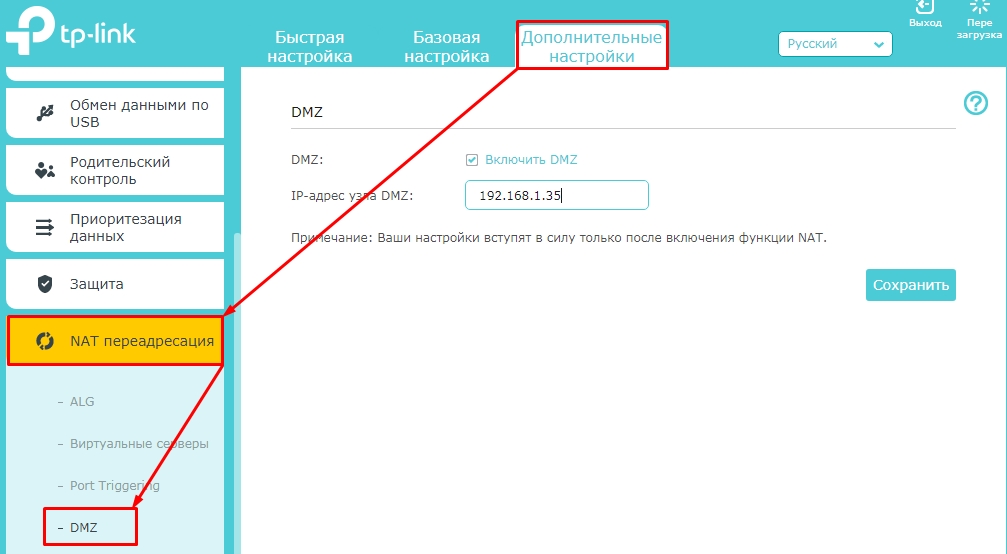

Новая прошивка

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

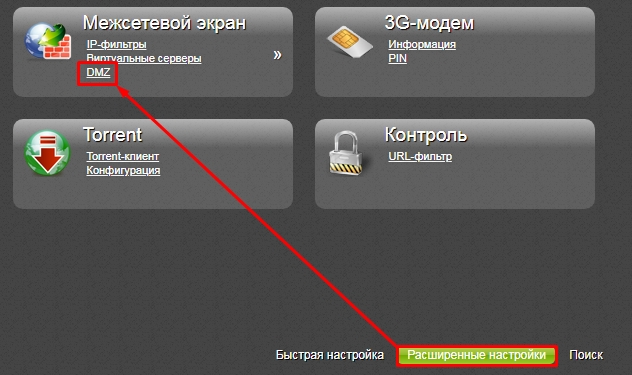

D-Link

Темная прошивка

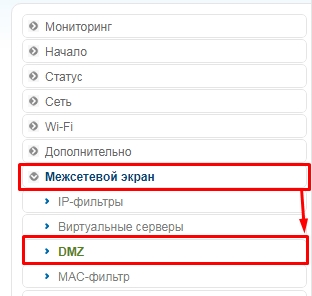

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Светлая прошивка

Сервис находим в разделе «Межсетевой экран».

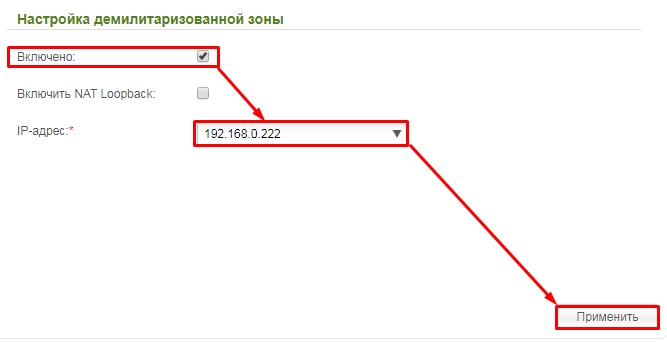

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel Keenetic

Новая прошивка

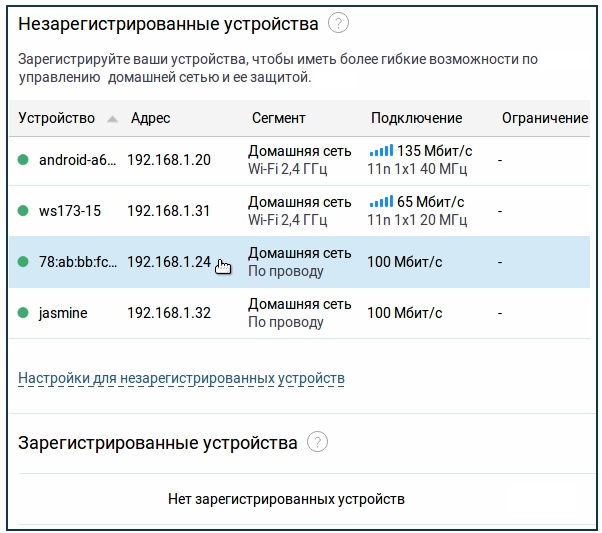

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

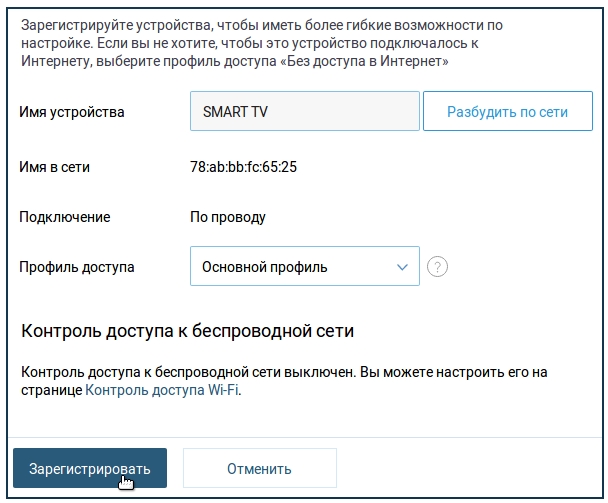

Введите имя и нажмите на кнопку регистрации.

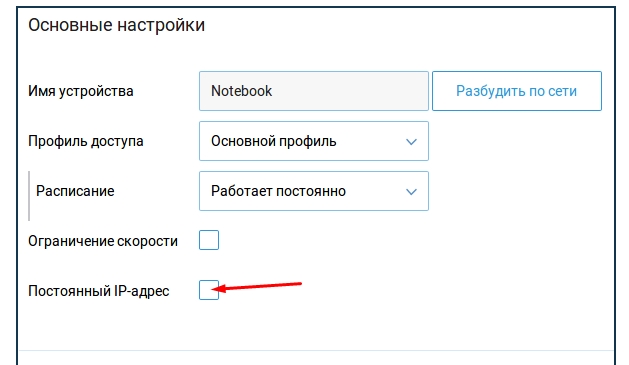

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

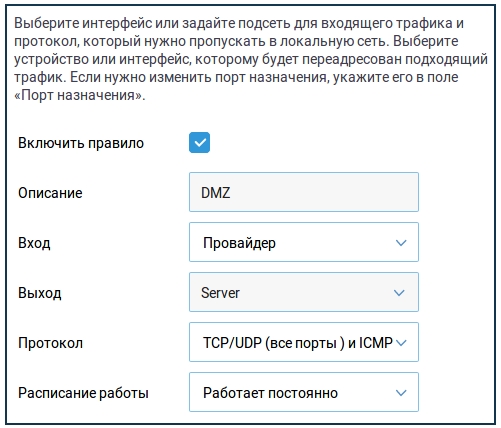

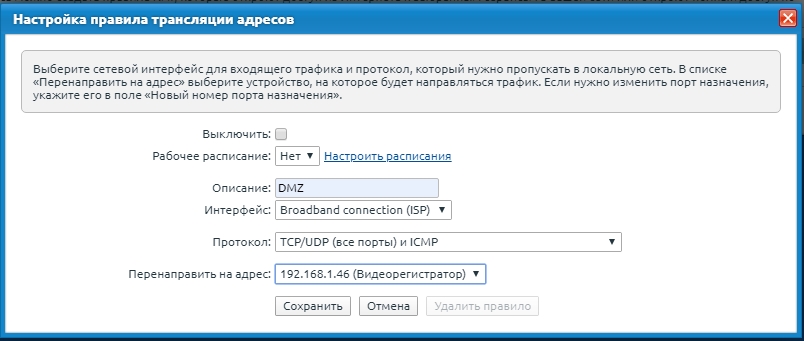

Заходим в «Переадресацию» и создаем правило:

- Ставим галочку «Включить правило».

- Описание – для удобства назовите «DMZ».

- Вход – здесь нужно указать то подключение, через которое у вас идет интернет.

- Выход – здесь указываем имя устройства, которое вы и добавляете в ДМЗ.

- Протокол – устанавливаем параметр «TCP/UDP (все порты и ICMP)».

- Расписание работы – тут можно установить режим работы, но чаще всего сервер «Работает постоянно».

Старая прошивка

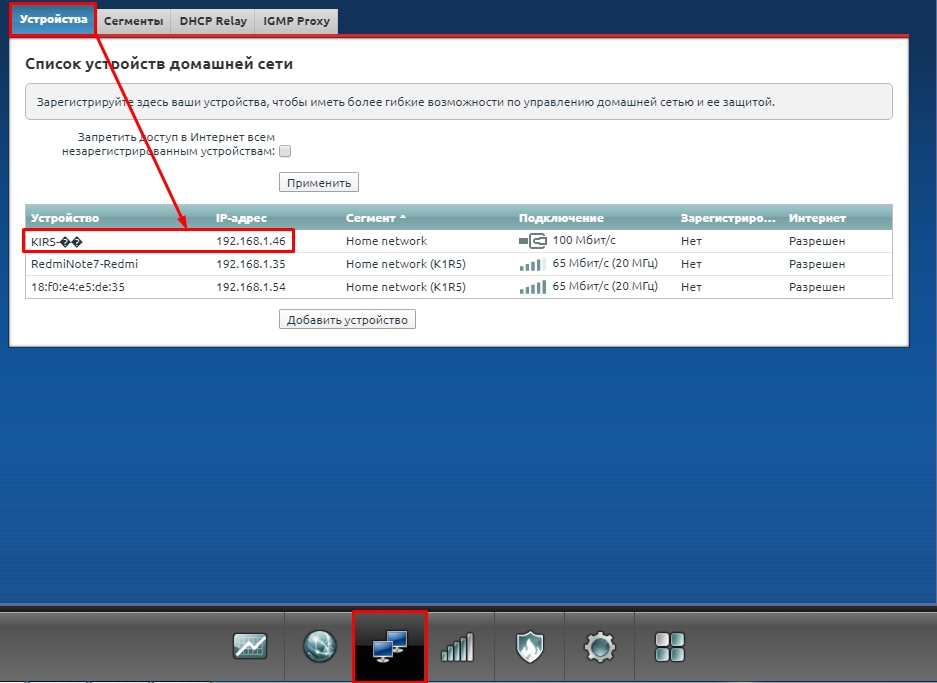

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

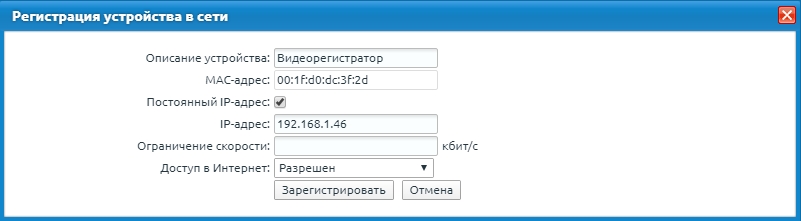

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

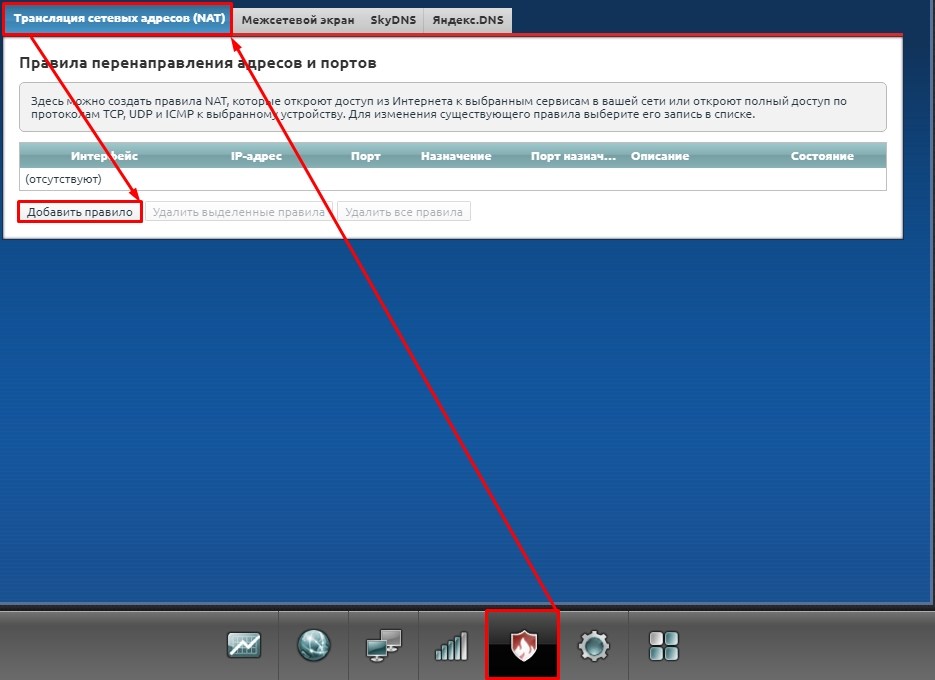

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

Теперь нужно ввести следующие данные:

- Описание – назовите как «DMZ» чтобы не перепутать, но название на самом деле может быть любым.

- Интерфейс – здесь нужно выбрать именно то подключение, через которое у вас идет интернет. Эти данные можно посмотреть в разделе «Интернет».

- Протокол – здесь ставим только одно значение: TCP/UDP (все порты и ICMP).

- Перенаправить на адрес – тут выбираем наш сервер.

Нажимаем по кнопке «Сохранить».

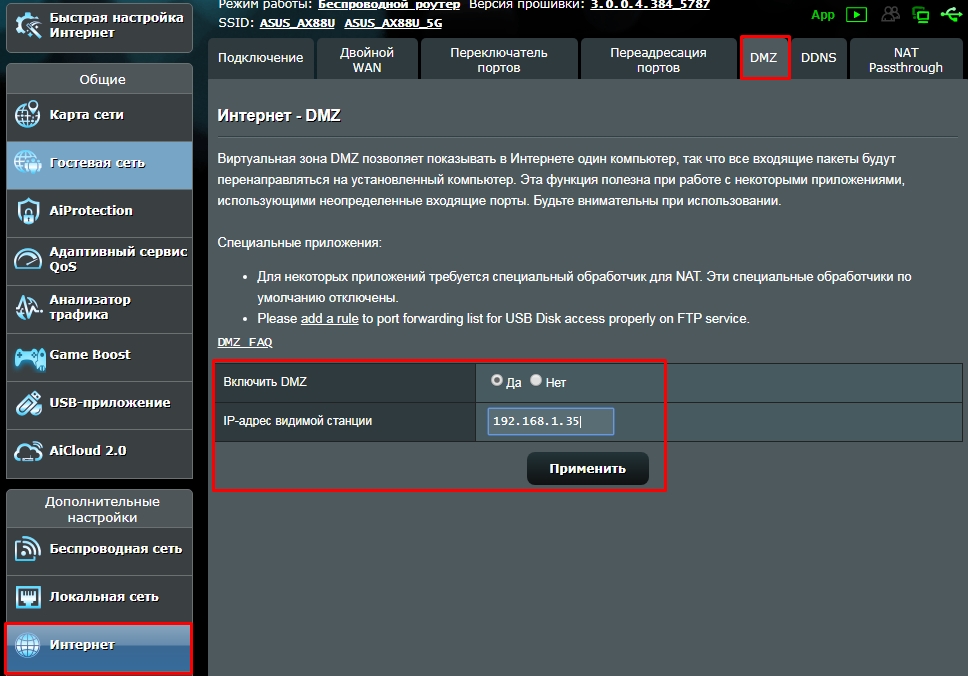

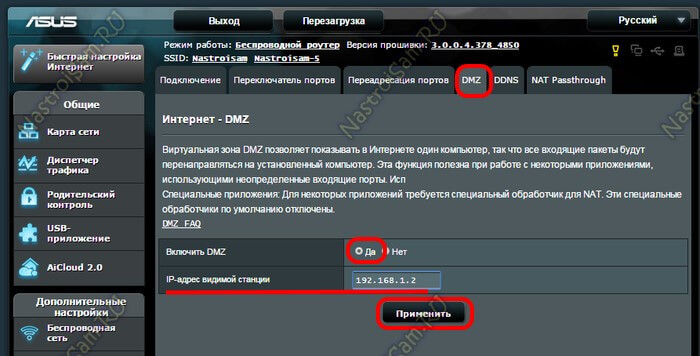

ASUS

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

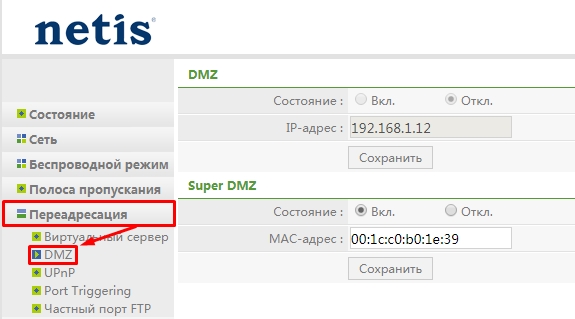

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

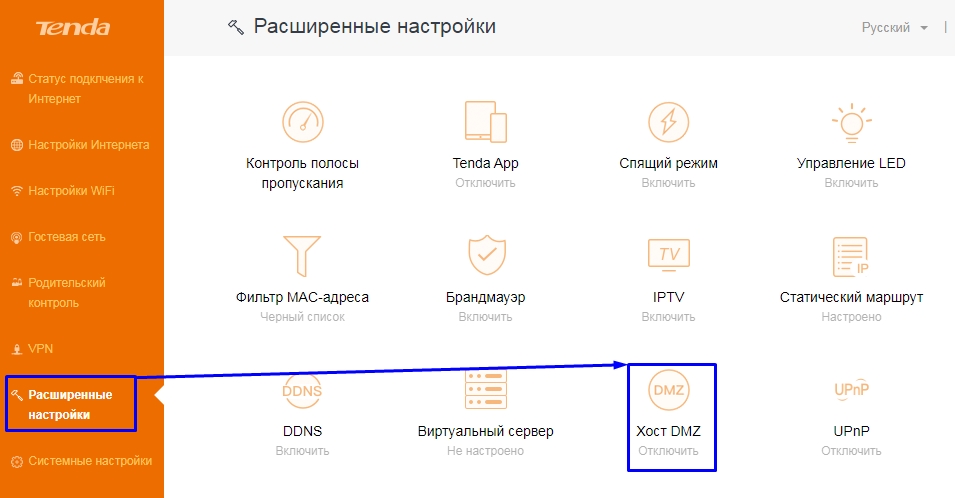

Tenda

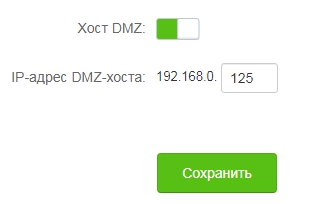

Заходим в «Расширенные настройки» и находим конфигурация хоста.

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

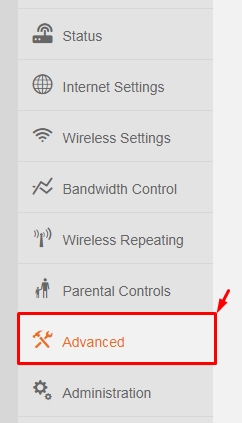

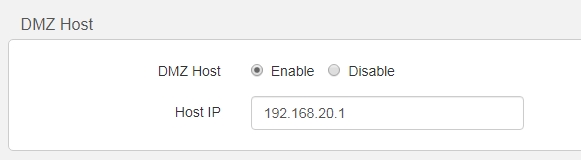

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application https://wifigid.ru/sovety-po-nastrojke-routerov/dmz» target=»_blank»]wifigid.ru[/mask_link]

Настройка оборудования

Блог о модемах, роутерах и GPON терминалах Ростелеком

Что такое DMZ в роутере и как это настроить?

Сегодня я расскажу об очень полезной функции для тех, кто держит дома игровой сервер, либо надо открыть доступ к регистратору камер видео-наблюдения из внешней сети. Как правило, для этих целей обычно приходится пробрасывать порты, но иногда можно столкнуться с рядом сложностей.

Например, когда на на видео-регистраторе под веб-интерфейс используется порт 80 и сменить его нельзя, а на WiFi-роутере он тоже занят и прокинуть его не получится. Некоторые админы прибегают к перенаправлению с помощью файрвола. Но есть способ проще — просто добавить IP в специальную зону DMZ на роутере. После этого доступ к устройству из-вне будет открыт полностью. Давайте остановимся на этом подробнее.

Демилитаризованная зона — DMZ (DeMilitarized Zone) — это специальный сегмент локальной сети в который выводятся сервисы, к которым должен быть открыт полный доступ как из внутренней сети, так и из внешней. При этом частная сеть по-прежнему закрыта за роутером. Никаких отличий в её работе не будет. А вот ДМЗ-хост теперь полностью доступен из Интернета и обеспечивает свою безопасность сам.

Иными словами все его открытые порты видны из вне по «белому» IP-адресу. В случае с регистратором достаточно просто изменить использующийся по-умолчанию пароль, а вот если это игровой сервер, то стоит уделить особое внимание настройкам межсетевого экрана.

Настройка Демилитаризованной Зоны на роутере или модеме

Простые недорогие маршрутизаторы организовать полноценную Демилитаризованную Зону для целого сегмента не могут, да от устройств этого класса такого и не требуется. Зато они позволяют вывести в неё только один из узлов сети, сделав из него DMZ-хост, открыв во внешнюю сеть все его доступные порты. А нам это и нужно! Как это сделать?

Запускаем браузер, вводим ip-адрес роутера (обычно это 192.168.1.1 или 192.168.0.1) и попадаем в веб-конфигуратор. А дальше надо в меню найти раздел «DMZ». У устройств от Asus — это вкладка в разделе «Интернет»:

На TP-Link — это подпункт раздела «Перенаправление» (Forwarding):

У роутеров D-Link эта функция находится в Межсетевом экране. На некоторых моделях, у Zyxel Keenetic например, она может быть расположена в параметрах NAT.

Алгоритм дальнейших действий прост — надо включить функцию, поставив соответствующую галочку.

Ниже будет поле, в которое необходимо ввести IP-адрес сервера, компьютера или видео-регистратора, который мы выведем в ДМЗ.

Применяем настройки. Готово!

Источник: nastroisam.ru