В Процессор безопасности платформы AMD (PSP), официально известный как Технология AMD Secure, это доверенная среда исполнения подсистема включена примерно с 2013 г. в AMD микропроцессоры. [1] Согласно руководству разработчика AMD, подсистема «отвечает за создание, мониторинг и поддержание среды безопасности», а «ее функции включают управление процессом загрузки, инициализацию различных механизмов, связанных с безопасностью, а также мониторинг системы на предмет любых подозрительных действий или событий и реализацию соответствующий ответ «. [2] Критики опасаются, что его можно использовать как бэкдор, и это представляет угрозу безопасности. [3] [4] [5] AMD отклонила запросы на открытый исходный код кода, работающего на PSP. [1]

PSP похожа на Intel Management Engine для процессоров Intel. [1]

- 1 Подробности

- 2 История безопасности

- 3 Рекомендации

- 4 внешняя ссылка

Подробности

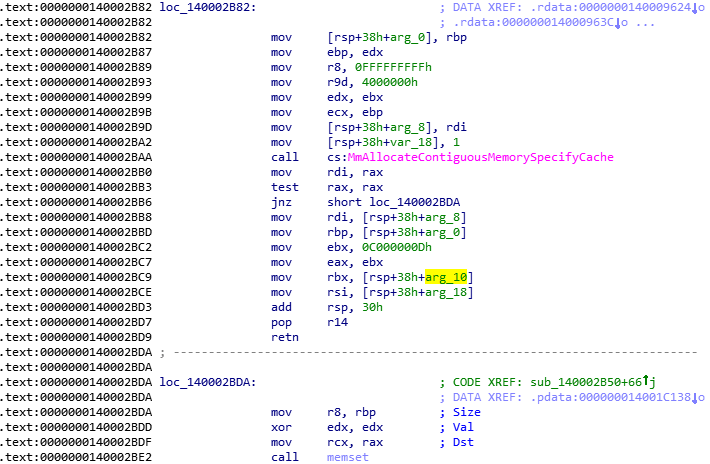

Сама PSP представляет собой Ядро ARM с TrustZone расширение, которое вставляется в основную матрицу ЦП как сопроцессор. [6] В 2019 году группа безопасности из Берлина обнаружила, что проприетарная прошивка для PSP, подписанная AMD, распространяется через обычные UEFI файлы изображений (код, который загружает операционную систему), и поэтому его можно легко проанализировать. Используя несколько рукописных Python Они обнаружили, что прошивка PSP образа содержит приложение, напоминающее целую микрооперационную систему. [7] [8] [9] Исследование микросхемы флэш-памяти материнской платы ноутбука Lenovo ThinkPad A285 (хранящей прошивку UEFI) показало, что само ядро PSP (как устройство) запускается перед основным процессором и что его прошивка самонастройка процесс начинается непосредственно перед загрузкой базового UEFI. Они обнаружили, что прошивка запускается внутри той же системной памяти, что и пользовательские приложения, с неограниченным доступом к ней (включая MMIO ) вызывает озабоченность по поводу безопасности данных. [7] [8] [9]

Disabling AMD PSP? — Thinkbook BIOS / Start Menu

История безопасности

В сентябре 2017 года исследователь безопасности Google Кфир Коэн сообщил об уязвимости подсистемы PSP в AMD, которая может позволить злоумышленнику получить доступ к паролям, сертификатам и другой конфиденциальной информации; Ходили слухи, что патч станет доступен поставщикам в декабре 2017 года. [10] [11]

В марте 2018 года в AMD было объявлено о нескольких серьезных недостатках. Дзен архитектура CPU (EPYC, Райзен, Ryzen Pro и Ryzen Mobile) израильским IT безопасность компания, имеющая отношение к PSP, которая может позволить вредоносному ПО запускаться и получать доступ к конфиденциальной информации. [12] AMD объявила об обновлении прошивки для устранения этих недостатков. [13] [14] Хотя были утверждения, что недостатки были опубликованы с целью биржевые операции, [15] [16] их достоверность с технической точки зрения была подтверждена независимыми экспертами по безопасности, которые проверяли раскрытие информации, хотя упомянутые независимые эксперты часто отвергали высокие риски, о которых заявляла CTS Labs. [17]

How do I enable virtualization in BIOS AMD Ryzen

Рекомендации

- ^ абc Уильямс, Роб (2017-07-19). «AMD подтверждает, что не будет открывать исходный код процессора безопасности платформы EPYC». Этот чип используется на большинстве платформ AMD с 2013 года и ведет себя так же, как Intel Management Engine [. ] Довольно грубое осознание того, что PSP не был открытым исходным кодом, появилось во время обсуждения EPYC с высшим руководством AMD.

- ^»Руководство разработчика BIOS и ядра (BKDG) для процессоров AMD 16h моделей 30h-3Fh» (PDF) . AMD. 2016. с. 156.

- ^ Мартин, Райан (июль 2013 г.). «Эксперт утверждает, что у АНБ встроены бэкдоры в процессоры Intel и AMD». eteknix.com . Получено 2018-01-19 .

- ^ Клэберн, Томас (2018-01-06), Дыра в системе безопасности в скрытом коде защищенного процессора процессоров AMD обнаружена до выхода исправлений, Реестр

- ^Ларабель, Майкл (2017-12-07). «AMD, как сообщается, позволяет отключать защищенный процессор PSP в последней версии AGESA». Этот встроенный AMD Secure Processor был раскритикован некоторыми как еще один возможный вектор атаки .

- ^»FAQ по Libreboot». PSP — это ядро ARM с технологией TrustZone, встроенное в кристалл основного процессора.

- ^ аб Верлинг, Кристиан; Бухрен, Роберт, Анализ процессора безопасности платформы AMD , получено 2020-07-26

- ^ аб Камеран, Джеймс (06.03.2020). «Вскрытие процессора безопасности платформы AMD». SkillsFutureTV Академия . Получено 2020-07-26 .

- ^ аб«Вскрытие процессора безопасности платформы AMD».

- ^ Миллман, Рене (2018-01-08). «В процессоре безопасности платформы AMD обнаружена проблема безопасности».

- ^ Чимпану, Каталин (06.01.2018). «Недостаток безопасности в защищенном процессоре AMD« Chip-On-Chip »раскрыт в Интернете».

- ^ Гудин, Дэн (13.03.2018). «Множество недостатков в чипах AMD делают плохие взломы намного, намного хуже». Ars Technica.

- ^Брайт, Питер (2018-03-20). «AMD обещает исправить прошивки для ошибок процессора безопасности. Все ошибки требуют административного доступа для использования». Ars Technica.

- ^Папермастер, Марк (2018-03-21). «Первоначальная техническая оценка AMD исследований CTS Labs». Сообщество AMD.

- ^ Берк, Стив; Латан, Патрик. «Покушение на AMD, проведенное Viceroy Research «. Геймеры.

- ^ Zynath Investment. «AMD и CTS Labs: история неудачных манипуляций с акциями». В поисках альфы.

- ^ Гвидо, Дэн. » » Недостатки AMD «Техническое резюме».

внешняя ссылка

- AMD Pro Безопасность в AMD

Источник: wikijaa.ru

В процессорах AMD нашли новую уязвимость. Показываем список моделей

Британские исследователи безопасности из Zero Peril обнаружили новую уязвимость с идентификатором CVE-2021-26333, приводящую к раскрытию критической информации. Она затронула драйвер набора микросхем AMD Platform Security Processor (PSP) для нескольких архитектур центрального процессора. По словам экспертов, уязвимость позволяла непривилегированным пользователям читать неинициализированные страницы физической памяти, где исходные данные были либо перемещены, либо выгружены.

Telegram-канал создателя Трешбокса про технологии

Список затронутых моделей CPU может быть неполным, поскольку специалисты смогли проверить эту уязвимость на двух разных системах с использованием процессоров Ryzen 2000-й и 3000-й серий.

Источник изображения: zeroperil.co.uk

На текущий момент AMD обновила свои рекомендации. Компания признала наличие уязвимости и перечислила процессоры, на которых она может быть исполнена. Среди них — популярные модели Ryzen.

- AMD Ryzen 2-го поколения с графикой Radeon;

- AMD A-серии 6-го и 7-го поколений;

- AMD E-серии 7-го поколения;

- AMD 2000, 3000, 5000 (в том числе и с графикой Radeon);

- AMD Athlon и Athlon 3000 (в том числе и с графикой Radeon).

- AMD Ryzen Threadripper и Threadripper PRO;

- AMD Ryzen Threadripper 2-го и 3-го поколений;

- AMD A-серии 6-го и 7-го поколений (в том числе и с графикой Radeon);

- APU AMD FX 6-го поколения с графикой Radeon R7;

- AMD A4 APU с графикой Radeon;

- AMD A6 APU с графикой Radeon R5;

- AMD A8 APU с графикой Radeon R6;

- AMD A10 APU с графикой Radeon R6;

- AMD Athlon X4;

- AMD E1 APU с графикой Radeon;

- AMD Ryzen 1000, 2000, 3000, 4000, 5000 (в том числе и с графикой Radeon).

Производитель рекомендует пользователям обновить программное обеспечение AMD Chipset Driver до версии 3.08.17.735 или выше.

Материалы по теме:

- Какую видеокарту купить летом 2023: рейтинг лучших моделей на любой бюджет

- Самая спорная видеокарта: почти идеальная, но с никудышным рейтресингом. Обзор AMD RX 7600

- Пожалуй, лучшая видеокарта для 1080р: обзор Sapphire PULSE Radeon RX 7600 Gaming OC

- Обзор ASUS ROG Strix Radeon RX 7600 OC: самая тихая, мощная и дорогая

- Что с рынком китайских видеокарт: от партнёров NVIDIA до королей Aliexpress

Источник: trashbox.ru

AMD позволит пользователям отключать встроенный процессор безопасности платформы Ryzen

Компания AMD постоянно старается улучшить работу своих процессоров Ryzen с помощью выпуска регулярных выпусков обновления протокола AGESA. Новая версия AGESA приносит не только поддержку материнским платам с Socket AM4 будущих процессоров AMD, но также добавляет возможность отключить встроенный Secure Processor, также известный, как «процессор для обеспечения безопасности платформы» или просто PSP, сообщает Phoronix.

AMD Secure Processor является аналогом Intel Management Engine. Этот встроенный процессор безопасности AMD был подвергнут критике, как один из возможных векторов атаки, которые невозможно обнаружить на уровне операционной системы. Процессор PSP использует технологию ARM TrustZone для хранения конфиденциальных данных, и позволяет получить удалённый доступ к системе авторизированным администраторам.

В свете недавно выявленных уязвимостей в Intel Management Engine, компания AMD, похоже, решила добавить в новую версию AGESA возможность отключения Secure Processor пользователем через BIOS. Некоторые пользователи Reddit обнаружили, что при обновлении BIOS в нём появилась настройка, позволяющая включить или отключить PSP.

Источник: www.playground.ru